PHP PDO预处理语句:抵御SQL注入,提升代码安全性

发布时间: 2024-08-01 10:31:13 阅读量: 65 订阅数: 38

# 1. PHP PDO预处理语句简介**

预处理语句是PHP中PDO扩展提供的一种安全且高效的执行SQL查询的方法。它通过将SQL查询和数据分开来工作,从而防止SQL注入攻击,提高代码安全性,并提升性能。预处理语句在处理大量数据或需要经常执行相同查询时特别有用。

# 2. 预处理语句的优势和工作原理

### 2.1 预防SQL注入攻击

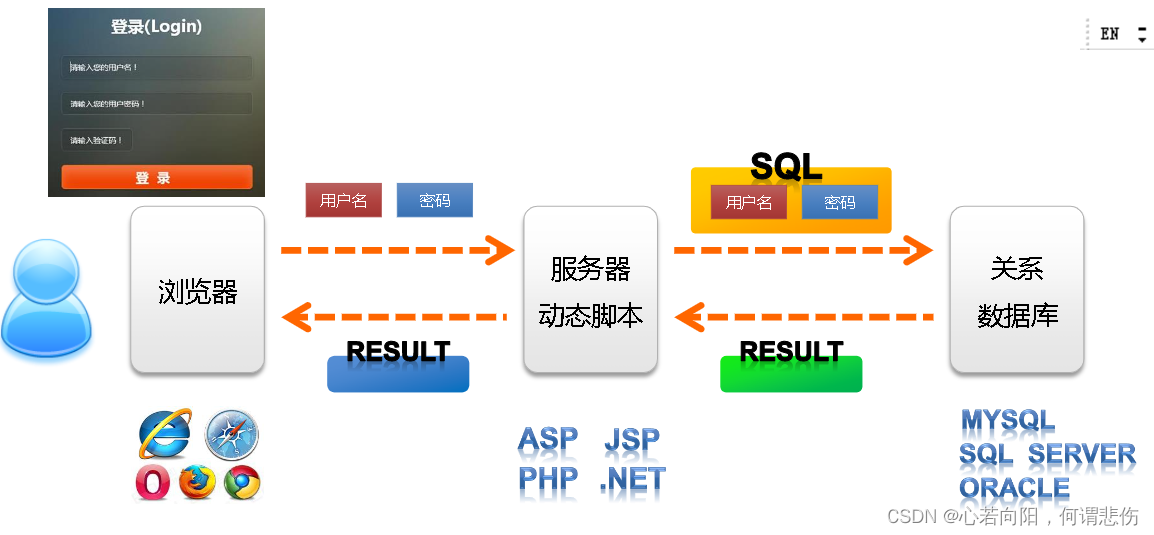

预处理语句通过将SQL语句和数据参数分开来有效防止SQL注入攻击。在传统查询中,数据参数直接嵌入到SQL语句中,这可能导致攻击者通过构造恶意输入来操纵查询,从而获取未经授权的访问或破坏数据库。

预处理语句通过使用占位符(?)来表示数据参数,并通过绑定方法将实际数据值与这些占位符关联。这样,SQL语句本身就不会受到数据输入的影响,从而防止攻击者注入恶意代码。

### 2.2 提高代码安全性

预处理语句通过强制使用绑定方法来提高代码安全性。与直接在SQL语句中嵌入数据参数相比,绑定方法提供了额外的安全层,因为它确保数据值在执行查询之前经过验证和过滤。

通过使用绑定方法,开发人员可以指定数据类型、长度和其他限制,从而防止攻击者通过注入无效或恶意数据来破坏查询或应用程序。

### 2.3 提升性能

预处理语句可以通过减少数据库服务器的编译和执行时间来提升性能。在传统查询中,数据库服务器每次执行查询时都需要编译和执行整个SQL语句。

而预处理语句将SQL语句的编译过程与执行过程分开。第一次执行查询时,数据库服务器会编译SQL语句并生成一个执行计划。后续执行相同的查询时,数据库服务器可以重用已编译的执行计划,从而显著减少执行时间。

**代码块 1:**

```php

// 准备语句

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

// 绑定参数

$stmt->bindParam(1, $username);

$stmt->bindParam(2, $password);

// 执行查询

$stmt->execute();

```

**逻辑分析:**

这段代码使用PDO预处理语句来查询用户表,其中username和password是查询参数。bindParam方法将这些参数绑定到SQL语句中的占位符。execute方法执行查询并返回结果集。

**参数说明:**

* **$conn:**PDO连接对象

* **$stmt:**预处理语句对象

* **$username:**用户名参数

* **$password:**密码参数

# 3. PDO预处理语句的语法和使用**

### 3.1 准备语句

PDO预处理语句的语法为:

```php

$stmt = $pdo->prepare($sql);

```

其中:

- `$pdo` 是一个 PDO 对象,表示与数据库的连接。

- `$sql` 是一个包含 SQL 查询的字符串。

`prepare()` 方法返回一个 PDOStatement 对象,表示预处理的语句。

### 3.2 绑定参数

绑定参数是将值与预处理语句中的参数关联的过程。参数使用占位符表示,例如 `?`。

```php

$stmt->bindParam(':name', $name);

```

其中:

- `$stmt` 是 PDOStatement 对象。

- `:name` 是占位符。

- `$name` 是要绑定的值。

`bindParam()` 方法将 `$name` 变量的值与 `:name` 占位符关联。

### 3.3 执行查询

执行预处理语句的语法为:

```php

$stmt->execute();

```

`execute()` 方法执行预处理语句并返回一个结果集。结果集是一个 PDOStatement 对象,可以从中获取查询结果。

### 3.4 代码示例

以下是一个使用 PDO 预处理语句执行查询的示例:

```php

$pdo = new PDO('mysql:host=localhost;dbname=test', 'root', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE name = ?');

$stmt->bindParam(':name', $name);

$name = 'J

```

0

0