SX1276_SX1278安全性分析:保障无线通信数据安全传输的关键方法

发布时间: 2024-12-03 18:40:54 阅读量: 24 订阅数: 31

参考资源链接:[SX1276/77/78 LoRa远距离无线收发器中文手册详解](https://wenku.csdn.net/doc/6412b69ebe7fbd1778d475d9?spm=1055.2635.3001.10343)

# 1. SX1276/78概述与无线通信基础

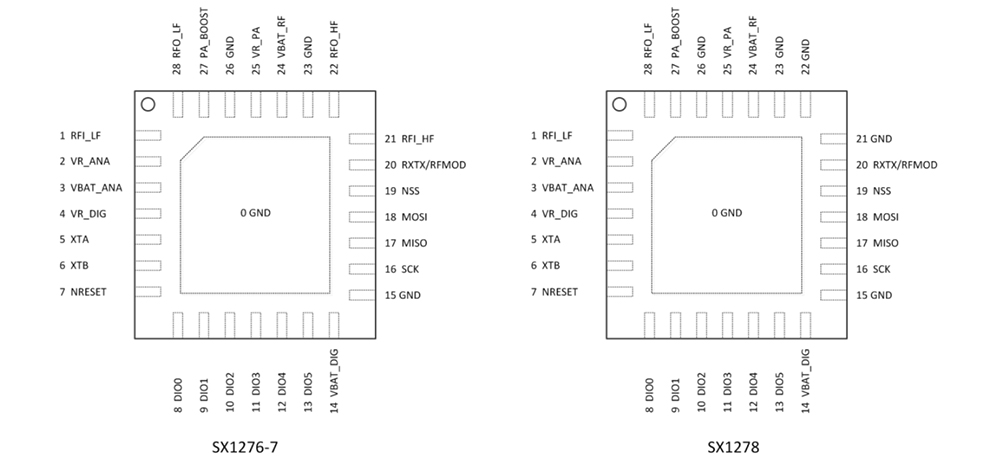

## 1.1 SX1276/78简介

SX1276/78是由Semtech公司生产的一系列低功耗广域网(LPWAN)无线通信芯片,支持LoRa和FSK调制方式。它们广泛应用于物联网(IoT)、智能计量、环境监测等领域。这些芯片提供了远距离通信能力,并具有极低的电流消耗,非常适合电池供电的远程无线设备。

## 1.2 无线通信基本原理

无线通信是一种通过无线电波传递信息的技术。与有线通信相比,无线通信不需要物理连接介质,使得设备部署和移动更加灵活方便。其主要组件包括发射器、接收器和传输介质(即空气中的无线电波)。数据传输遵循特定的协议标准,如LoRa、SIGFOX、NB-IoT等,确保不同设备间通信的兼容性和安全性。

## 1.3 无线通信频段和调制方式

无线通信通常工作在特定的频段上,包括但不限于ISM频段(如868MHz、915MHz和2.4GHz)。调制方式是指信息如何在无线电波中编码,常见的调制方式包括幅度调制(AM)、频率调制(FM)、相位调制(PM)等。SX1276/78支持的LoRa调制方式利用了扩频技术,可以在噪声环境下实现远距离通信,而FSK调制则适合于低功耗和快速数据传输的场景。

在接下来的章节中,我们将进一步探讨数据安全传输的理论基础,为深入理解SX1276/78在安全性方面的应用打下坚实的基础。

# 2. 数据安全传输的理论基础

数据安全传输是现代通信系统的核心,涉及了数据在发送和接收过程中的完整性、机密性与可用性。随着网络攻击手段的不断进化,以及对数据隐私和安全性的日益重视,了解数据安全传输的理论基础变得至关重要。

## 2.1 加密技术原理

加密技术是保护数据安全传输的基石,它通过算法来转换原始数据,使得未经授权的第三方无法读取。主要分为对称加密与非对称加密两种模式。

### 2.1.1 对称加密与非对称加密

对称加密使用相同的密钥进行数据的加密与解密,其优势在于处理速度快,适合大量数据的加密需求,但密钥分发和管理是其主要挑战。典型的对称加密算法包括AES和DES。

非对称加密使用一对密钥,一个公开的公钥和一个私有的私钥。公钥用于加密数据,私钥用于解密数据。其优势在于密钥分发的安全性更高,但加解密的速度较慢。著名的非对称加密算法有RSA和ECC。

```python

# Python示例:使用RSA非对称加密算法

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import binascii

# 生成密钥对

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 加密

cipher_rsa = PKCS1_OAEP.new(RSA.import_key(public_key))

encrypted_data = cipher_rsa.encrypt(b'Hello World!')

# 输出加密数据的十六进制表示

print(binascii.hexlify(encrypted_data).decode('utf-8'))

```

代码逻辑说明:上述Python代码展示了如何使用RSA算法生成密钥对,并对信息“Hello World!”进行加密。加密过程使用公钥,而解密则需要对应的私钥。

### 2.1.2 哈希函数与数字签名

哈希函数是一种单向加密过程,它将任意长度的输入数据转换成固定长度的摘要信息。哈希函数的特点是不可逆和唯一性,任何输入数据的微小变化都会导致输出的哈希值完全不同。在数据安全传输中,哈希函数常用于验证数据的完整性。

数字签名是一种使用私钥进行加密,公钥进行解密的过程。它用于验证信息的来源和确保信息在传输过程中未被篡改。结合哈希函数,数字签名可为数据提供安全性保证。

```mermaid

graph LR

A[开始] --> B[创建哈希值]

B --> C[使用私钥加密哈希值生成数字签名]

C --> D[将数字签名附加到数据]

D --> E[发送数据及签名]

E --> F[接收方使用公钥解密签名]

F --> G[对接收到的数据创建哈希值]

G --> H{比较哈希值}

H -->|匹配| I[验证成功]

H -->|不匹配| J[验证失败]

```

流程图说明:上述mermaid流程图展示了数字签名的生成和验证过程。接收方通过比对数据的哈希值与用公钥解密的数字签名中的哈希值来验证信息的完整性和来源。

## 2.2 认证与授权机制

认证与授权机制是确保数据传输安全的重要组成部分,它们保证了只有合法的用户才能访问敏感信息或执行特定操作。

### 2.2.1 认证协议的基本概念

认证协议用于验证用户身份的真实性。用户通过提供用户名、密码、生物识别信息或其他凭证来证明其身份。基本认证协议包括单点登录(SSO)、两因素认证(TFA)和多因素认证(MFA)等。

### 2.2.2 授权模型及其在通信中的应用

授权是指在认证用户身份后,根据用户的权限控制其对资源的访问。常用授权模型有基于角色的访问控制(RBAC)、强制访问控制(MAC)和自由访问控制(DAC)。

## 2.3 传输层安全

传输层安全协议是建立在网络层之上,保证端到端的通信安全,主要涉及SSL/TLS协议及物联网特定的传输层安全协议。

### 2.3.1 安全套接字层(SSL)/传输层安全(TLS)

SSL和TLS是用于网络通信的安全协议,它们提供了加密连接和身份验证。TLS是SSL的继承者,目前使用更加广泛。它们通过握手过程协商加密算法,验证服务器身份,并进行密钥交换,最终建立一个加密的连接。

### 2.3.2 物联网特定的传输层安全协议

针对物联网设备,如SX1276/78的特殊需求,某些专为轻量级和低功耗设计的协议被提出,例如DTLS(数据报传输层安全)。这些协议在保持传统TLS的安全特性的基础上,优化了通信过程中的资源消耗,以适应资源受限的设备。

以上章节为数据安全传输理论基础的概述与深入,涵盖了加密技术原理、认证与授权机制、传输层安全协议等内容。下一章节将重点分析SX1276/78的硬件加密和安全特性,以及它们在实际通信中的应用。

# 3. SX1276/78安全性分析

## 3.1 硬件加密与安全特性

### 3.1.1 内置加密引擎的功能与限制

SX1276/78是Semtech公司生产的一款远距离无线通信芯片,广泛应用于物联网(IoT)和LoRa网络中。它内置了硬件加密引擎,为数据提供了基本的加密保护。该引擎通常支持高级加密标准(AES),能够处理AES-128和AES-256等算法。使用硬件加密引擎可以提升数据处理的效率和安全性,因为这些操作通常需要高性能的计算能力,硬件加速可以使这些任务在有限的资源下更加高效地完成。

然而,内置加密引擎在功能上存在一些限制。例如,它们往往不支持像RSA这类非对称加密算法,因为这类算法需要的密钥长度和计算复杂度超出了一般硬件加密引擎的处理能力。另外,当涉及到复杂的密钥管理或频繁的密钥更新时,硬件加密引擎可能无法提供足够的灵活性来应对安全策略的变化。

```c

// 示例代码:使用SX1276/78硬件加密引擎进行数据加密

#include "SX1276.h"

#include "AES.h"

// 初始化AES加密引擎

AES_init(&aesContext);

// 加密数据

uint8_t encryptedData[16];

AES_encrypt(&aesContext, key, plaintext, encryptedData);

```

在上述示例代码中,我们通过`AES_init`和`AES_encrypt`函数来初始化加密引擎并执行加密操作。需要注意的是,密钥(key)和明文(plaintext)在实际应用中需要安全地生成和管理,避免被未授权的第三方获取。

### 3.1.2 硬件防篡改和防护机制

硬件防篡改是指一种在物理层面上阻止未授权访问芯片内部的机制。SX1276/78拥有多种防篡改技术,包括防篡改锁检测、温度和频率异常检测等。这些技术能够监测芯片工作环境,并在检测到非正常条件时,例如试图拆卸芯片外壳或篡改设备,芯片可以停止工作或者启动锁定机制,防止安全漏洞被利用。

防护机制还包括防止侧信道攻击,如时序攻击和功耗分析攻击。这些攻击方法通过分析设备在执行密码操作时的功耗、电磁辐射或处理时间等信息来推断加密密钥。

然而,硬件防篡改和防护机制虽然在一定程度上可以提高安全性,但并不能完全保证设备的安全。攻击者可能会寻找芯片设计的漏洞或物理缺陷来绕过这些防御机制。因此,硬件防护需要与其他安全措施结合使用,如安全固件更新和严格的物理安全措施。

```c

// 示例代码:启用SX1276/78的防篡改机制

#include "SX1276.h"

// 配置防篡改特性

SX1276_enableTamperDetection();

// 启动硬件防护机制

SX1276_activateHardwareSecurity();

```

上述代码段演示了如何在程序中启动SX1276/78的防篡改检测和硬件安全机制。这样的代码通常嵌入到设备启动序列中,确保在设备开始工作之前就进行了安全配置。

## 3.2 软件安全性

### 3.2.1 固件安全更新机制

软件安全性是通过更新机制来维护和提升的,特别是对于物联网设备。SX1276/78允许通过无线方式进行固件更新,这一特性使得开发者能够在设备部署后远程修复漏洞或更新功能。固件更新机制通常包括安全引导过程和版本验证,确保只有授权的固件可以被加载到设备中。

固件更新通常分为两个步骤:首先是固件下载,然后是固件验证和安装。为了安全起见,更新过程需要遵循特定的协议,确保通信的

0

0