PHP MySQL连接安全最佳实践:防御SQL注入攻击,保障数据库安全

发布时间: 2024-07-27 03:17:05 阅读量: 41 订阅数: 48

YOLO算法-城市电杆数据集-496张图像带标签-电杆.zip

# 1. PHP与MySQL连接的安全基础**

PHP与MySQL连接的安全至关重要,因为它涉及敏感数据的传输和处理。本章将探讨PHP与MySQL连接的基本安全原则,包括:

* **连接字符串安全:**使用安全连接字符串,包含加密的密码和主机信息。

* **使用PDO或mysqli扩展:**这些扩展提供了内置的安全功能,例如预处理语句和参数化查询。

* **避免直接查询:**使用预处理语句或参数化查询可以防止SQL注入攻击。

# 2. SQL注入攻击的原理与防御

### 2.1 SQL注入攻击的类型和危害

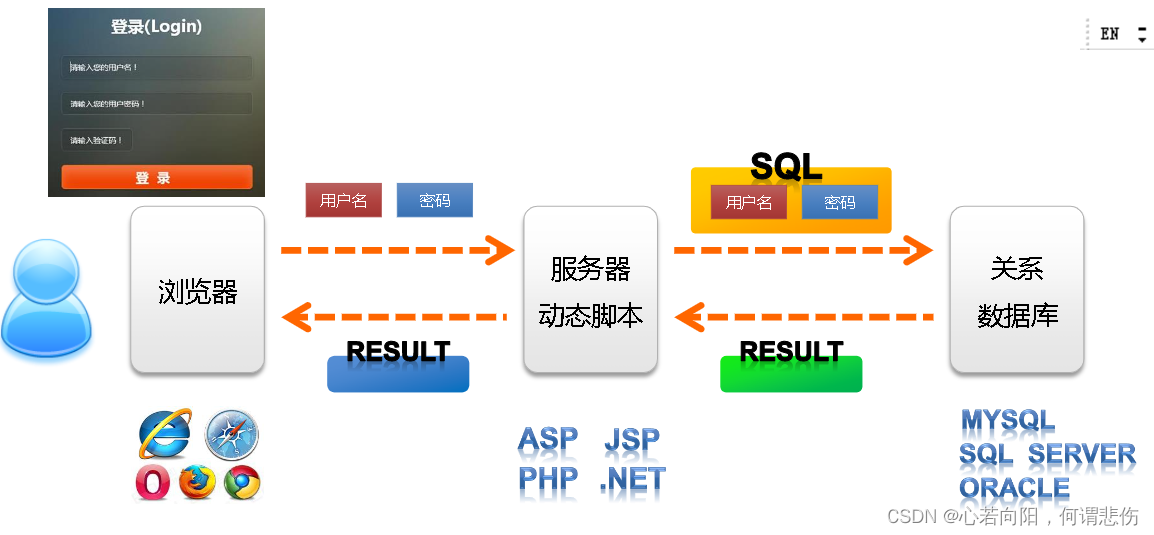

SQL注入攻击是一种利用恶意SQL语句来操纵数据库的攻击手法。攻击者可以通过在用户输入中注入恶意SQL代码,绕过应用程序的验证和授权机制,从而获取敏感数据、修改数据库内容或执行任意SQL语句。

SQL注入攻击主要有以下几种类型:

- **联合查询注入:**攻击者通过在输入中注入一个联合查询语句,将恶意SQL代码与合法查询语句结合起来执行。

- **布尔盲注:**攻击者通过注入一个布尔表达式,根据数据库返回的结果判断某个条件是否成立。

- **时间盲注:**攻击者通过注入一个时间相关的SQL语句,根据数据库返回的时间延迟判断某个条件是否成立。

- **堆叠查询注入:**攻击者通过在输入中注入多个SQL语句,逐个执行这些语句来绕过应用程序的验证机制。

SQL注入攻击的危害非常严重,它可能导致以下后果:

- **数据泄露:**攻击者可以窃取敏感数据,如用户名、密码、信用卡信息等。

- **数据库破坏:**攻击者可以修改数据库内容,删除或修改数据,导致数据库损坏或数据丢失。

- **网站劫持:**攻击者可以利用SQL注入漏洞控制网站,植入恶意代码或重定向用户到钓鱼网站。

- **拒绝服务:**攻击者可以执行耗时的SQL语句,导致数据库服务器过载或崩溃,从而使网站或应用程序无法访问。

### 2.2 防御SQL注入攻击的最佳实践

为了防御SQL注入攻击,有以下几种最佳实践:

#### 2.2.1 预处理语句

预处理语句是一种由数据库服务器编译和执行的SQL语句。它可以防止SQL注入攻击,因为恶意SQL代码在编译阶段就被识别和过滤掉。

**示例:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

#### 2.2.2 参数化查询

参数化查询与预处理语句类似,但它使用参数占位符来替换SQL语句中的值。这可以防止SQL注入攻击,因为参数值在执行阶段才被替换,而不是在编译阶段。

**示例:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = :username");

$stmt->bindParam(":username", $username);

$stmt->execute();

```

#### 2.2.3 数据验证和过滤

数据验证和过滤可以防止恶意SQL代码进入数据库。它可以检查用户输入,确保其符合预期的格式和类型。

**示例:**

```php

$username = filter_input(INPUT_POST, 'username', FILTER_SANITIZE_STRING);

```

# 3. PHP与MySQL连接的加密与认证**

### 3.1 SSL/TLS加密

**简介**

SSL(安全套接字层)和TLS(传输层安全)是用于在网络通信中提供安全性的加密协议。在PHP与MySQL的连接中,使用SSL/TLS加密可以保护数据免受窃听和篡改。

**原理**

SSL/TLS加密通过以下步骤工作:

1. **客户端和服务器协商加密算法:**客户端和服务器协商要使用的加密算法,例如AES-256或RSA。

2. **服务器发送公钥:**服务器向客户端发送其公钥,客户端使用该公钥加密会话密钥。

3. **客户端发送加密会话密钥:**客户端使用服务

0

0