【邮件安全终极指南】:用mimetools打造安全的邮件系统

发布时间: 2024-10-09 01:20:26 阅读量: 26 订阅数: 31

SSH隧道秘籍:安全访问远程数据库的终极指南

# 1. 邮件系统安全概述

## 简介

邮件系统作为企业通信和信息传递的重要工具,其安全性对于保障公司数据安全和防止信息泄露至关重要。本章将为读者提供一个全面的邮件系统安全概览,探讨当前邮件安全的挑战和关键问题。

## 邮件系统的重要性

邮件系统允许用户发送和接收电子邮件,是现代商业通信的核心组成部分。然而,它也成为网络犯罪者的目标,因为邮件经常用于发起攻击或传播恶意软件。因此,理解邮件系统的安全性对于保护企业资产和用户隐私至关重要。

## 邮件安全的基本概念

邮件安全涉及一系列措施,旨在防止未授权访问、邮件内容的篡改、垃圾邮件和钓鱼攻击。从基本的密码保护和加密技术,到高级的多因素认证和行为分析,邮件安全策略的制定需要综合考虑多种威胁,并采用多层次的防御手段来保护邮件系统。

通过本章的学习,读者将获得关于邮件系统安全的初步了解,并为深入学习后续章节中的攻击手段、防御策略、工具应用以及构建安全邮件系统打下坚实的基础。

# 2. 深入理解邮件安全威胁

## 2.1 邮件安全的基础知识

### 2.1.1 邮件系统的组成与工作原理

邮件系统是一种基于Internet的通信系统,它允许用户在不同的设备之间发送和接收电子信息。组成一个邮件系统的主要组件包括邮件客户端、邮件服务器、传输协议和邮件格式标准。

邮件客户端是用户直接交互的应用程序,允许用户撰写、发送、接收和阅读邮件。常见的邮件客户端包括Microsoft Outlook、Apple Mail和Thunderbird等。邮件服务器则负责处理邮件的发送和接收,其中包括传输代理(MTA)、用户代理(MUA)和目录服务等组件。

传输协议是邮件客户端和服务器之间,以及邮件服务器之间用于交换数据的语言规则。最常用的邮件传输协议包括简单邮件传输协议(SMTP)、邮局协议(POP3)和互联网消息访问协议(IMAP)。SMTP主要用于发送邮件,而POP3和IMAP则用于接收邮件。其中,IMAP提供了更复杂的邮件管理功能,如邮件的同步和移动。

邮件格式标准则定义了邮件内容的结构和格式,使得不同邮件系统之间能够理解和解析邮件内容。最常用的标准是多用途互联网邮件扩展(MIME),它允许邮件中包含非文本内容,如图片、音频、视频等多媒体元素。

### 2.1.2 常见的邮件安全威胁类型

邮件系统虽然便捷,但也是网络攻击者经常利用的攻击面。邮件安全威胁类型多样,包括但不限于以下几种:

- **垃圾邮件**:这是一种未经请求的大量发送的电子邮件,通常用于广告宣传、传播恶意软件或者进行诈骗。

- **钓鱼攻击**:攻击者通过伪装成合法的机构或个人,诱使用户泄露敏感信息,如用户名、密码和信用卡详情等。

- **恶意软件传播**:通过邮件附件或链接传播的恶意软件包括病毒、木马和勒索软件等,它们可以对用户的信息安全造成严重威胁。

- **数据泄露**:由于配置错误、漏洞利用或者社会工程学策略,敏感数据可能会从邮件系统中泄露出去。

- **邮件拦截和篡改**:攻击者在邮件传输过程中拦截或篡改邮件内容,可能导致信息泄露或者误导收件人。

## 2.2 针对邮件系统的攻击手段

### 2.2.1 垃圾邮件与钓鱼攻击

垃圾邮件和钓鱼攻击是邮件系统中最常见的安全威胁,它们利用社交工程学技巧,通过大量发送看似合法的邮件,诱导用户提供敏感信息或者访问恶意链接。

垃圾邮件通常由自动化的邮件发送系统发送,内容包括广告、诈骗信息,以及各种试图吸引收件人注意的信息。垃圾邮件不仅占据了邮件服务器的存储空间,还会消耗网络资源,影响用户的工作效率。

钓鱼攻击则更加精细,攻击者会精心设计邮件,使其看起来像是来自银行、社交媒体平台或其他可信赖的来源。邮件中包含的链接指向仿冒的登录页面,当用户在这些页面输入账户信息时,攻击者就可以捕获这些信息。

### 2.2.2 恶意软件传播与数据泄露

恶意软件的传播通常是通过邮件附件或者链接实现的。一旦用户下载并运行了含有恶意软件的附件,攻击者就可以控制受害者的电脑,进行数据窃取、远程控制等恶意行为。

数据泄露则可能是由于配置错误、软件漏洞或者人为因素导致的。攻击者可以通过多种手段获取邮件系统中的敏感数据,例如通过SQL注入攻击数据库,或者利用未加密的数据传输窃取信息。

### 2.2.3 钓鱼邮件的社会工程学技巧

社会工程学是攻击者利用人类心理的弱点,诱使人们执行攻击者所期望的行为。在钓鱼邮件中,社会工程学技巧包括但不限于:

- **伪装信任的来源**:攻击者伪装成邮件发送者,例如假装是公司内部员工或高层管理人员,或者模仿政府机构等有权威性的组织。

- **紧迫性诱导**:邮件中通常会强调立即行动的紧迫性,如声称用户的账号即将被锁定,迫使收件人在未仔细审查邮件内容的情况下采取行动。

- **信息损失恐惧**:攻击者会宣称如果不立即提供某些信息,将会导致金钱损失或其他负面后果,以此诱导用户点击链接或提供个人信息。

### 2.3 邮件安全防御策略

#### 2.3.1 防垃圾邮件的技术和策略

防垃圾邮件的策略和技术包括多种方法:

- **黑白名单技术**:允许管理员设置允许或拒绝的邮件地址,帮助过滤掉已知的垃圾邮件发送者或受信任的邮件发送者。

- **内容过滤**:通过分析邮件内容和邮件头信息,利用关键词、垃圾邮件特征等进行自动分类。

- **行为分析**:使用机器学习算法分析邮件发送行为,检测和阻止异常行为模式。

- **挑战-响应测试**:要求发件人完成一个小测试,以证明他们是人类而不是自动化的垃圾邮件系统。

#### 2.3.2 加密与数字签名在邮件中的应用

为了保证邮件内容的安全,可以使用加密和数字签名:

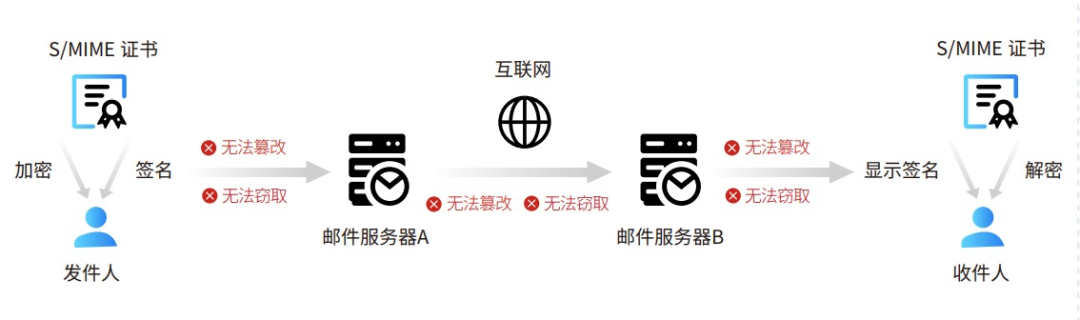

- **加密**:在传输过程中对邮件内容进行加密,确保只有授权的收件人才能解密并阅读邮件内容。常用邮件加密协议包括S/MIME和PGP/MIME。

- **数字签名**:确保邮件内容的完整性和来源的真实性。通过数字签名,收件人可以验证邮件在传输过程中未被篡改,并且确实由声称的发送者发送。

#### 2.3.3 安全邮件协议的选择与配置

选择合适的邮件安全协议并正确配置对于邮件系统的安全至关重要。常见的邮件安全协议有:

- **TLS/SSL**:传输层安全协议(TLS)和安全套接字层(SSL)用于加密邮件服务器之间的通信,保护邮件内容和认证信息不被截获。

- **SASL**:简单认证和安全层(SASL)用于对邮件服务器间的认证过程进行安全增强,防止认证过程中的信息泄露。

- **DMARC**:域名基于消息认证、报告和一致性(DMARC)策略用于提供发件域名的认证机制,帮助接收方识别并处理伪造的发件人地址。

正确配置这些协议不仅能够确保邮件系统的安全,还能提高邮件服务的可信赖度和用户的信心。

# 3. mimetools的基础与应用

### 3.1 mimetools工具概述

mimetools是一个广泛使用的工具集,专注于处理电子邮件附件,尤其是MIME(多用途互联网邮件扩展)格式的邮件。mimetool

0

0