【Vcomputer存储协议全解析】:iSCSI、NFS和CIFS的秘密

发布时间: 2024-12-04 21:31:13 阅读量: 23 订阅数: 18

iSCSI,CIFS,NFS协议的性能评测.pdf

参考资源链接:[桂林电子科大计算机教学辅助软件:Vcomputer软件包](https://wenku.csdn.net/doc/7gix61gm88?spm=1055.2635.3001.10343)

# 1. Vcomputer存储协议概述

随着信息技术的快速发展,存储协议在现代数据存储架构中扮演着至关重要的角色。Vcomputer存储协议作为虚拟计算环境中的一个重要组成部分,它为数据的可靠传输和管理提供了基础支持。本章将从存储协议的概念入手,为您概述存储协议的基本原理、类型以及在虚拟化环境中的应用。

首先,我们将介绍存储协议的基本概念和作用,着重阐述它如何帮助数据在计算机系统中进行有效的传输和管理。紧接着,我们会快速浏览不同的存储协议类型,并重点介绍在Vcomputer虚拟化架构中最常用的几种协议,如iSCSI、NFS和CIFS等。通过了解这些协议,读者能够获得存储通信领域的基础知识,为深入学习后续章节奠定坚实的基础。

# 2. 深入理解iSCSI协议

### iSCSI协议的工作原理

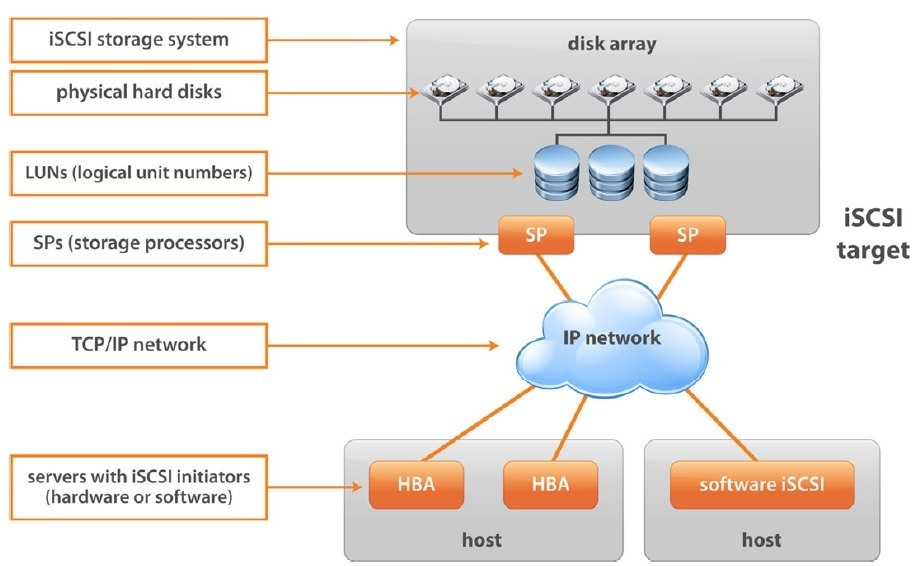

iSCSI(Internet Small Computer System Interface)是一种基于IP协议的存储网络协议,它允许将SCSI命令封装在TCP/IP数据包中,实现数据块在IP网络上的传输。这使得iSCSI成为一种实用的远程存储访问技术,通过网络将存储设备连接到主机系统。

#### SCSI协议基础

SCSI是一种在计算机和存储设备之间传输数据的标准接口协议。SCSI协议定义了数据传输的硬件接口、命令集以及操作方式。早期的SCSI接口是一种直接连接的物理接口,而iSCSI的出现,通过IP网络将SCSI命令封装和传输,实现了远程存储访问。

为了理解iSCSI的工作原理,我们需要先回顾几个关键的SCSI命令及其作用:

- **READ**:从目标地址读取指定数量的数据块到主机内存。

- **WRITE**:将主机内存中的指定数量的数据块写入到目标地址。

- **INQUIRY**:查询设备状态和属性。

- **REPORT LUNS**:报告所有逻辑单元号(LUNs),每个LUN代表一个逻辑存储卷。

SCSI命令被封装成iSCSI PDU(协议数据单元),传输到目标存储设备。当iSCSI PDU抵达后,目标端解封装PDU,执行相应的SCSI命令,并将结果回传给发起者。

#### iSCSI协议架构

iSCSI协议将传统的SCSI层抽象为三个逻辑层次:会话层、传输层和网络层。

- **会话层**:管理发起者和目标之间的通信会话,包括会话的建立、管理、终止等。

- **传输层**:处理数据传输的序列化、可靠性、流控制等,采用TCP协议来保证数据传输的稳定性和顺序性。

- **网络层**:将iSCSI数据封装在IP包中进行传输。

此外,iSCSI还定义了多种角色:**发起者(Initiator)**和**目标(Target)**。发起者是请求方,通常是需要访问远程存储的服务器;目标则是响应方,一般指的是远程存储设备或存储设备上的逻辑卷。

### iSCSI的部署和配置

#### 环境搭建步骤

部署iSCSI环境通常涉及以下步骤:

1. **网络环境准备**:确保发起者和目标设备之间网络互通,网络延迟和带宽满足需求。

2. **安装iSCSI发起者软件**:在服务器上安装iSCSI发起者软件,这可以是一个内置于操作系统的组件,也可以是第三方提供的软件。

3. **配置iSCSI目标**:在存储设备上配置iSCSI目标,并创建逻辑卷以供发起者访问。

4. **发起者发现目标**:使用发现命令来定位网络中的iSCSI目标。

5. **建立连接和会话**:通过登录操作建立发起者与目标之间的会话。

6. **映射存储资源**:将目标设备的逻辑卷映射给服务器,使服务器可以像访问本地存储一样访问远程存储资源。

#### 配置参数详解

配置iSCSI时,需要调整一些关键参数,来确保性能和稳定性:

- **目标名称(Target Name)**:用于标识存储目标的唯一名称,通常遵循IQN(iSCSI Qualified Name)命名规则。

- **发起者名称(Initiator Name)**:用于标识iSCSI发起者的唯一名称,同样遵循IQN命名规则。

- **CHAP认证**:允许使用挑战握手认证协议(Challenge Handshake Authentication Protocol)对发起者进行认证,以增强连接的安全性。

- **LUN映射**:逻辑单元号(LUN)是目标设备上的一个逻辑存储单元,需要在发起者和目标之间建立映射关系。

iSCSI发起者软件通常提供图形界面或命令行工具来配置这些参数。配置时需要注意网络地址、端口以及目标的IQN名称,确保配置的正确性。

### iSCSI性能优化与故障排查

#### 性能优化策略

iSCSI性能优化可以从多个维度进行:

- **网络优化**:优化网络拓扑,减少网络延迟,提高带宽。使用专门的网络适配器和专用网络来承载iSCSI流量,可减少与其他数据流的干扰。

- **目标端配置**:增加目标端的I/O队列深度和缓存大小,以提高处理并发请求的能力。

- **发起者端配置**:调整发起者端的I/O调度策略和缓存设置,优化I/O处理效率。

- **存储子系统优化**:确保存储设备本身具备足够的性能,包括读写速度和IOPS(每秒操作次数)。

#### 常见问题诊断与解决

在iSCSI的使用过程中,可能会遇到诸如连接不稳定、性能不达标等问题。诊断这类问题可以从以下几个方面入手:

- **检查网络**:首先排查网络因素,如丢包率、延迟和带宽占用情况。确保网络状态稳定。

- **查看日志**:检查iSCSI发起者和目标设备的日志,查找错误信息和警告,它们通常是故障排查的首要线索。

- **性能监控**:使用性能监控工具检查CPU、内存、磁盘I/O等资源的使用情况,定位瓶颈。

- **网络诊断工具**:使用ping、traceroute等网络诊断工具测试网络连接质量。

通过上述方法,大多数iSCSI相关的问题都能被有效地诊断和解决。

```markdown

### 性能优化策略

优化iSCSI性能的策略主要包括以下几点:

1. **调整TCP参数**:在TCP层面上,合理配置TCP拥塞控制参数,比如拥塞窗口(cwnd)的大小,可以有效提升大块数据传输时的性能。

2. **使用多路径**:启用多路径I/O(MPIO)策略,使得多个网络路径可以同时传输数据,提供冗余和负载均衡。

3. **逻辑卷配置**:在逻辑卷层面上,合理分配条带化(striping)和镜像(mirroring)策略,平衡性能和容错性。

4. **缓存优化**:针对目标端进行缓存优化,通过增加缓存大小,提高对读写操作的缓存命中率,减少对后端存储设备的直接访问。

#### 常见问题诊断与解决

故障排查时,可以参考下面的步骤:

1. **连接问题**:若发起者无法连接到目标设备,首先应检查网络设置是否正确。确保iSCSI发起者配置的目标名称与目标设备设置一致。

2. **性能问题**:若性能不佳,可以通过iSCSI发起者的性能监控工具,观察I/O操作的响应时间。如

```

0

0