Apache FOP安全至上:保护数据的5个关键步骤

发布时间: 2024-09-29 06:31:29 阅读量: 131 订阅数: 63

fopdf:从头开始使用Apache FOP生成PDF的教程代码

# 1. Apache FOP简介与安全重要性

## 1.1 Apache FOP概述

Apache FOP(Formatting Objects Processor)是Apache软件基金会的一个开源项目,它实现了XSL-FO(Extensible Stylesheet Language Formatting Objects)标准,允许用户将XML数据转换为PDF、PCL、PS等格式的文件。作为数据转换的核心工具,Apache FOP广泛应用于报表生成、文档管理等场景。其功能强大,能够通过样式表定制输出格式,因此在需要严格遵守文档版式要求的行业(如金融、政府)中尤其受到青睐。

## 1.2 安全问题的普遍性

在当前数字化时代,信息泄露和数据篡改的风险不断上升。对于Apache FOP这类文档处理工具来说,安全尤为重要,因为它涉及到敏感数据的处理和格式化。如果工具本身存在安全漏洞,可能会被恶意利用,造成严重的信息安全事件。因此,即使是开源软件,也必须经过严格的安全审核和适当的配置,以确保其在各种环境中稳定且安全地运行。

## 1.3 本章内容导读

本章将从安全角度深入探讨Apache FOP,涵盖从基础知识到高级安全特性,再到实际案例分析,最后展望未来安全趋势。通过本章的学习,读者不仅能够理解Apache FOP的架构和工作原理,而且能够掌握如何从基础到高级层面保障系统的安全性。

# 2. Apache FOP基础安全设置

## 2.1 配置文件的安全管理

### 2.1.1 定位配置文件

在Apache FOP的环境中,配置文件是定义其行为和特性的核心。正确地定位配置文件是进行安全管理的第一步。配置文件通常位于FOP安装目录下的`conf`文件夹中,文件名一般为`fop.conf`。也可以在启动参数中通过`-c`指定配置文件的位置,确保配置文件的可访问性与安全性。

要定位配置文件,请使用以下命令:

```bash

find /path/to/fop -name fop.conf

```

请替换`/path/to/fop`为实际的安装路径。

### 2.1.2 文件权限和所有权

确保配置文件的权限和所有权设置正确,是防止未授权访问的第一道防线。配置文件应仅限于系统管理员和必要的FOP服务用户可读。通常,文件权限应设置为640(只有所有者和所属组的成员可以读写,其他人不能访问)。

修改文件权限的命令如下:

```bash

chmod 640 /path/to/fop/conf/fop.conf

```

确保文件的所有权属于运行FOP服务的用户:

```bash

chown fopuser:fopgroup /path/to/fop/conf/fop.conf

```

这里`fopuser`是运行FOP服务的系统用户,`fopgroup`是该用户的所属组。

### 2.1.3 防止敏感信息泄露

配置文件可能包含敏感信息,如用户名、密码以及其它系统设置。为防止信息泄露,应检查配置文件的内容,确保敏感信息不以明文形式存储。

可以使用以下命令搜索配置文件中的明文密码:

```bash

grep -i -r --color 'password' /path/to/fop/conf/fop.conf

```

如果发现敏感信息,应立即移除或加密存储。

## 2.2 用户认证和授权机制

### 2.2.1 基本认证

在Apache FOP中可以通过配置基本认证来保护访问,它要求用户在访问资源之前提供用户名和密码。基本认证通过HTTP头`Authorization`发送编码后的凭证。服务器接收到请求后,会验证这些凭证的有效性。

要启用基本认证,需要在FOP的`fop.conf`配置文件中进行设置:

```xml

<ServerManager>

<Realm ...>

<DigestAuthentication ...>

...

</DigestAuthentication>

<BasicAuthentication ...>

<User name="user" password="encrypted_password" roles="admin"/>

...

</BasicAuthentication>

</Realm>

...

</ServerManager>

```

### 2.2.2 模块化认证

模块化认证提供了更灵活的认证方式,允许使用外部认证模块进行用户认证。这样做的好处是可以集成现有的认证系统,如LDAP或Active Directory。

```xml

<ServerManager>

<Realm ...>

<JAASRealm name="MyJAASRealm"/>

</Realm>

...

</ServerManager>

```

### 2.2.3 角色和权限分配

一旦认证通过,还需要为用户分配相应的角色和权限,以控制用户访问特定资源的能力。在FOP配置中,可以通过定义角色并为角色分配权限来实现。

```xml

<ServerManager>

<Realm ...>

...

<UserGroup name="admin">

<Role name="admin" permissions="ALL"/>

...

</UserGroup>

</Realm>

...

</ServerManager>

```

角色`admin`拥有所有权限,可以进行任何操作。

## 2.3 网络安全最佳实践

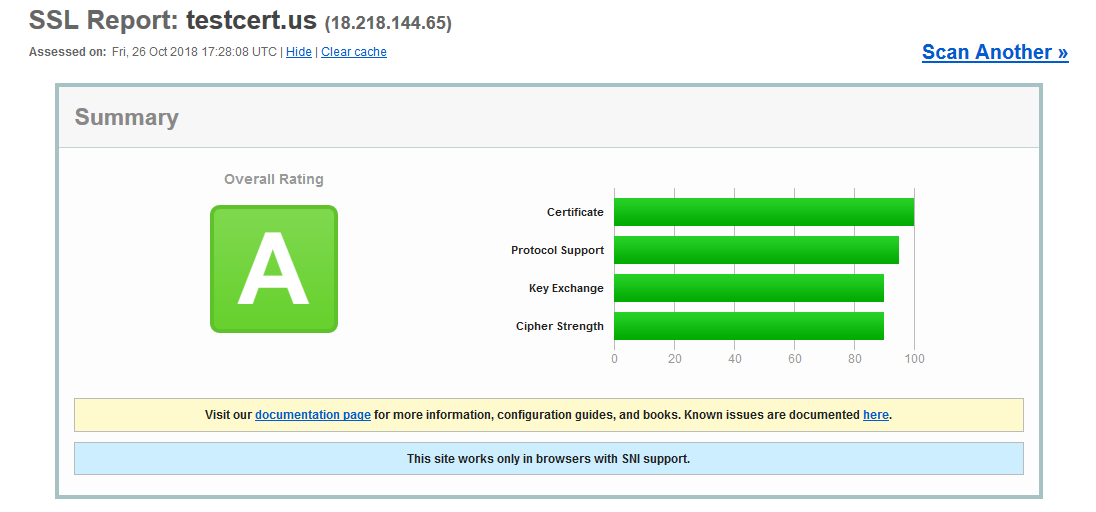

### 2.3.1 使用HTTPS协议

Apache FOP应该通过HTTPS协议提供服务以确保数据传输的加密和身份验证。这可以通过配置SSL/TLS来实现。

首先,需要为FOP服务生成私钥和证书,然后在配置文件中启用SSL:

```xml

<ServerManager>

<SSLContext ...>

<SSLServerSocketFactory keyStore="path/to/keystore" keyStorePassword="keystore_password" trustStore="path/to/truststore" trustStorePassword="truststore_password"/>

</SSLContext>

...

</ServerManager>

```

### 2.3.2 防火墙规则设置

合理的防火墙设置可以帮助阻止未授权的网络访问。推荐设置防火墙规则,只允许FOP服务监听和响应必要的端口和协议。

```bash

iptables -A INPUT -p tcp --dport 8042 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

```

### 2.3.3 禁用不必要的服务和端口

为了减少潜在的安全威胁,应该禁用不必要的服务和端口。这将减少系统的攻击面。

```bash

systemctl disable fop-service

```

## 2.4 配置文件安全示例

以下是一个配置文件安全设置的示例:

```xml

<?xml version="1.0" encoding="UTF-8"?>

<configuration xmlns:xi="***">

<server>

<server-manager>

<!-- SSL Context configuration -->

<SSLContext keyStore="path/to/keystore" keyStorePassword="keystore_password" trustStore="path/to/truststore" trustStorePassword="truststore_password">

<!-- SSL Server Socket Factory Configuration -->

<SSLServerSocketFactory />

</SSLContext>

<!-- Realm Configuration -->

<Realm name="FopRealm">

<!-- Authentication Mechanism Configuration -->

<JAASRealm name="MyJAASRealm">

<UserGroup name="admin">

<Role name="admin" permissions="ALL"/>

</UserGroup>

</JAASRealm>

</Realm>

</server-manager>

</server>

<

```

0

0