Bootloader编程实战指南:雅特力MCU AT32F403快速入门与深入精通

发布时间: 2024-12-29 18:41:05 阅读量: 10 订阅数: 13

雅特力MCU AT32F403 Bootloader编程指南

# 摘要

Bootloader作为嵌入式系统启动过程中的关键组件,承担着初始化硬件并加载操作系统的重要职责。本文从基本概念和功能出发,深入探讨Bootloader的理论基础,包括其工作原理、内存管理机制以及与微控制器单元(MCU)的交互。随后,本文指导如何搭建开发环境,介绍编程实践和调试技巧,并探讨其高级应用,包括安全性设计、性能优化以及可扩展性设计。最后,通过案例分析,展示Bootloader在不同领域的应用,并对未来发展趋势和挑战进行预测,以期为相关领域的技术人员提供实践指导和理论参考。

# 关键字

Bootloader;内存管理;系统引导;MCU交互;开发环境搭建;安全性设计

参考资源链接:[雅特力AT32系列MCU Bootloader编程手册](https://wenku.csdn.net/doc/gy1wkavswc?spm=1055.2635.3001.10343)

# 1. Bootloader的基本概念和功能

## 1.1 Bootloader简介

Bootloader是系统启动引导加载程序,位于硬件与操作系统之间,负责初始化硬件设备,并将操作系统或应用程序的镜像加载到主存储器中,然后转交控制权。它是任何嵌入式系统或计算机正常运行不可或缺的部分。

## 1.2 Bootloader的功能

Bootloader的功能包括但不限于:初始化硬件设备(如CPU、内存和I/O端口)、设置内存空间、执行系统诊断以及加载操作系统或应用程序。它还提供了一个用户接口,允许用户通过特定的命令或菜单来访问或执行一些预设操作,比如更新固件。

## 1.3 Bootloader的重要性

没有有效的Bootloader,设备将无法从存储设备中加载操作系统或执行程序,因此它在设备启动过程中扮演着至关重要的角色。此外,一个设计良好的Bootloader还能够在系统恢复、更新和维护中起到关键作用。

在理解了Bootloader的基本概念和功能后,我们将进一步探讨其理论基础,以深入理解其工作原理和内存管理机制。

# 2. Bootloader的理论基础

Bootloader是嵌入式系统的重要组成部分,它负责系统上电后的一系列初始化操作,以及随后的程序加载。深入了解Bootloader的理论基础,对于设计和实现一个高效的Bootloader是必不可少的。

### 2.1 Bootloader的工作原理

Bootloader通常包含在设备的非易失性存储器中,如ROM或Flash。它在系统上电或复位后首先运行,进行硬件初始化,然后加载主程序并将其执行。

#### 2.1.1 启动流程解析

当设备上电后,Bootloader的启动流程可以分为几个关键步骤:

1. 上电复位:CPU执行地址为0x00000000处的代码,通常是向量表的起始地址。

2. CPU初始化:设置CPU的工作模式,例如异常向量表的定位、分频器的设置等。

3. 硬件设备初始化:对必要的硬件外设进行配置,如内存、串口、定时器等。

4. 自检程序:运行自检(POST)程序,检查硬件状态是否正常。

5. 参数解析:解析启动参数,这些参数可能来自外部的配置文件、用户输入或是预设的配置。

6. 系统引导:根据解析的启动参数,加载主程序(如操作系统)到RAM中,并进行程序跳转。

以下是简化的伪代码,展示了Bootloader的基本启动流程:

```assembly

; 伪代码展示Bootloader启动流程

ORG 0x00000000 ; 向量表的起始地址

entry:

RESET ; 上电复位或复位指令

; CPU初始化

init_cpu:

; 初始化CPU相关设置...

; 硬件设备初始化

init_hardware:

; 初始化硬件设备,如内存、串口等...

; 自检程序

post_check:

; 执行硬件自检...

; 参数解析

parse_params:

; 解析启动参数...

; 系统引导

load_system:

; 加载主程序到RAM...

JMP RAM_ADDRESS ; 跳转到主程序执行

END ; 程序结束

```

#### 2.1.2 系统引导过程详解

系统引导过程中,Bootloader会进行以下操作:

1. 检查是否有有效的系统镜像(固件),如果没有则可能需要从外部接口(比如USB、网络)下载固件。

2. 确定固件加载的位置,这通常依赖于硬件特性以及固件本身的要求。

3. 将固件从非易失性存储器拷贝到RAM中。

4. 通过设置CPU的程序计数器(PC)指向RAM中的固件入口点,完成固件的启动。

5. 传递控制权给固件,系统开始运行。

### 2.2 Bootloader的内存管理

内存管理是Bootloader实现中不可或缺的部分,它负责管理各种内存资源,如Flash和RAM。

#### 2.2.1 Flash存储的管理机制

Flash存储作为非易失性存储,通常用来存放Bootloader和固件。管理Flash的机制应考虑以下方面:

- **擦除策略**:确保擦除操作不会影响到其他区域的数据。

- **写入保护**:部分Flash区域可能需要被保护起来,防止意外写入。

- **读/写性能**:优化读写操作,以延长Flash的寿命。

#### 2.2.2 RAM的分配与回收策略

RAM作为易失性存储,主要用于运行时数据存储和程序执行。有效的RAM管理机制需要包括:

- **动态分配**:根据程序运行时的需求动态分配内存。

- **垃圾回收**:释放不再使用的内存空间,避免内存泄漏。

- **内存碎片整理**:减少内存碎片,提高内存利用率。

### 2.3 Bootloader与MCU的交互

Bootloader在与MCU的交互过程中,主要涉及启动参数的设定和处理,以及硬件抽象层的设计和实现。

#### 2.3.1 启动参数的设定和处理

启动参数允许用户或系统在启动时对Bootloader和主程序的行为进行配置。这些参数可以是系统启动模式、调试模式开关、更新固件的指令等。

#### 2.3.2 硬件抽象层的设计和实现

硬件抽象层(HAL)提供了一个标准的接口,用于Bootloader与硬件进行交互。HAL的设计需要满足以下要求:

- **硬件独立性**:对上层应用屏蔽硬件差异,提供统一的接口。

- **扩展性**:方便添加新硬件的支持而不影响现有代码。

- **效率**:优化HAL实现以减少开销,提高性能。

以上章节涉及了Bootloader的工作原理、内存管理以及与MCU的交互。接下来,我们将在第三章探讨Bootloader开发环境的搭建过程。

# 3. Bootloader开发环境搭建

Bootloader的开发环境搭建是整个开发过程中的第一步,它为后续的编程实践和功能实现提供了必要的工具和框架。本章节将详细介绍如何准备硬件平台、配置软件环境,并进行环境测试与验证,确保一切就绪以支持Bootloader的开发工作。

## 3.1 硬件平台的准备

在Bootloader开发的初期,硬件平台的准备是不可或缺的一环。一个合适的硬件平台不仅可以提高开发效率,还能让开发者对Bootloader在实际硬件上的表现有一个直观的认识。

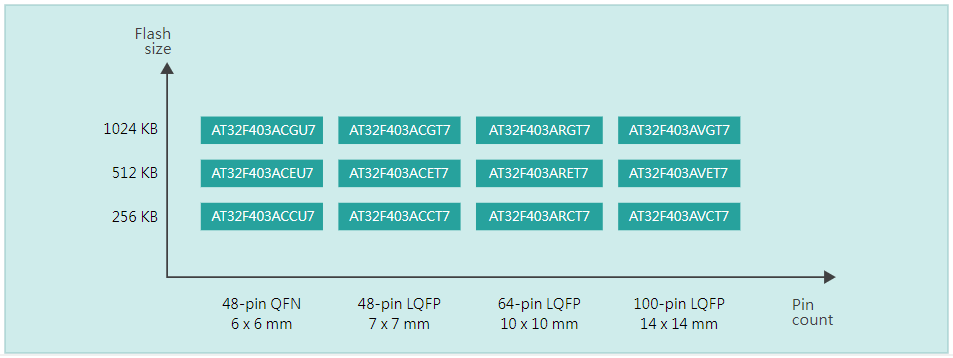

### 3.1.1 AT32F403开发板介绍

AT32F403开发板是基于高性能ARM Cortex-M4内核的微控制器,它拥有丰富的外设和接口,是开发Bootloader的理想选择。以下是AT32F403开发板的主要特点:

- **处理器核心**:采用ARM Cortex-M4,主频高达144MHz,支持浮点运算。

- **存储资源**:内建1MB的闪存(Flash)和192KB的SRAM。

- **接口丰富**:支持USB OTG、I2C、SPI、USART等接口。

- **调试接口**:板载JTAG/SWD接口,方便进行程序下载和调试。

### 3.1.2 必备的开发工具和软件

除了硬件平台,还需要一系列的开发工具和软件来支持Bootloader的开发:

- **集成开发环境(IDE)**:推荐使用Keil MDK-ARM,它是一款成熟的ARM开发工具,提供丰富的编译器、调试器和库函数支持。

- **编译器**:可以使用ARM提供的官方编译器或者Keil自带的编译器。

- **固件库**:选择适合AT32F403的固件库,可以大大简化开发过程。

## 3.2 软件环境的配置

软件环境的配置是Bootloader开发中尤为关键的一步,正确的配置可以确保开发和调试工作的顺利进行。

### 3.2.1 IDE环境配置步骤

配置Keil MDK-ARM IDE主要步骤如下:

1. **安装IDE**:首先需要下载并安装Keil MDK-ARM软件包。

2. **创建项目**:打开Keil MDK-ARM,选择创建新的工程,并根据向导完成项目设置。

3. **配置设备**:在项目中选择对应的MCU型号,通常是AT32F403。

4. **添加固件库**:将AT32F403的固件库导入项目中,确保项目可以调用固件库提供的各种API。

### 3.2.2 编译器和调试器设置

正确的设置编译器和调试器是保证程序能够成功编译和下载到硬件的关键:

- **编译器设置**:在项目选项中设置正确的编译器路径,并配置编译器优化级别,推荐使用O2级别。

- **调试器配置**:设置调试器为JTAG模式,并确认连接设置无误,以便于程序下载和单步调试。

## 3.3 环境测试与验证

在完成硬件平台和软件环境的搭建后,进行环境测试与验证是确保开发环境稳定可用的必要步骤。

### 3.3.1 简单的“Hello World”程序

编写一个简单的“Hello World”程序,并在AT32F403开发板上运行,以此来验证开发环境的配置是否正确。

```c

#include "at32f4xx.h"

void delay(uint32_t count) {

for(; count != 0; count--);

}

int main(void) {

while(1) {

printf("Hello World!\n");

delay(0x3FFFFF);

}

}

```

### 3.3.2 环境稳定性检查与优化

运行“Hello World”程序后,需要检查程序是否能够稳定运行,以及编译、下载、调试的流程是否流畅。如果遇到任何问题,需要重新检查IDE环境配置和硬件连接,并进行相应的调试和优化。

以上内容只是第三章的概览,具体到每一步的详细操作,代码的分析解释,以及可能出现的问题解决方法,将在后续小节中逐一展开,以确保读者能够完全理解并应用于实际开发中。

# 4. ```

# 第四章:Bootloader的编程实践

Bootloader的编程实践是将理论知识转化为实际行动的关键步骤。在这里,开发者将深入探讨引导代码的编写、应用程序的加载跳转以及固件升级流程等核心环节。

## 4.1 Bootloader的编程步骤

### 4.1.1 引导代码的编写

引导代码(Bootloader)是嵌入式系统中负责初始化硬件设备、建立内存空间映射、加载应用程序并最终跳转到应用程序执行的代码片段。引导代码的编写,是Bootloader实现的首要步骤,它通常遵循以下开发流程:

1. **初始化硬件**:引导代码首先会初始化CPU和必要的硬件外设。这可能包括设置堆栈指针、初始化内存管理单元、配置系统时钟等。

2. **设置内存映射**:引导代码需要建立存储器映射,为接下来加载应用程序做准备。

3. **检查更新标志**:在系统启动时检查是否存在固件更新的指示。这可能涉及检查非易失性存储器中的标志位或特定的版本信息。

4. **加载应用程序**:根据检查结果,引导代码将应用程序从存储设备(如Flash或EEPROM)加载到RAM中。

5. **跳转执行**:最后,引导代码将CPU的执行权转交给应用程序的入口点,启动应用程序的主循环。

引导代码通常使用汇编语言或C语言编写,并且应该尽可能小和高效。以下是用C语言编写的简单引导代码框架示例:

```c

void bootloader_main(void)

{

// 硬件初始化

system_init();

// 内存映射设置

memory_map_setup();

// 检查固件更新标志

if (check_for_firmware_update()) {

update_firmware();

}

// 加载应用程序

load_application();

// 跳转到应用程序执行

jump_to_application();

}

int main(void)

{

// 系统引导

bootloader_main();

// 正常情况下不应该执行到这里

while(1);

}

```

### 4.1.2 应用程序的加载和跳转

在嵌入式系统中,将应用程序加载到RAM并执行是一个关键步骤。通常这涉及到几个层次的操作,包括对目标存储介质的读取、二进制格式的解析、内存地址的映射和CPU执行上下文的准备等。

在编写引导代码的过程中,应用程序加载通常涉及以下步骤:

1. **识别应用程序位置和大小**:引导代码需要知道应用程序存储在哪个存储介质上,以及它的大小。

2. **从存储介质读取数据**:引导代码通过低级的硬件接口(如SPI、I2C、SDIO等)将应用程序的数据读入到内存缓冲区中。

3. **内存地址映射**:应用程序的加载地址可能不是连续的,需要引导代码在加载过程中处理内存地址的映射。

4. **执行环境准备**:设置CPU寄存器,包括程序计数器(PC)、堆栈指针(SP)等。

5. **跳转到应用程序入口**:通过修改程序计数器,将CPU的执行权交给应用程序。

以下是实现上述操作的一个简单代码示例:

```c

void load_application(void)

{

// 假设应用程序从0x20000000位置开始

uint32_t app_address = 0x20000000;

uint32_t app_size = 0x10000; // 假设应用程序大小为64KB

// 读取应用程序到内存

for(uint32_t offset = 0; offset < app_size; offset += FLASH_PAGE_SIZE)

{

uint32_t buffer[FLASH_PAGE_SIZE / sizeof(uint32_t)];

// 从Flash读取一个页面的数据到buffer

read_flash_page(app_address + offset, buffer, FLASH_PAGE_SIZE);

// 将数据写入RAM的对应地址

write_to_ram(app_address + offset, buffer, FLASH_PAGE_SIZE);

}

// 准备执行环境,设置堆栈指针和程序计数器

__set_MSP(*(volatile uint32_t*)app_address);

((void(*)())(app_address + 4))();

}

void jump_to_application(void)

{

// 已经在load_application函数中跳转

}

```

在上述代码中,`read_flash_page` 和 `write_to_ram` 分别代表从Flash读取数据和写入数据到RAM的函数,这两个函数需要根据实际硬件平台进行实现。`__set_MSP` 用于设置主堆栈指针,而 `(void(*)())(app_address + 4)` 是一种强制类型转换,它跳转到应用程序的复位中断向量地址的下一条指令,从而开始执行应用程序。

## 4.2 Bootloader的升级机制

### 4.2.1 在线升级和离线升级的区别

Bootloader在设计时常常需要考虑到固件升级的需求,以便在新功能的引入或在修复已知问题时,无需更换硬件即可更新系统。固件升级机制分为在线升级(Over-the-Air,OTA)和离线升级。

1. **离线升级**:离线升级通常需要将设备通过USB、串口或其他方式连接到计算机,然后通过特定的工具将新固件刷写到设备中。这种方式较为简单,但用户必须物理接触设备。

2. **在线升级**:在线升级允许设备通过网络连接自动下载并安装新的固件。这种方式更为方便,但增加了网络通信和安全性的考虑。

### 4.2.2 固件升级流程及实现

无论采取在线还是离线升级方式,固件升级流程通常包括以下步骤:

1. **版本检测**:在启动时或通过特定指令触发,Bootloader检查新固件版本,并决定是否执行更新操作。

2. **下载固件**:如果检测到新版本,Bootloader会下载固件。在OTA升级中,这可能通过Wi-Fi、蜂窝网络等完成;在离线升级中,这通常通过USB或串口完成。

3. **固件验证**:为确保固件的有效性和安全性,升级过程应该包括固件签名验证或哈希校验。

4. **升级执行**:在验证无误后,Bootloader将写入新固件到指定的非易失性存储器(如Flash)。

5. **重启和验证**:升级完成后,设备通常会重启以验证新固件。如果验证失败,则可能需要回滚到旧版本固件。

以下是实现固件升级的一个简单流程图:

```mermaid

graph LR

A[设备启动] --> B{检查更新}

B -->|有新版本| C[下载新固件]

B -->|无新版本| D[跳转至主程序]

C --> E[验证固件完整性]

E -->|验证成功| F[写入新固件]

E -->|验证失败| G[恢复旧固件]

F --> H[重启并进入新固件]

G --> D

H --> I[验证新固件]

I -->|成功| J[继续正常运行]

I -->|失败| G

```

## 4.3 Bootloader的调试技巧

### 4.3.1 常见问题分析及调试方法

在开发Bootloader时,经常遇到的问题包括启动失败、固件下载错误、内存管理问题等。为了有效调试这些问题,开发者可以使用以下调试方法:

1. **串口打印信息**:在Bootloader的关键执行点添加串口打印信息,用于追踪程序的执行流程。

2. **内存分析工具**:利用内存分析工具检查内存占用情况,发现潜在的内存泄漏和堆栈溢出问题。

3. **逻辑分析仪**:使用逻辑分析仪监控硬件信号,分析硬件交互过程中的问题。

4. **JTAG/SWD调试器**:使用JTAG/SWD调试器进行单步执行和断点调试,深入了解程序流程和寄存器状态。

### 4.3.2 调试工具的使用和高级功能

调试工具在开发过程中扮演着至关重要的角色。一些常见的高级功能包括:

1. **断点设置**:在关键代码行设置断点,让程序在特定点停止执行,观察此时程序状态。

2. **内存监控**:监控特定内存区域的数据变化,用于调试内存问题。

3. **执行流追踪**:追踪程序的执行流,分析跳转指令和函数调用。

4. **性能分析**:分析程序执行的性能瓶颈,优化关键部分的代码。

调试工具的高级功能通常需要结合实际开发环境进行配置,具体的配置和使用方法可以参考调试器的用户手册或使用文档。

在本章节中,我们已经探讨了Bootloader编程实践的各个方面。从引导代码的编写到应用程序的加载和跳转,再到固件升级流程的实现,以及调试技巧的介绍,每一部分都对于深入理解Bootloader的开发至关重要。在下一章节中,我们将转向Bootloader的高级应用与优化,探索如何进一步提升Bootloader的性能和安全性。

```

# 5. Bootloader的高级应用与优化

## 5.1 Bootloader的安全性设计

Bootloader作为系统启动的第一道关卡,其安全性至关重要。随着设备互联的普及,安全性问题越发突出,Bootloader的安全设计已不再是个选择,而是必须的要求。

### 5.1.1 加密算法的选择和应用

加密算法的选择需要平衡安全性和性能。常见的加密算法包括AES、RSA、SHA等。在Bootloader中,通常采用AES算法进行数据加密和解密,它具有较高的安全性及较好的执行效率。

#### 代码块实例

```c

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <openssl/aes.h>

#define AES_BLOCK_SIZE 16

void aes_encrypt(const unsigned char* plaintext, int plaintext_len, unsigned char* ciphertext, const unsigned char* key) {

AES_KEY aes_key;

AES_set_encrypt_key(key, 128, &aes_key);

AES_cbc_encrypt(plaintext, ciphertext, plaintext_len, &aes_key, (unsigned char*)key, AES_ENCRYPT);

}

int main() {

const char *plaintext = "Hello, World!";

unsigned char key[AES_BLOCK_SIZE] = { /* Key data */ };

unsigned char ciphertext[1024];

int ciphertext_len;

// Encrypt

aes_encrypt((const unsigned char*)plaintext, strlen(plaintext) + 1, ciphertext, key);

ciphertext_len = strlen((const char*)ciphertext) + 1;

// Decrypt, demonstration purpose only

unsigned char decryptedtext[1024];

AES_set_decrypt_key(key, 128, &aes_key);

AES_cbc_encrypt(ciphertext, decryptedtext, ciphertext_len, &aes_key, (unsigned char*)key, AES_DECRYPT);

printf("Decrypted text: %s\n", decryptedtext);

return 0;

}

```

#### 参数说明和执行逻辑

- **AES_key**: 用于存储AES加密密钥的结构体。

- **AES_set_encrypt_key**:设置加密密钥。

- **AES_cbc_encrypt**: 执行CBC模式下的AES加密/解密。

- **plaintext**: 待加密的明文数据。

- **ciphertext**: 加密后的密文数据。

- **key**: 加解密时使用的密钥。

在此代码块中,我们定义了一个`aes_encrypt`函数,用于执行AES加密操作。`main`函数演示了如何加密和解密一个字符串。实际应用中,密钥通常由随机数生成器产生,并存储在安全的位置,如只读存储器。

### 5.1.2 安全启动和认证机制

为保证设备启动过程的安全性,通常采用安全启动机制。它要求Bootloader在执行任何代码之前,首先验证后续固件的签名。这个过程中,一般使用公钥加密技术。

#### 代码块实例

```c

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

RSA* load_public_key(char* key_file_path) {

FILE* file = fopen(key_file_path, "r");

RSA* rsa = NULL;

if (file == NULL) {

// Handle file open error

return NULL;

}

rsa = PEM_read_RSA_PUBKEY(file, NULL, NULL, NULL);

fclose(file);

if (rsa == NULL) {

// Handle RSA load error

}

return rsa;

}

void verify_firmware_signature(RSA* rsa_pub_key, unsigned char* firmware, size_t firmware_size, unsigned char* signature) {

int result = RSA_verify(NID_sha256, firmware, firmware_size, signature, RSA_size(rsa_pub_key), rsa_pub_key);

if (result == 1) {

// Signature is valid

} else {

// Handle invalid signature

}

}

```

#### 参数说明和执行逻辑

- **RSA**: RSA结构体用于存储公钥和私钥。

- **load_public_key**: 从指定路径加载公钥。

- **verify_firmware_signature**: 验证固件签名是否正确。

在此代码块中,我们首先从文件加载公钥,然后使用该公钥验证固件的签名。如果验证成功,Bootloader会继续执行固件代码,否则将拒绝启动。

### 5.1.3 高级安全性特性

此外,随着技术的发展,更高级的安全特性如信任链、硬件安全模块(HSM)和物理不可复制功能(PUF)等也被引入到Bootloader中,进一步增强系统的安全性。

## 5.2 Bootloader的性能优化

### 5.2.1 代码优化策略和技巧

Bootloader的代码执行效率直接影响到设备的启动时间。性能优化通常包括:

- **减少代码分支**:在不影响功能的前提下,减少复杂的条件语句。

- **循环优化**:简化循环结构,减少不必要的计算。

- **算法优化**:使用更高效的算法来减少计算时间。

- **内存访问优化**:尽量减少对缓存和内存的访问延迟。

#### 代码块实例

```c

// Bad example (contains complex conditional branching)

int process_data(int data) {

if (data > 10) {

data *= 2;

} else {

data -= 5;

}

return data;

}

// Optimized version (reduced branches and faster computation)

int process_data_optimized(int data) {

int result = data - 5;

result = (data > 10) ? result * 2 : result;

return result;

}

```

在此例中,原始函数`process_data`包含了不必要的复杂条件分支,优化后的`process_data_optimized`函数减少了分支判断,提高了代码的执行效率。

### 5.2.2 存储效率的提升方法

为了提升存储效率,可以采取以下方法:

- **代码压缩**:减少不必要的空格、注释和优化数据结构。

- **数据压缩**:对固件更新文件使用压缩算法减少存储空间的占用。

- **存储映射**:合理分配存储空间,避免碎片化,提升读写效率。

#### 代码块实例

```c

// Simple data compression example (run-length encoding)

void compress_data(const unsigned char* input, size_t input_size, unsigned char* output, size_t* output_size) {

if (input == NULL || output == NULL || output_size == NULL) return;

size_t out_pos = 0;

unsigned char count = 1;

for (size_t i = 1; i < input_size; ++i) {

if (input[i] == input[i - 1]) {

count++;

} else {

output[out_pos++] = count;

output[out_pos++] = input[i - 1];

count = 1;

}

}

output[out_pos++] = count;

output[out_pos++] = input[input_size - 1];

*output_size = out_pos;

}

```

在此代码块中,我们实现了一个简单的数据压缩函数`compress_data`,使用了行程长度编码(RLE)技术,以减少数据的大小。

## 5.3 Bootloader的可扩展性设计

### 5.3.1 模块化编程和接口封装

为了提高Bootloader的可扩展性,推荐采用模块化编程的方式。将Bootloader分解为多个独立的模块,每个模块负责一个功能,通过定义清晰的接口进行通信。

### 5.3.2 兼容性和扩展性的保障措施

要保证Bootloader的兼容性和可扩展性,需要制定合理的接口标准,并在设计时预留足够的扩展空间。同时,应当考虑到未来可能加入的新功能和新协议。

#### 表格实例

| 接口名称 | 功能描述 | 输入参数 | 返回值 | 兼容性考量 |

|----------|----------|----------|---------|-------------|

| LoadFirmware | 加载固件 | unsigned char* firmware_path | int | 应支持不同格式的固件文件 |

| VerifySignature | 验证固件签名 | unsigned char* signature, size_t signature_size | int | 应支持多种签名算法 |

| UpgradeFirmware | 固件升级 | unsigned char* new_firmware, size_t new_firmware_size | int | 应支持增量升级和全量升级 |

表格展示了Bootloader中常见接口的设计范例,体现了其功能、参数、返回值和兼容性方面的考虑。

#### mermaid格式流程图

```mermaid

graph TD

A[开始] --> B[模块加载]

B --> C[固件校验]

C -->|校验通过| D[固件解密]

C -->|校验失败| E[启动失败]

D --> F[固件加载]

F --> G[执行主程序]

E --> H[错误处理]

G --> I[系统运行]

H --> A

```

mermaid流程图简要描述了从Bootloader加载到固件校验、解密、加载和系统运行的过程。

### 5.3.3 设计模式的运用

在开发过程中,运用设计模式可帮助提高代码的可读性和可维护性。例如,可以使用工厂模式创建模块实例,策略模式处理不同类型的数据,以及单例模式管理资源等。

以上内容展示了Bootloader的高级应用与优化,通过安全性设计、性能优化和可扩展性设计,我们可以确保Bootloader在不同环境下工作的稳定性和可靠性。

# 6. Bootloader的案例分析与实战演练

## 6.1 Bootloader在不同领域的应用案例

### 6.1.1 工业控制中的应用

在工业控制领域,Bootloader通常用于确保系统的可靠性和安全性。例如,在生产线上的控制系统中,设备可能需要在没有人工干预的情况下自动启动和运行。这里,Bootloader扮演着至关重要的角色。

以自动化工厂中的PLC(可编程逻辑控制器)为例,Bootloader能够确保PLC能够在断电或系统崩溃后自动恢复到稳定的工作状态。它还可以通过升级固件来支持新功能或修复潜在的安全漏洞,从而延长设备的使用寿命。

### 6.1.2 消费电子产品的应用

在消费电子产品中,Bootloader经常被用于启动操作系统和执行应用程序。在智能手机、平板电脑和智能手表等设备中,Bootloader位于硬件与软件之间,确保设备在上电后能正确地加载操作系统。

这些设备的Bootloader通常具备严格的版本控制和安全校验机制,防止未经授权的操作系统或应用被加载,确保用户数据安全。同时,它们也支持OTA(Over-The-Air)更新,允许厂商远程推送固件更新,提升用户体验。

## 6.2 实战演练:构建自定义Bootloader

### 6.2.1 定制化需求分析

在构建一个自定义Bootloader之前,首先需要进行需求分析。这包括确定Bootloader需要支持的硬件平台,软件环境,以及所需实现的功能特性。例如,需要决定Bootloader是否需要支持网络升级,是否需要提供安全性校验,以及如何处理引导失败的情况。

### 6.2.2 功能实现和测试过程

一旦需求分析完成,接下来就是Bootloader的功能实现阶段。这通常包括编写引导代码,实现内存管理,以及建立与硬件的交互机制。在编程实践中,使用C语言是一种常见的选择,因为它可以与硬件紧密交互并提供足够的控制能力。

功能实现后,Bootloader需要进行一系列的测试来确保其稳定性和可靠性。测试流程包括但不限于:功能测试、边界条件测试、长时间运行测试等。此外,还需要考虑异常处理和恢复机制,确保Bootloader能够在各种情况下正常运行。

## 6.3 未来趋势与挑战

### 6.3.1 新兴技术对Bootloader的影响

随着物联网(IoT)、人工智能(AI)和5G通信技术的快速发展,Bootloader的实现和应用也在不断演进。例如,对于需要支持AI算法的边缘设备来说,Bootloader可能需要考虑到如何高效加载和执行机器学习模型。同时,5G技术要求Bootloader能快速响应网络请求,进行远程升级。

### 6.3.2 应对未来技术变革的准备

Bootloader的设计者需要预见未来技术变革可能带来的挑战,并提前做好准备。这可能包括对新技术的支持、安全性提升、以及对更复杂硬件架构的兼容性考虑。对于开发者来说,持续学习和适应新技术是不可或缺的,同时保持对开源社区的贡献和参与,可以为Bootloader的持续发展带来新的动力。

在本章节中,我们讨论了Bootloader在不同领域的应用案例,并通过实战演练加深了对构建自定义Bootloader的理解。同时,我们也探讨了新兴技术给Bootloader带来的影响,以及作为开发者该如何准备迎接这些挑战。

0

0