MDB_ICP协议网络监控实战:实时分析与问题诊断的专家级策略

发布时间: 2024-12-24 16:30:06 阅读量: 6 订阅数: 6

基于mdb_icp协议的自动售卖系统的主控制器实现.pdf

# 摘要

本文综述了MDB_ICP协议在网络监控领域的应用及其理论基础。首先,概述了MDB_ICP协议的起源、功能、应用场景以及数据包结构和安全机制。然后,详细介绍了基于MDB_ICP协议的实时监控系统搭建、数据分析技巧和网络问题诊断流程。接着,探讨了高级监控策略、网络监控自动化以及性能调优和监控系统的扩展性设计。最后,通过案例研究分析了MDB_ICP协议的实际部署和监控效果,同时讨论了新技术趋势对MDB_ICP协议未来发展的影响。本文旨在为网络监控实践提供指导,并为MDB_ICP协议的深入研究和优化提供参考。

# 关键字

MDB_ICP协议;网络监控;数据包结构;安全机制;实时数据分析;性能调优

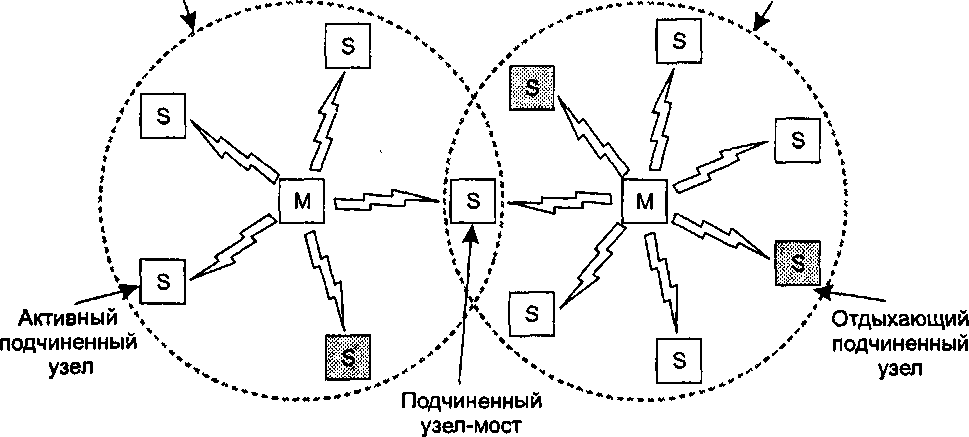

参考资源链接:[MDB/ICP串行通信协议详解:主从架构与硬币纸币控制](https://wenku.csdn.net/doc/6412b65cbe7fbd1778d46712?spm=1055.2635.3001.10343)

# 1. MDB_ICP协议网络监控概述

## 1.1MDB_ICP协议的重要性

MDB_ICP协议在网络监控领域具有重要的地位。它是一种高效、安全的协议,能够实现网络数据的实时监控和管理。通过使用MDB_ICP协议,我们可以实时获取网络状态信息,及时发现并处理网络问题,确保网络的稳定运行。

## 1.2MDB_ICP协议的基本工作原理

MDB_ICP协议的工作原理主要是通过在网络设备上部署MDB_ICP代理,收集网络设备的性能数据,然后将数据发送到MDB_ICP服务器进行存储和分析。通过这种方式,我们可以对网络设备的性能进行实时监控,及时发现并处理网络问题。

## 1.3MDB_ICP协议的应用场景

MDB_ICP协议广泛应用于各种网络设备的监控中,如服务器、路由器、交换机等。通过使用MDB_ICP协议,我们可以对网络设备的性能进行全面的监控,为网络的稳定运行提供了保障。

# 2. MDB_ICP协议理论详解

## 2.1 MDB_ICP协议基础

### 2.1.1 协议的起源与发展

MDB_ICP(Monitor Database Interchange and Control Protocol)协议最初设计是为了满足跨系统监控数据库的需要,其目的在于实现不同监控工具和数据库之间的数据交换和控制。由于早期监控系统之间缺乏统一的数据格式和交互机制,数据共享和处理效率低下,MDB_ICP协议应运而生。

发展至今,MDB_ICP协议已经历了多个版本的迭代,每个版本都着重解决了上一版本中存在的问题,并且对性能、安全性和兼容性等方面进行了优化。目前,MDB_ICP协议已经被广泛应用于IT运维管理、网络安全监控以及大数据分析等领域。

### 2.1.2 协议的功能与应用场景

MDB_ICP协议的核心功能包括数据采集、数据传输、数据处理和数据展示等。它支持通过各种传输协议(如TCP/IP、UDP等)进行数据的实时或批量传输,同时支持对数据进行实时分析和存储,最后通过可视化界面展现监控结果。

在具体应用场景中,MDB_ICP协议可以用于:

- 远程服务器的资源使用情况监控

- 网络流量分析和异常流量监测

- 安全事件的检测与响应

- 应用性能管理(APM)

- 业务指标监控与告警

## 2.2 MDB_ICP协议的数据包结构

### 2.2.1 数据包格式分析

MDB_ICP协议定义了数据包的基本格式,每份数据包由以下几个主要部分组成:

- **协议头**:包含协议的版本信息、数据包类型、数据长度等基本信息。

- **认证信息**:用于保证数据包传输的安全性,包括发送方的认证信息。

- **数据内容**:实际传输的数据内容,包含关键的监控数据。

- **校验和**:用于数据包传输过程中的完整性校验。

示例代码块展示了一个基本的MDB_ICP数据包的结构:

```c

typedef struct {

char protocol_version[4]; // 协议版本号,例如"1.0"

char packet_type; // 数据包类型

uint32_t data_length; // 数据长度

char authentication_info[16]; // 认证信息

char data_content[data_length]; // 实际数据内容

uint32_t checksum; // 校验和

} MDB_ICP_Packet;

```

### 2.2.2 关键字段的功能和意义

- **协议版本号**:允许协议版本的扩展和向后兼容。

- **数据包类型**:区分数据包是请求数据包、响应数据包还是通知数据包。

- **数据长度**:确保接收端能够正确解析数据包内容。

- **认证信息**:防止数据包在传输过程中被篡改或伪造。

- **数据内容**:存放需要交换的监控数据。

- **校验和**:在数据包的接收端用于校验数据的完整性。

## 2.3 协议安全机制

### 2.3.1 认证过程详解

MDB_ICP协议的认证过程是保障数据交换安全的核心机制之一。认证过程通常涉及非对称加密技术,比如RSA算法,发送方使用私钥对认证信息进行签名,而接收方则使用对应的公钥对签名进行验证。

1. 发送方在发送数据包之前,先使用私钥对认证信息进行签名。

2. 接收方接收到数据包后,利用公钥验证签名的有效性。

3. 如果认证信息校验成功,则认为数据包是可靠的;否则,数据包将被拒绝。

下面是一个简化的代码示例,展示如何使用RSA签名和验证:

```c

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

// 生成RSA密钥对

RSA* generate_key_pair() {

// ... 密钥生成相关代码 ...

}

// 使用私钥对数据进行签名

void sign_data(RSA* private_key, const unsigned char* data, size_t data_length, unsigned char* signature) {

// ... 签名操作 ...

}

// 使用公钥验证签名

int verify_signature(RSA* public_key, const unsigned char* data, size_t data_length, const unsigned char* signature) {

// ... 验证签名操作 ...

}

int main() {

// ... 初始化SSL库 ...

RSA* private_key = generate_key_pair();

RSA* public_key = extract_public_key(private_key);

unsigned char signature[128];

unsigned char data[] = "This is the message to be signed";

size_t data_length = sizeof(data) - 1;

sign_data(private_key, data, data_length, signature);

int result = verify_signature(public_key, data, data_length, signature);

if(result == 1) {

printf("Verification successful!\n");

} else {

printf("Verification failed!\n");

}

// ... 清理资源 ...

return 0;

}

```

### 2.3.2 数据加密与完整性保障

除了认证过程,数据加密和完整性保障也是MDB_ICP协议中的重要组成部分。数据加密通常使用对称加密算法如AES,以确保数据在传输过程中的私密性。完整性保障则依赖于消息摘要算法如SHA-256,保证数据未在传输过程中被篡改。

1. 发送方在发送数据前,使用对称密钥对数据进行加密。

2. 同时,发送方计算数据的哈希值(消息摘要)并附加到数据包中。

3. 接收方收到数据包后,先使用相同的对称密钥解密数据。

4. 接着,接收方计算解密后的数据的哈希值,并与数据包中附带的哈希值进行比较。

5. 如果两个哈希值一致,则认为数据完整,未被篡改;否则,数据包将被丢弃。

代码示例展示了一个使用AES加密和SHA-256摘要算法的场景:

```c

#include <openssl/aes.h>

#include <openssl/sha.h>

#inc

```

0

0