无线网络中MAC地址应用:管理策略与最佳实践

发布时间: 2024-12-15 12:06:07 阅读量: 10 订阅数: 13

在思科无线局域网中使用 Apple 设备的企业最佳实践

参考资源链接:[IEEE下的MAC地址申请与费用详解](https://wenku.csdn.net/doc/646764ec5928463033d8ada0?spm=1055.2635.3001.10343)

# 1. 无线网络与MAC地址概述

在当今信息化社会,无线网络已成为连接设备的关键媒介。每一台接入无线网络的设备都具有一个唯一的MAC(Media Access Control)地址,它是网络设备识别和通信的基础。本章节将对无线网络中的MAC地址进行初步的介绍和概述。

## 无线网络简介

无线网络通过无线电波传输数据,广泛应用于家庭、企业、公共场所等领域。它允许设备在一定范围内自由移动,同时保持网络连接。相较于传统的有线网络,无线网络提供了更高的灵活性和便捷性。

## MAC地址的定义

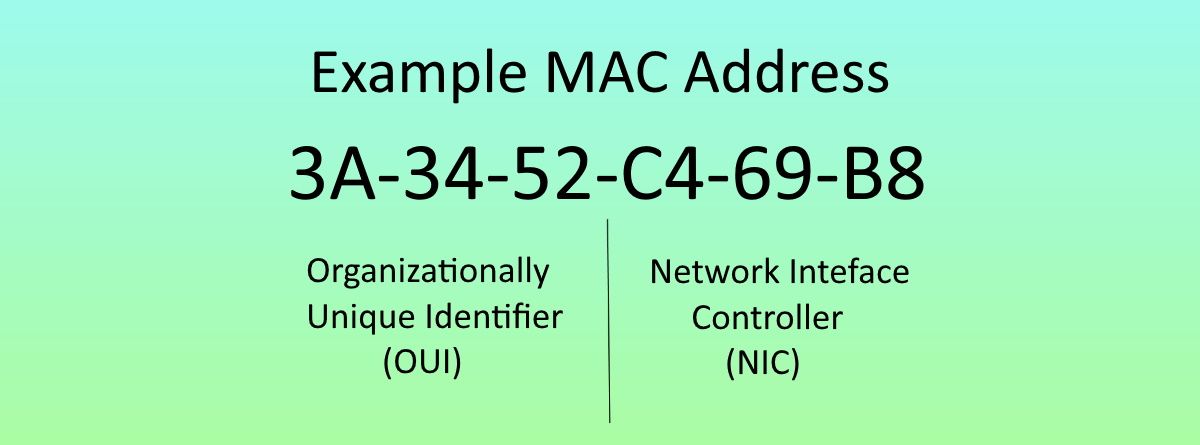

MAC地址是一个48位的唯一标识符,用于标识网络上的设备。它由网络接口卡(NIC)在生产时固化,通常由六组十六进制数字表示,每组数字之间通过冒号(:)或短横线(-)分隔。例如:`00:1A:2B:3C:4D:5E`。

## MAC地址与无线网络的关系

在无线网络中,MAC地址起着至关重要的作用。它不仅用于标识设备,还是数据包传输过程中的关键元素。无线接入点利用MAC地址来控制对网络资源的访问,并通过地址识别来建立和维护无线连接。

随着无线网络技术的不断进步,对MAC地址的管理提出了更高的要求。在后续章节中,我们将深入探讨MAC地址的工作原理、安全考量以及管理策略等关键话题。

# 2. MAC地址的工作原理与安全考量

在深入探讨MAC地址安全之前,本章节先从基础知识开始,逐步揭开MAC地址的神秘面纱。之后,我们会探讨MAC地址面临的各种安全威胁,并介绍常见的安全防护措施——MAC地址过滤机制。

## 2.1 MAC地址的基础知识

### 2.1.1 MAC地址的结构和格式

媒体访问控制(Media Access Control,简称MAC)地址是一种由IEEE定义的标准,用于识别网络中设备的硬件。每个设备的MAC地址在全球范围内是唯一的,这保证了网络通信中的确切定位。MAC地址由48位二进制数字组成,通常表示为六个十六进制数,每个十六进制数之间用冒号(:)或连字符(-)分隔。

例如,MAC地址 `00:1A:2B:3C:4D:5E` 可以表示为 `00-1A-2B-3C-4D-5E`。前三个十六进制数字(00:1A:2B)通常用于标识制造商,由IEEE分配,后三个十六进制数字(3C:4D:5E)由制造商自行分配给每个设备,确保全球唯一性。

### 2.1.2 MAC地址与无线网络的关系

在无线网络中,MAC地址作为数据链路层的地址,用于在局域网内定位和识别设备。无线接入点(Access Point,简称AP)会根据设备的MAC地址识别并验证设备,确保只有授权的设备可以连接到网络。因此,无线网络中的每个设备都需要一个独特的MAC地址。

## 2.2 MAC地址的安全威胁

### 2.2.1 MAC地址欺骗

MAC地址欺骗,又称为MAC spoofing,是指攻击者伪装成网络中其他设备的MAC地址,以获取访问权限或隐藏其真实身份。这种攻击通常用于绕过基于MAC地址的网络访问控制。

例如,攻击者通过监听网络中的流量,可以捕获合法用户的MAC地址,并将其自己的设备MAC地址更改为被监听到的地址。这样,当网络设备进行MAC地址验证时,攻击者的设备便能冒充合法用户进入网络。

### 2.2.2 MAC地址泛洪攻击

MAC地址泛洪攻击(MAC Flooding)是一种网络攻击手段,攻击者通过向网络发送大量伪造的MAC地址信息,造成交换机的MAC地址表溢出。由于交换机的MAC地址表空间有限,当表项被占满后,交换机会被迫转为广播模式,发送所有未寻址的数据包到所有的端口,从而暴露网络中的流量信息。

这种攻击极大地增加了被监听的风险,并可能进一步导致其他攻击,如中间人攻击(MITM)等。

## 2.3 MAC地址过滤机制

### 2.3.1 实现MAC地址过滤的方法

为防止MAC地址欺骗,许多网络管理员会实施MAC地址过滤。这涉及到在接入点或路由器上配置一个允许连接的MAC地址列表。只有列表中的MAC地址才能访问网络,其他所有未知的MAC地址都将被拒绝连接。

例如,在配置MAC地址过滤时,管理员将选择“启用MAC地址过滤”选项,并在允许列表中添加授权设备的MAC地址。通常,这可以通过网络设备的管理界面或命令行接口完成。

### 2.3.2 MAC地址过滤的局限性

尽管MAC地址过滤是一个广泛采用的安全措施,但它并不万无一失。攻击者可以窃取并使用授权设备的MAC地址,或者利用网络嗅探工具识别并复制授权MAC地址。此外,MAC地址不是加密的,因此在传输过程中容易被拦截和仿冒。

因此,MAC地址过滤最好与其他安全措施如WPA2加密和强密码政策一起使用,以提供更全面的网络安全保护。

## 总结

MAC地址作为网络通信的基础构成部分,它的识别和过滤机制对维护网络安全起到了关键作用。理解MAC地址的基础知识、常见的安全威胁以及防御方法,对于每个IT行业从业者来说都是必不可少的。而在实际应用中,我们还应注意到任何单一防御措施都有其局限性,因而将多种安全策略结合起来,才能构建出真正强大和可靠的网络安全架构。

# 3. MAC地址管理策略

## 3.1 基于MAC地址的访问控制

### 3.1.1 访问控制列表的配置与应用

在网络安全中,访问控制列表(ACLs)是用来限制网络流量的一种方法。基于MAC地址的ACLs可以定义哪些设备允许访问网络资源,而哪些则被限制。ACLs可以在交换机和路由器上配置,以实现基于MAC地址的安全策略。配置MAC地址ACL时,管理员需要指定允许或拒绝的MAC地址,以及相应的动作。

配置MAC ACL的基本步骤如下:

1. **选择设备**:首先确定要在其上配置MAC ACL的交换机或路由器。

2. **创建ACL规则**:使用MAC地址和通配符掩码来定义规则,确定允许或拒绝的流量。

3. **应用ACL到接口**:将创建的ACL规则应用到适当的网络接口上,可以是入口(inbound)或出口(outbound)。

4. **测试配置**:验证配置是否按照预期工作,检查是否正确允许或拒绝了流量。

以Cisco设备为例,以下是一个配置MAC ACL的命令序列:

```shell

! 进入全局配置模式

configure terminal

! 创建一个名为“MAC_FILTER”的MAC访问控制列表

mac access-list extended MAC_FILTER

! 允许MAC地址为0000.1111.2222的设备访问

permit 0000.1111.2222 any

! 拒绝MAC地址为0000.1111.3333的设备访问

deny 0000.1111.3333 any

! 退出到特权模式并保存配置

end

write memory

```

### 3.1.2 基于角色的MAC地址管理

0

0