SecGate 3600防火墙VPN配置:远程安全接入指南,让你的远程工作更安全

发布时间: 2024-12-01 08:25:19 阅读量: 46 订阅数: 31

网神SecWAF3600WEB应用防火墙系统使用手册

参考资源链接:[网神SecGate 3600下一代防火墙NSG配置与维护手册详解](https://wenku.csdn.net/doc/6412b5e0be7fbd1778d44b68?spm=1055.2635.3001.10343)

# 1. 防火墙VPN配置概述

网络安全在当今数字化世界中扮演着至关重要的角色。防火墙作为网络的第一道防线,VPN(虚拟私人网络)配置则是构建远程安全接入的关键技术。在深入探讨SecGate 3600防火墙具体配置之前,本章节将为读者提供一个关于防火墙VPN配置的总体概念框架。

## 1.1 VPN配置的重要性

VPN技术允许远程用户安全地连接到企业网络,确保数据传输过程中的完整性和机密性。无论是在家中、咖啡馆还是在旅途中,员工都可以安全地访问公司资源。正确的VPN配置可以有效防止未授权的访问,保障企业数据不受外部威胁。

## 1.2 防火墙与VPN的关系

防火墙VPN配置是连接网络安全和远程访问安全的桥梁。一个配置得当的防火墙VPN不仅能够提供加密通信,还能够通过身份验证和访问控制策略保护网络不受内外威胁。防火墙在VPN连接中起着监控和保护的作用,确保所有进出网络的数据流都符合安全规则。

## 1.3 防火墙VPN配置的挑战

随着网络攻击手段的不断进化,防火墙VPN配置面临着多重挑战。网络管理员需确保VPN解决方案能够适应不断变化的威胁环境,并且在不影响用户体验的前提下,优化性能和安全性。此外,配置过程中的复杂性和易出错性也是必须克服的难题。

在下一章节中,我们将具体介绍SecGate 3600防火墙的基础知识,进一步深入理解其在VPN配置中的关键作用。

# 2. SecGate 3600防火墙基础介绍

SecGate 3600是业界领先的防火墙产品,旨在为企业提供全方位的安全防护。本章节将从硬件概述、软件平台两个维度对SecGate 3600防火墙进行详细介绍。

## 2.1 SecGate 3600硬件概述

### 2.1.1 设备规格和性能参数

SecGate 3600具备强劲的处理能力,提供了多种规格以适应不同的安全需求。设备核心由高性能多核处理器构成,可提供最高50Gbps的吞吐率。设备标配多个千兆铜缆/光纤以太网接口,并支持额外的模块化扩展,以适应更高级别的端口密度。同时,SecGate 3600提供至少4GB的RAM和128GB的SSD存储空间,保障了设备运行的高效稳定。

### 2.1.2 硬件架构和组件功能

SecGate 3600的硬件架构采用模块化设计,便于将来升级和维护。主要组件包括中央处理单元(CPU)、安全加速模块、网络接口卡(NICs)和电源模块。CPU负责运行防火墙系统软件和处理安全策略,安全加速模块则专门处理各种加密和认证操作,以减少CPU负担,提高整体性能。NICs作为数据流进和流出的通道,而高可用电源模块设计确保了设备的电源稳定性和冗余。

## 2.2 SecGate 3600软件平台

### 2.2.1 操作系统和管理界面

SecGate 3600采用自研的实时操作系统,该系统为防火墙功能提供了高安全性的运行环境。它的界面管理工具提供了一个直观、简洁的图形用户界面(GUI),支持网络管理员轻松配置和监控防火墙。通过管理界面,管理员能够实现策略配置、网络监控、日志查看等功能。此外,SecGate 3600也支持命令行界面(CLI)操作,方便高级用户和自动化脚本操作。

### 2.2.2 功能特性与安全策略配置

SecGate 3600的功能特性包括但不限于:网络地址转换(NAT)、入侵检测和防御(IDS/IPS)、内容过滤、动态路由协议支持等。安全策略配置方面,管理员可以基于源/目的IP地址、端口、协议等条件,灵活地设置访问控制策略。同时,管理员还可以为不同的策略设置时间范围,以实现基于时间段的安全控制。

```plaintext

# 示例代码块

# 配置静态NAT规则以允许特定的内网主机访问外部网络

nat 0

source static <内网IP> <公网IP>

destination address <公网IP>

service <服务类型>

```

### 逻辑分析和参数说明

在上述示例代码块中,配置了一条静态NAT规则。这条规则指定了内网的一个特定IP地址(`<内网IP>`)映射到一个公网IP地址(`<公网IP>`)。当来自指定内网地址的流量到达防火墙时,该流量将被转换为指定的公网IP地址。`service`参数定义了这条规则适用的网络服务类型,如HTTP、HTTPS等。此配置可以使得内网用户安全地访问外部网络资源,同时保持IP地址的隐藏。

请注意,为确保安全性和合规性,实际部署时应使用实际的IP地址和端口。此外,所有配置更改都应在充分理解其安全含义和影响之后进行,以避免意外的网络访问风险。

# 3. VPN技术基础与SecGate 3600配置

## 3.1 VPN技术原理

### 3.1.1 加密与隧道协议

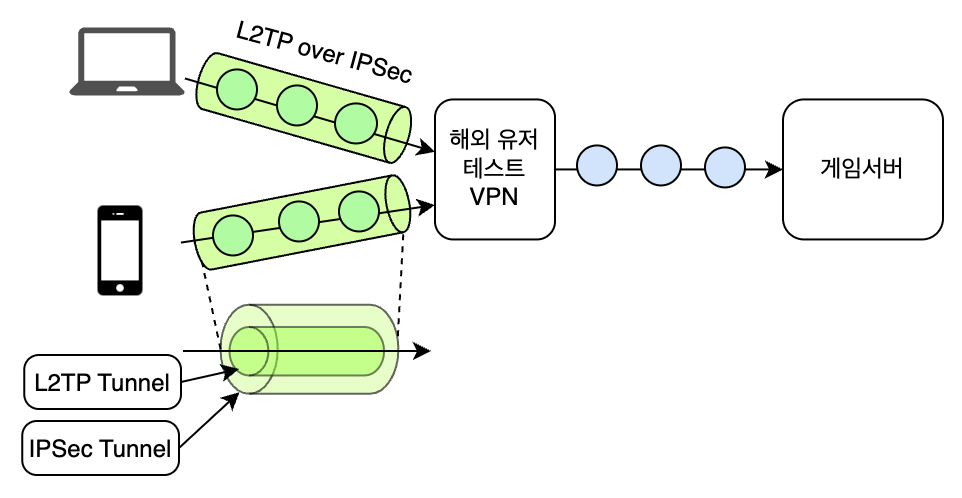

虚拟私人网络(VPN)的核心在于为远程通信提供安全保护,其主要手段之一便是使用加密技术,确保数据在公共网络上传输时不会被窃取或篡改。隧道协议是VPN的基础技术之一,它允许在不安全的网络上建立一个安全的数据传输通道。

隧道协议通过封装来隐藏原始数据包的内容,保证数据的私密性和完整性。一个典型的例子是点对点隧道协议(PPTP),它在OSI模型的第二层(数据链路层)上工作,提供了一种在IP网络上建立PPP会话的方法。与之相对的是网络层的VPN技术,例如IPsec,它在更底层的网络层进行封装和加密,能够提供更加全面的安全特性。

### 3.1.2 认证和授权机制

VPN的另一关键组成部分是认证机制。用户或设备在尝试连接到VPN时,必须通过认证过程,这通常涉及用户名和密码,或者更高级的认证方式,如双因素认证或数字证书。认证确保只有授权用户才能访问网络资源。

授权机制则决定了用户在通过认证后可以访问哪些资源。这通常通过定义安全策略来实现,例如设置访问控制列表(ACLs),这些策略定义了特定用户或用户组的访问权限。在VPN的上下文中,授权确保即使数据在传输过程中被截获,未经授权的用户也无法利用这些数据访问敏感系统或信息。

## 3.2 SecGate 3600 VPN配置步骤

### 3.2.1 IPsec VPN的配置流程

IPsec(Internet Protocol Security)是VPN中最常见的协议之一,它为IP数据包提供了安全传输。配置SecGate 3600以使用IPsec VPN涉及以下步骤:

1. 登录到SecGate 3600的管理界面。

2. 导航至"VPN" -> "IPsec VPN"。

3. 点击"创建"来建立新的IPsec VPN配置。

4. 输入VPN隧道的参数,包括远程和本地的IP地址范围、预共享密钥等。

5. 设置加密和认证算法,

0

0