MySQL数据库连接安全防护:防范SQL注入与数据泄露(安全指南)

发布时间: 2024-07-27 19:06:36 阅读量: 44 订阅数: 25

MySQL数据库开发入门指南:从零开始掌握数据管理技能

# 1. MySQL数据库安全防护概述

MySQL数据库安全防护至关重要,因为它包含着敏感的业务数据和个人信息。本章将概述MySQL数据库面临的安全威胁,以及保护数据库免受这些威胁的最佳实践。

**1.1 安全威胁**

MySQL数据库面临着各种安全威胁,包括:

- **SQL注入攻击:**攻击者利用恶意SQL查询来操纵数据库并窃取数据或破坏系统。

- **数据泄露:**未经授权访问或盗窃敏感数据。

- **恶意软件:**恶意软件可以感染数据库服务器并窃取数据或破坏系统。

- **拒绝服务攻击:**攻击者通过向数据库发送大量请求来使数据库不可用。

# 2. SQL注入攻击原理与防范措施

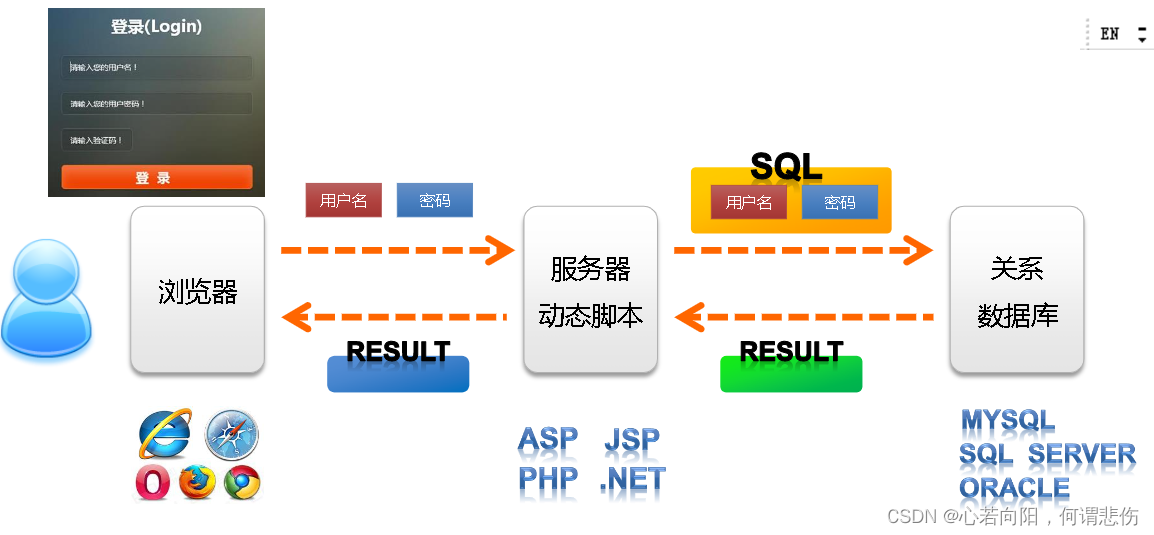

### 2.1 SQL注入的原理和危害

SQL注入攻击是一种利用用户输入在数据库查询中执行恶意SQL语句的攻击技术。攻击者通过精心构造的输入,绕过应用程序的输入验证,将恶意SQL语句注入到数据库查询中,从而窃取敏感数据、修改数据库内容或破坏数据库结构。

SQL注入攻击的危害巨大,包括:

- **数据泄露:**攻击者可以利用注入的SQL语句查询数据库中的敏感数据,如客户信息、财务记录或机密业务数据。

- **数据库修改:**攻击者可以修改数据库中的数据,如删除记录、插入恶意数据或修改用户权限。

- **数据库破坏:**攻击者可以执行破坏性SQL语句,如删除数据库表或破坏数据库结构,导致数据库不可用或数据丢失。

### 2.2 防范SQL注入的最佳实践

防范SQL注入攻击需要采取多层防御措施,包括:

#### 2.2.1 使用参数化查询

参数化查询是一种将用户输入作为查询参数而不是直接嵌入到SQL语句中的技术。通过使用参数化查询,可以防止攻击者注入恶意SQL语句,因为用户输入被视为参数,而不是SQL代码。

**代码示例:**

```sql

// 使用参数化查询

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, username);

statement.setString(2, password);

```

**逻辑分析:**

PreparedStatement对象将SQL语句作为参数接受,然后使用setString方法设置参数值。这确保了用户输入被视为参数,而不是SQL代码,从而防止了SQL注入。

#### 2.2.2 对用户输入进行验证

对用户输入进行验证是防止SQL注入攻击的另一重要措施。应用程序应验证用户输入的格式和内容,确保其符合预期的格式并不会导致SQL注入。

**代码示例:**

```java

// 对用户输入进行验证

String username = request.getParameter("username");

if (username == null || username.isEmpty() || !username.matches("[a-zA-Z0-9]+")) {

throw new IllegalArgumentException("Invalid username");

}

```

**逻辑分析:**

这段代码验证了username参数是否为空、是否为空字符串,以及是否符合字母数字字符的模式。如果

0

0