PHP数据库遍历安全性指南:防止SQL注入,保护数据安全

发布时间: 2024-08-02 15:37:16 阅读量: 34 订阅数: 26

sblim-gather-provider-2.2.8-9.el7.x64-86.rpm.tar.gz

# 1. PHP数据库遍历基础**

PHP数据库遍历是指使用PHP脚本与数据库进行交互的过程,包括连接数据库、执行查询、获取结果等操作。理解数据库遍历的基础对于确保PHP应用程序的安全性至关重要。

**数据库连接**

```php

$mysqli = new mysqli("localhost", "root", "password", "database");

```

**查询执行**

```php

$result = $mysqli->query("SELECT * FROM users");

```

**结果获取**

```php

while ($row = $result->fetch_assoc()) {

// 处理结果集中的每一行

}

```

# 2. SQL注入攻击原理与防范**

## 2.1 SQL注入攻击类型与危害

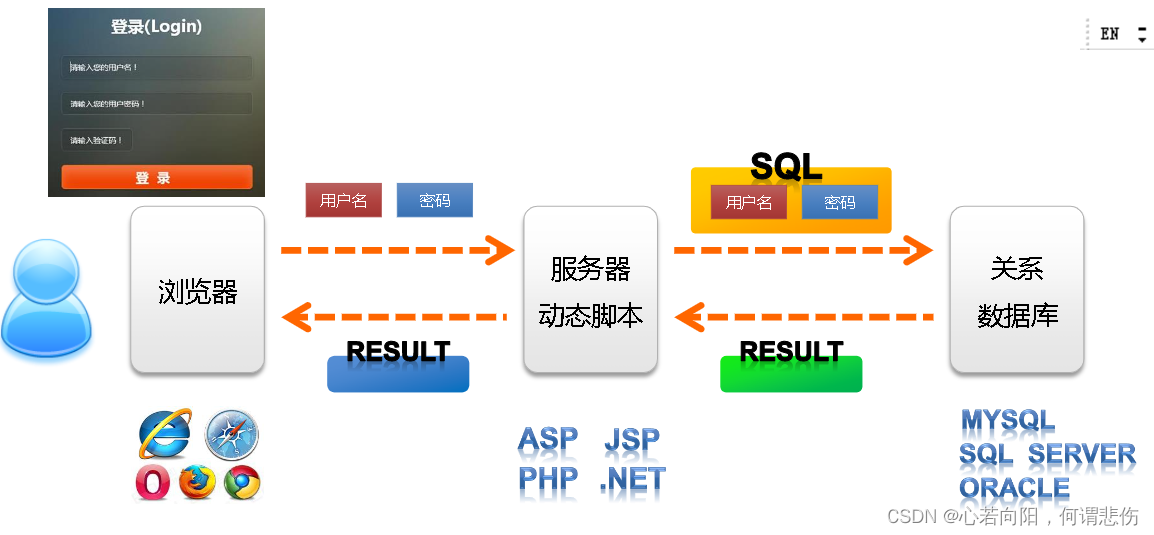

SQL注入攻击是一种常见的网络安全威胁,它利用输入验证和过滤的漏洞,将恶意SQL语句注入到合法SQL查询中。攻击者可以利用注入的恶意语句来窃取敏感数据、修改数据库内容或执行任意代码。

SQL注入攻击主要有以下几种类型:

- **联合注入:**攻击者将多个SQL语句连接在一起,从而绕过输入验证和过滤。

- **布尔盲注:**攻击者通过观察服务器响应的差异来推测数据库中的数据。

- **时间盲注:**攻击者通过测量服务器响应的时间来推测数据库中的数据。

- **带外注入:**攻击者将查询结果通过其他渠道(如DNS请求或文件系统访问)发送给攻击者。

SQL注入攻击的危害巨大,它可以导致:

- **数据泄露:**攻击者可以窃取敏感数据,如用户密码、财务信息或医疗记录。

- **数据库破坏:**攻击者可以修改或删除数据库中的数据,导致数据丢失或损坏。

- **任意代码执行:**攻击者可以在服务器上执行任意代码,从而获得对系统的完全控制。

## 2.2 SQL注入攻击防御措施

为了防止SQL注入攻击,可以使用以下防御措施:

### 2.2.1 输入验证和过滤

输入验证和过滤是防止SQL注入攻击的第一道防线。通过对用户输入进行严格的验证和过滤,可以阻止恶意字符和SQL语句的注入。

**代码示例:**

```php

<?php

// 使用正则表达式过滤用户输入

$input = filter_input(INPUT_POST, 'username', FILTER_SANITIZE_STRING);

if (!preg_match('/^[a-zA-Z0-9_]+$/', $input)) {

throw new Exception('Invalid username');

}

```

**逻辑分析:**

此代码使用正则表达式过滤用户输入的用户名,确保其只包含字母、数字和下划线。如果输入不符合正则表达式,则抛出异常。

### 2.2.2 使用预处理语句

预处理语句是一种安全执行SQL查询的方法。它将SQL语句和参数分开,防止恶意字符和SQL语句的注入。

**代码示例:**

```php

<?php

// 使用PDO预处理语句

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = ?');

$stmt->execute([$username]);

```

**逻辑分析:**

此代码使用PDO预处理语句来执行SQL查询。`prepare()`方法将SQL语句和参数分开,`execute()`方法将参数绑定到SQL语句并执行查询。

### 2.2.3 使用参数化查询

参数化查询与预处理语句类似,但它使用占位符而不是问号来表示参数。这可以防止恶意字符和SQL语句的注入,并提高代码的可读性和可维护性。

**代码示例:**

```php

<?php

// 使用mysqli参数化查询

$stmt = $mysqli->prepare('SELECT * FROM users WHERE username = ?');

$stmt->bind_param('s', $username);

$stmt->execute();

```

**逻辑分析:**

此代码使用mysqli参数化查询来执行SQL查询。`prepare()`方法将SQL语句和占位符分开,`bind_param()`方法将参数绑定到占位符,`execute()`方法执行查询。

# 3.1 使用PDO类进行数据库操作

PDO(PHP Data Objects)是PHP扩展,提供了面向对象的方式来访问数据库。使用PDO可以有效防止SQL注入攻击,因为它提供了参数化查询和预处理语句等安全机制。

#### 参数化查询

参数化查询使用占位符(例如:`?`)来表示查询中的动态值。当执行查询时,PDO会将这些占位符替换为实际值。这种方法可以防止SQL注入攻击,因为动态值不会直接嵌入到查询字符串中。

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute([$username]);

```

在上面的代码中,`$username`是动态值,它被用作占位符`?`。PDO会自动将`$username`替换为查询字符串中的实际值,从而防止SQL注入攻击。

#### 预处理语句

预处理语句是预先编译的SQL语句,可以多次执行。这可以提高性能,并防止SQL注入攻击。

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bindParam(1, $username, PDO::PARAM_STR);

$stmt->execute();

```

在上面的代码中,`$stmt`是一个预处理语句,它被预先编译为SQL语句。`bindParam()`方法将`$username`绑定到占位符`1`,并指定其数据类型为字符串(`PDO::PARAM_STR`)。执行`execute()`方法时,PDO会使用`$username`的值来填充占位符,从而防止SQL注入攻击。

### 3.2 避免使用动态SQL语句

动态SQL语句是根据用户输入动态生成的SQL语句。这种做法很危险,因为它允许攻击者注入恶意代码。

```php

$sql = "SELECT * FROM users WHERE username = '" . $username . "'";

```

在上面的代码中,`$username`是用户输入,它直接嵌入到SQL语句中。如果攻击者输入恶意代码,例如:`' OR 1=1`,就会导致SQL注入攻击。

为了避免这种情况,应该使用参数化查询或预处理语句,将动态值与SQL语句分开。

### 3.3 使用安全函数处理用户输入

PHP提供了许多安全函数来处理用户输入,例如:

* `htmlspecialchars()`:将HTML特殊字符(例如:`<`、`>`)转换为HTML实体,防止跨站脚本(XSS)攻击。

* `strip_tags()`:移除HTML和PHP标签,防止注入攻击。

* `filter_var()`:使用指定的过滤器过滤变量,例如:`FILTER_SANITIZE_STRING`可以过滤字符串中的非法字符。

```php

$username = filter_var($username, FILTER_SANITIZE_STRING);

```

在上面的代码中,`filter_var()`函数使用`FILTER_SANITIZE_STRING`过滤器过滤`$username`,从而防止SQL注入攻击。

# 4. PHP数据库遍历安全进阶

### 4.1 使用对象关系映射(ORM)框架

对象关系映射(ORM)框架是一种软件工具,它允许开发者使用面向对象的编程语言来操作关系数据库。ORM框架通过将关系数据库中的表和列映射到面向对象的类和属性,简化了数据库交互。

使用ORM框架可以提高数据库遍历的安全性,因为它提供了以下优势:

* **输入验证和过滤:**ORM框架通常内置输入验证和过滤功能,可以帮助防止SQL注入攻击。

* **使用预处理语句:**ORM框架使用预处理语句来执行数据库查询,这可以防止SQL注入攻击。

* **参数化查询:**ORM框架使用参数化查询来传递用户输入到数据库,这可以防止SQL注入攻击。

**示例代码:**

```php

// 使用 Laravel ORM 框架

$user = User::find(1);

$user->name = 'John Doe';

$user->save();

```

**代码逻辑分析:**

这段代码使用 Laravel ORM 框架来更新数据库中名为 "users" 的表的 "name" 列。ORM框架自动处理输入验证、预处理语句和参数化查询,从而防止SQL注入攻击。

### 4.2 使用安全编码库

安全编码库提供了一组预先构建的函数和方法,可以帮助开发者编写安全的代码。这些库通常包含用于输入验证、过滤和编码用户输入的函数。

使用安全编码库可以提高数据库遍历的安全性,因为它提供了以下优势:

* **预定义的安全函数:**安全编码库提供了预定义的安全函数,可以帮助防止SQL注入攻击。

* **集中式维护:**安全编码库由安全专家维护,确保其始终是最新的和安全的。

* **一致性:**安全编码库确保所有开发者使用相同的安全实践,从而提高代码一致性和安全性。

**示例代码:**

```php

// 使用 OWASP ESAPI 安全编码库

$input = ESAPI::getSafeHTML($input);

$query = "SELECT * FROM users WHERE name = '$input'";

```

**代码逻辑分析:**

这段代码使用 OWASP ESAPI 安全编码库来验证和过滤用户输入。ESAPI::getSafeHTML() 函数将用户输入转换为安全的 HTML 实体,从而防止跨站点脚本(XSS)攻击。

### 4.3 持续监控和审计

持续监控和审计对于数据库遍历安全至关重要。通过定期监控数据库活动和审计数据库配置,可以检测和防止安全漏洞。

持续监控和审计可以提高数据库遍历的安全性,因为它提供了以下优势:

* **早期检测:**持续监控可以早期检测安全漏洞,从而可以快速采取补救措施。

* **审计跟踪:**审计跟踪可以提供数据库活动的历史记录,这有助于调查安全事件。

* **合规性:**持续监控和审计有助于满足法规遵从性要求,例如 PCI DSS 和 HIPAA。

**示例代码:**

```php

// 使用 MySQL 审计插件

mysql> INSTALL PLUGIN audit_log;

mysql> SET GLOBAL audit_log.log_output = 'FILE';

mysql> SET GLOBAL audit_log.log_file = '/var/log/mysql/audit.log';

```

**代码逻辑分析:**

这段代码在 MySQL 数据库中安装了 audit_log 审计插件。该插件将数据库活动记录到 /var/log/mysql/audit.log 文件中,以便进行审计和分析。

# 5. PHP数据库遍历安全案例分析

### 5.1 常见SQL注入漏洞示例

**示例 1:未过滤的用户输入**

```php

$username = $_GET['username'];

$password = $_GET['password'];

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

```

在这个示例中,用户输入的用户名和密码直接拼接在 SQL 查询中,没有进行任何过滤或验证。攻击者可以通过在 URL 中构造恶意查询来利用此漏洞,例如:

```

http://example.com/login.php?username=admin&password=1' OR 1=1

```

这个恶意查询将绕过密码检查,允许攻击者以管理员身份登录。

### 5.2 SQL注入攻击的修复方案

**解决方案 1:输入验证和过滤**

使用输入验证和过滤函数来验证和过滤用户输入,确保其符合预期的格式和长度。例如:

```php

$username = filter_input(INPUT_GET, 'username', FILTER_SANITIZE_STRING);

$password = filter_input(INPUT_GET, 'password', FILTER_SANITIZE_STRING);

```

**解决方案 2:使用预处理语句**

使用预处理语句可以防止 SQL 注入攻击,因为它将用户输入作为参数而不是直接拼接在 SQL 查询中。例如:

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username=? AND password=?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

**解决方案 3:使用参数化查询**

参数化查询与预处理语句类似,但它使用占位符而不是问号来表示参数。例如:

```php

$sql = "SELECT * FROM users WHERE username=:username AND password=:password";

$stmt = $conn->prepare($sql);

$stmt->bindParam(':username', $username);

$stmt->bindParam(':password', $password);

$stmt->execute();

```

# 6. PHP数据库遍历安全最佳实践**

**6.1 定期更新软件和补丁**

定期更新PHP、数据库软件和操作系统对于保持数据库遍历安全性至关重要。软件更新通常包含安全补丁,可修复已知的漏洞和安全问题。

**6.2 遵循安全编码原则**

遵循安全编码原则可帮助防止SQL注入和其他数据库遍历攻击。这些原则包括:

- **输入验证和过滤:**验证用户输入并过滤掉任何潜在的恶意字符。

- **使用预处理语句:**使用预处理语句可防止SQL注入,因为它将SQL语句与用户输入分开。

- **使用参数化查询:**参数化查询通过将用户输入作为参数传递给SQL语句来防止SQL注入。

**6.3 进行安全测试和渗透测试**

定期进行安全测试和渗透测试可帮助识别和修复数据库遍历漏洞。这些测试可以手动执行,也可以使用自动化工具执行。

**6.4 使用安全编码库**

使用安全编码库,例如OWASP ESAPI或PHP Security Lib,可简化安全编码任务。这些库提供预先构建的函数和方法,可帮助防止常见的安全漏洞。

**6.5 持续监控和审计**

持续监控和审计数据库活动对于检测和响应安全事件至关重要。这包括监视数据库日志文件、使用安全信息和事件管理(SIEM)系统,以及定期进行安全审计。

0

0