Nginx最佳实践:HTTPS转HTTP时的性能与安全考虑

发布时间: 2024-12-15 09:03:11 阅读量: 2 订阅数: 4

参考资源链接:[Nginx https配置错误:https请求重定向至http问题解决](https://wenku.csdn.net/doc/6412b6b5be7fbd1778d47b10?spm=1055.2635.3001.10343)

# 1. Nginx的简介及配置基础

## Nginx简介

Nginx(发音为“engine-x”)是一个高性能的HTTP和反向代理服务器,同时也可作为IMAP/POP3/SMTP代理服务器。自2004年发布以来,Nginx因其轻量级、性能高和资源消耗少而被广泛采用。Nginx非常适合处理大量静态内容、高并发连接以及负载均衡。

## Nginx的主要特点

- **高性能**:使用了高度可扩展的事件驱动架构。

- **稳定性**:被全球范围内众多高流量网站所使用。

- **功能丰富**:支持负载均衡、SSL和TLS支持、HTTP/2支持等。

## 基本配置

配置文件位于`/etc/nginx/nginx.conf`。以下是Nginx的基本配置示例:

```nginx

user nginx;

worker_processes auto;

error_log /var/log/nginx/error.log;

pid /run/nginx.pid;

events {

worker_connections 1024;

}

http {

server {

listen 80;

server_name example.com;

location / {

root /usr/share/nginx/html;

index index.html index.htm;

}

}

}

```

此配置定义了一个监听80端口的服务器,对`example.com`的请求将提供位于`/usr/share/nginx/html`目录下的文件。

- `user` 指定运行worker进程的用户。

- `worker_processes` 设置worker进程的数量,通常设置为CPU核心数。

- `error_log` 和 `pid` 分别定义了错误日志文件和进程ID文件的路径。

- `http` 块中定义了服务器的配置。

- `location` 块确定了请求的处理方式。

配置文件的结构和内容对于Nginx的运行至关重要,必须确保每个指令都是正确无误的。在实际应用中,还需要根据实际需求进一步配置SSL、负载均衡、缓存等高级功能。

# 2. HTTPS协议的理论基础与配置

### 2.1 HTTPS的工作原理

#### 2.1.1 对称加密与非对称加密

在理解HTTPS之前,我们必须先了解基本的加密技术。对称加密和非对称加密是两种主要的加密方法。对称加密使用相同的密钥进行数据的加密和解密,其优点是加解密速度快,但密钥分发和管理成了问题,因为它需要安全地共享密钥给通信双方。

非对称加密使用一对密钥:公钥和私钥。公钥可以公开分享,用于加密数据;私钥必须保密,用于解密数据。HTTPS中使用的混合加密体系就是结合了对称加密和非对称加密的优点:利用非对称加密方法安全地交换对称加密的密钥,随后用这个共享的密钥进行高效的数据传输。

```mermaid

graph LR

A[客户端] -->|请求| B[服务器]

B -->|公钥| A

A -->|用公钥加密对称密钥并发送| B

B -->|用私钥解密得到对称密钥| B

B -->|后续通信用对称密钥加密| A

A -->|用对称密钥加密数据并发送| B

B -->|用对称密钥解密数据| B

```

#### 2.1.2 数字证书与信任链

数字证书是由权威的证书颁发机构(CA)签发的,它能够证明网站的身份,以及其公钥的有效性。证书包含网站的公钥、网站信息、颁发机构信息和签名等。当用户尝试与网站建立加密连接时,服务器发送数字证书给用户,用户使用CA的公钥来验证证书的有效性。

信任链是指一系列证书的集合,从根证书开始,向下到中间证书,最后到网站的服务器证书。浏览器或操作系统内置了根证书,通过信任链可以验证所有证书的真实性,形成一个完整的信任链。

### 2.2 Nginx中HTTPS的配置方法

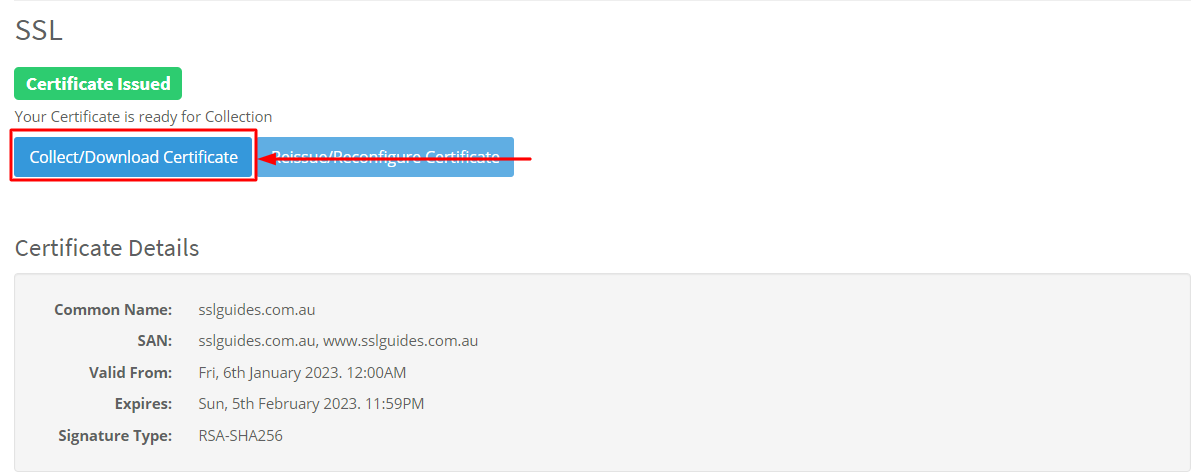

#### 2.2.1 证书的获取与部署

要为Nginx配置HTTPS,首先需要获取数字证书。可以通过Let's Encrypt免费获取,或者向商业CA购买。获取证书后,通常会得到包含两个文件的压缩包:一个是证书文件(例如:`fullchain.pem`),另一个是私钥文件(例如:`privkey.pem`)。

接下来需要将这些文件部署到Nginx服务器上。在Nginx配置文件中指定证书和私钥文件的路径,通常位于`http`块中的`server`块内。

```nginx

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

...

}

```

#### 2.2.2 SSL/TLS协议版本和加密套件的选择

配置Nginx使用SSL/TLS时,选择合适的协议版本和加密套件是非常重要的,因为这直接关系到传输的安全性和兼容性。截至知识截止日期,较推荐使用TLS 1.2或TLS 1.3,同时应避免使用已知有严重漏洞的较旧版本如SSL 2.0和SSL 3.0。

关于加密套件,应优先选择支持前向保密(Ephemeral Diffie-Hellman)的套件,这样即使私钥被破解,之前通信的记录也不会被解密。在Nginx中,可以使用`ssl_ciphers`指令配置加密套件,同时使用`ssl_protocols`指令来限制SSL/TLS版本。

```nginx

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

```

### 2.3 HTTPS与HTTP/2的结合使用

#### 2.3.1 HTTP/2的优势与配置

HTTP/2是HTTP协议的下一代版本,带来了诸多优势,包括多路复用、服务器推送和首部压缩等。它使得网页加载更快,网络资源使用更高效。在Nginx中启用HTTP/2也是相对直接的,只要在`server`块内添加一行指令。

```nginx

server {

listen 443 ssl http2;

...

}

```

#### 2.3.2 HTTP/2与HTTPS兼容性考虑

HTTP/2与HTTPS非常兼容,主要因为HTTP/2最初就是设计为通过SSL/TLS来加密传输的。因此,在支持HTTP/2的服务器上,如Nginx,几乎总是建议运行在HTTPS之上。在配置Nginx支持HTTP/2时,你需要确保使用的Nginx版本支持ALPN(Application-Layer Protocol Negotiation),然后在SSL指令块中开启ALPN。

```nginx

ssl_certificate /etc/nginx/ssl/fullchain.pem;

ssl_certificate_key /etc/nginx/ssl/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

ssl_prefer_server_ciphers on;

add_header Alt-Svc 'h2=":443"; ma=3600';

```

通过上述配置,Nginx将同时支持HTTPS和HTTP/2,为用户提供更安全且高效的网络通信。

# 3. Nginx下HTTP转HTTPS的实战技巧

在当今的互联网环境中,HTTPS不仅成为了一种安全标准,还对搜索引擎优化(SEO)产生了积极影响。为此,本章将详细介绍如何将HTTP流量安全地重定向到HTTPS,以及如何通过HTTPS确保站点的安全性。此外,还会探讨监控与日志分析的技巧,帮助网站管理员确保配置的正确性和及时发现潜在的问题。

## 3.1 强制重定向HTTP到HTTPS

将HTTP流量重定向到HTTPS是确保通信加密的第一步。下面我们将具体介绍两种常见的方法:使用return指令重定向和使用rewrite指令进行301或302重定向。

### 3.1.1 使用return指令重定向

在Nginx配置中,`return` 指令用于立即停止处理并返回给客户端一个固定的响应。对于HTTP到HTTPS的重定向,一个简单的`return 301`配置项就足够了。下面是一个基本的配置示例:

```nginx

server {

listen 80;

server_name example.com;

return 301 https://$server_name$request_uri;

}

```

在这个例子中,所有的HTTP流量都会被永久性地(301状态码)重定向到相应的HTTPS地址。这里使用`$server_name`变量来动态获取当前的服务器名,`$request_uri`变量代表请求的URI路径。

### 3.1.2 使用rewrite指令进行301或302重定向

与`return`指令相比,`rewrite`指令更为灵活,它不仅可以重定向请求,还可以改变URI,从而允许更复杂的重定向逻辑。这里展示如何使用`rewrite`指令进行301或302重定向:

```nginx

server {

listen 80;

server_name example.com;

# 重定向到HTTPS使用301永久重定向

rewrite ^(.*)$ https://$server_name$1 permanent;

}

```

在这个配置中,`^(.*)$`是一个正则表达式,它匹配所有的请求路径,`$1`表示匹配到的部分路径。`permanent`参数表示使用301永久重定向。

## 3.2 HTTPS站点的安全配置最佳实践

在配置HTTPS之后,还需要注意一些额外的安全措施以提高网站的整体安全性。下面将介绍HSTS和OCSP Stapling这两个重要的安全特性。

### 3.2.1 HSTS(HTTP Strict Transport Security)的配置

HSTS是一种安全策略,强制浏览器只通过HTTPS来加载页面。它通过在HTTP响应头中添加`Strict-Transport-Security`字段来实现。在Nginx中配置HSTS非常简单:

```nginx

server {

listen 443 ssl;

server_n

```

0

0