ProIEC104Client安全性加强:系统防护的终极策略

发布时间: 2024-12-14 14:27:57 阅读量: 8 订阅数: 16

参考资源链接:[ProIEC104Client:免费绿色的IEC60870-5-104通信测试工具](https://wenku.csdn.net/doc/31otu2vck8?spm=1055.2635.3001.10343)

# 1. IEC 104协议简介与安全需求

工业自动化领域中,IEC 104协议作为一种国际标准的通信协议,广泛用于电力系统的远动(遥控、遥测、遥信)和数据采集(SCADA)系统。由于其传输的数据往往关联到关键基础设施的安全和稳定性,因此对IEC 104协议的安全需求提出了极高的要求。

## 1.1 IEC 104协议的基本概念

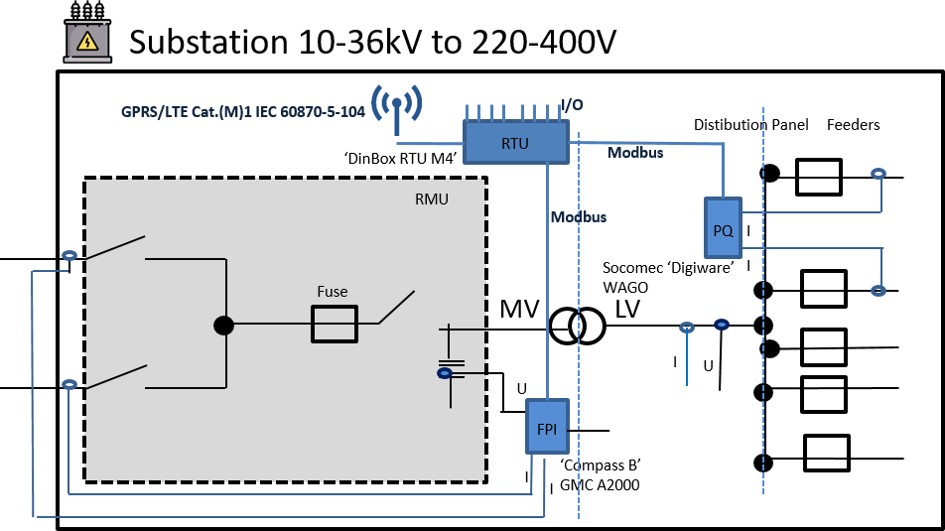

IEC 104协议,即IEC 60870-5-104,是基于IEC 60870-5-101的改进版,专为远程终端单元(RTU)和主站(Master Station)之间的网络通信设计。它采用TCP/IP协议,确保数据在不可靠的网络环境下可靠传输。

## 1.2 IEC 104协议的关键安全需求

IEC 104协议在安全性方面,需要满足以下需求:

- **认证机制**:确保参与通信的双方确实是被授权的合法实体。

- **数据加密**:保证传输过程中的数据不被截获和篡改。

- **时间同步**:确保网络中的所有设备时间戳的一致性,这对于实时监控和控制至关重要。

## 1.3 对安全威胁的防护

面对潜在的安全威胁,IEC 104协议需要采取必要的防护措施:

- **访问控制**:限制未授权的用户访问敏感数据和系统资源。

- **安全审计**:通过日志记录和审计,对潜在的安全事件进行检测和分析。

- **故障恢复**:建立健全的备份和恢复机制,以应对灾难事件。

为了满足上述安全需求,IEC 104协议在设计和实现时必须采用一系列安全策略和技术措施,这将在后续章节中详细探讨。

# 2. ProIEC104Client基础与安全机制

### 2.1 ProIEC104Client的核心架构

#### 2.1.1 协议栈的构成和工作原理

ProIEC104Client是一种工业通信协议栈,专门用于电力系统中远动设备的数据传输。其架构设计考虑了实时性、可靠性和安全性,以确保在复杂的工业环境中稳定运行。

协议栈的核心包括以下部分:

- **应用层(APL)**:处理应用数据的编码、解析以及发送接收逻辑。

- **会话层**:管理数据传输的会话,确保数据包的顺序和同步。

- **表示层(PDU)**:将应用层数据封装成协议数据单元(PDU),并根据IEC 60870-5-104协议进行编码。

- **传输层**:通常基于TCP协议,提供稳定的数据传输服务。

- **网络层**:负责数据包的路由与传输。

- **数据链路层和物理层**:负责数据在物理媒介上的传输。

工作原理如下:

1. 应用层生成数据,传递至表示层。

2. 表示层按照IEC 104协议编码数据,形成PDU。

3. PDU通过传输层的TCP连接发送到目标设备。

4. 数据包通过网络层、数据链路层传递至接收端。

5. 接收端协议栈逐层解码,最终将数据传递至应用层进行处理。

### 2.1.2 安全机制的理论基础

IEC 104协议的安全机制涉及数据的完整性和机密性保护。数据完整性指确保数据在传输过程中未被篡改,而数据机密性则指确保数据不被未经授权的第三方读取。

为了达到这样的安全目标,ProIEC104Client通常实现以下机制:

- **加密**:使用加密算法对数据进行加密,从而保护数据不被窃听。

- **认证**:通过身份验证确保通信双方是合法的。

- **完整性校验**:通过校验和、消息认证码(MAC)或数字签名等机制,验证数据的完整性。

### 2.2 ProIEC104Client的加密与认证

#### 2.2.1 对称加密技术在IEC104中的应用

在IEC 104协议中,对称加密是最常用的数据加密方式。常见的对称加密算法如AES(高级加密标准)因其高效性和安全性被广泛采用。

对称加密的优缺点如下:

- **优点**:处理速度快,适合大量数据的实时加密和解密。

- **缺点**:密钥分发和管理较为复杂。

以下是一个简化的对称加密的代码示例,展示了在ProIEC104Client中可能的应用:

```python

from Crypto.Cipher import AES

def encrypt aes(data, key):

cipher = AES.new(key, AES.MODE_CBC)

ct_bytes = cipher.encrypt(data)

# ...附加初始化向量...

return ct_bytes

def decrypt aes(ct_bytes, key):

# ...解析初始化向量...

cipher = AES.new(key, AES.MODE_CBC, iv)

pt = cipher.decrypt(ct_bytes)

return pt

```

在使用过程中,密钥管理和初始化向量(IV)的生成非常重要,需要按照安全标准执行。

#### 2.2.2 非对称加密技术与证书认证过程

非对称加密涉及一对密钥:公钥和私钥。它主要在建立安全通信的初始阶段使用,用于交换对称加密的密钥或用于数字签名。

SSL/TLS协议是实现非对称加密的典型代表,通常用于加密ProIEC104Client的通信会话。证书认证是确保通信双方身份的机制,通过证书颁发机构(CA)签发的证书来实现。

#### 2.2.3 密钥管理策略与实践

密钥管理是确保安全性的关键环节。一个有效的密钥管理策略包括:

- **密钥生命周期管理**:从生成、存储、分发、使用到销毁的全过程管理。

- **密钥更新机制**:定期更换密钥,以减少密钥泄露的风险。

- **访问控制**:确保只有授权用户可以访问密钥。

实践中,可以通过密钥管理服务器(KMS)和硬件安全模块(HSM)来实现密钥的安全管理。

### 2.3 ProIEC104Client的访问控制

#### 2.3.1 访问控制策略的定义与实施

访问控制策略定义了哪些用户或系统有权访问特定资源。在ProIEC104Client中,这通常包括连接限制、操作权限等。

实施时可以考虑以下方面:

- **连接控制**:限制特定的IP地址或网络段连接到服务器。

- **操作限制**:规定用户或系统可以执行的操作类型,例如只读或写操作。

- **时间控制**:设定某些权限只在特定时间生效。

#### 2.3.2 基于角色的访问控制(RBAC)实践

RBAC(基于角色的访问控制)是一种流行的方法,通过定义角色并为每个角色分配相应的权限,简化访问控制的管理。

例如,可以定义一个“管理员”角色和一个“普通用户”角色:

- **管理员**:可以添加/删除用户、配置系统、查看所有数据。

- **普通用户**:只能查看指定数据。

#### 2.3.3 动态访问控制和审计日志分析

动态访问控制可以根据用户的行为、时间或其他环境因素动态调整权限。这对于维护系统的整体安全性至关重要。

审计日志提供了关键的访问信息,帮助管理员监控和分析异常行为。例如:

- **登录尝试**:谁在何时尝试登录。

- **数据访问**:谁访问了什么数据以及何时访问。

- **权限变更**:权限何时被修改或撤销。

通过定期审计日志,可以及时发现问题并采取措施。

# 3. ProIEC104Client安全配置与加固

## 3.1 网络层的安全配置

### 3.1.1 防火墙与入侵检测系统的设置

在现代网络安全防御中,防火墙和入侵检测系统(IDS)扮演着至关重要的角色。它们共同构成了网络层的第一道防线,以预防、检测并响应潜在的安全威胁。

**防火墙设置**:防火墙负责基于预定义的安全规则监控、过滤进入和外出的网络

0

0