【Linux服务审计合规】:强化安全政策执行,确保服务配置合规

发布时间: 2024-12-09 18:30:18 阅读量: 8 订阅数: 18

开源合规性审计:Linux环境下的全面指南

# 1. Linux服务审计合规概述

在IT行业中,特别是在涉及敏感数据或高标准合规需求的企业中,Linux服务的审计合规性是确保系统安全性和数据保护的关键。本章将概述Linux服务审计合规的重要性和核心目标。

## 1.1 合规性的重要性和必要性

合规性指的是遵循一系列由组织、政府或行业制定的规则和标准。在Linux环境下,服务器、应用程序和服务的配置与管理必须符合相关的安全和运维政策。合规性不仅有助于防止数据泄露和滥用,还能确保系统稳定性,维护企业声誉。

## 1.2 Linux服务审计的组成

Linux服务审计涉及多个方面,包括服务配置的审核、系统安全策略的实施、日志文件的监控与分析以及定期的安全评估。通过这些措施,IT团队能够识别潜在风险,及时调整安全措施,确保持续的合规状态。

## 1.3 合规性与企业发展的关系

随着业务发展和技术演变,合规性要求也在不断变化。为了跟上这些变化,企业必须构建灵活而强大的审计机制,以适应新的合规挑战。这不仅有助于企业的长期发展,也是其承担社会责任和遵守法律法规的体现。

本章为读者提供了一个对Linux服务审计合规性的概览,并为其后的章节中对具体技术和策略的详细探讨奠定了基础。通过理解合规性的重要性,读者将能够更好地把握后续章节中的深度内容。

# 2. Linux服务的基本配置与安全性

## 2.1 Linux服务的配置管理

### 2.1.1 服务配置文件的解读与修改

Linux服务的配置管理是确保系统稳定运行和安全的第一步。服务配置文件通常位于`/etc/`目录下,每个服务有其对应的配置文件,例如Apache的配置文件为`httpd.conf`,SSH服务的配置文件为`sshd_config`。要修改服务配置,首先需要使用文本编辑器打开配置文件,例如使用`vi`或`nano`。对于`sshd_config`文件,可以通过以下命令编辑:

```bash

sudo vi /etc/ssh/sshd_config

```

在配置文件中,几乎所有的选项都包含一个简短的注释说明其功能。修改参数时应谨慎,并且在修改后重新启动服务以使更改生效。

```bash

sudo systemctl restart sshd

```

### 2.1.2 服务的启动、停止与状态管理

服务的启动、停止和状态管理是系统管理员的日常工作。Linux系统使用`systemd`作为其初始化系统,可以统一管理服务。以下是如何管理服务状态的常用命令:

- `systemctl start <service>`:启动服务。

- `systemctl stop <service>`:停止服务。

- `systemctl restart <service>`:重启服务。

- `systemctl status <service>`:查看服务状态。

例如,管理SSH服务可以执行:

```bash

systemctl start sshd

systemctl stop sshd

systemctl restart sshd

systemctl status sshd

```

通过这些命令,管理员可以确保服务按照预期运行,并在出现问题时迅速响应。

## 2.2 Linux安全策略基础

### 2.2.1 权限控制与用户管理

Linux系统的权限控制是通过用户和组的概念来实现的。每个文件和目录都有与之关联的所有者和组权限,决定了谁能读取、写入或执行该文件。文件权限可以通过`chmod`命令修改,而用户和组则可以通过`useradd`、`usermod`、`groupadd`和`groupmod`命令进行管理。

例如,创建一个新用户:

```bash

sudo useradd -m newuser

```

将用户添加到特定组:

```bash

sudo usermod -aG wheel newuser

```

这些命令的运用需要严格的安全策略,防止未授权访问和系统入侵。

### 2.2.2 防火墙的配置与使用

Linux防火墙由`iptables`或更现代的`nftables`控制。`iptables`定义了一组规则来过滤进出系统的数据包。例如,以下命令允许所有通过SSH(端口22)的连接:

```bash

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

```

要阻止所有来自特定IP地址的数据包,可以使用以下命令:

```bash

sudo iptables -A INPUT -s <IP地址> -j DROP

```

`iptables`规则的配置应根据最小权限原则进行,只允许必要的服务和数据流通过。

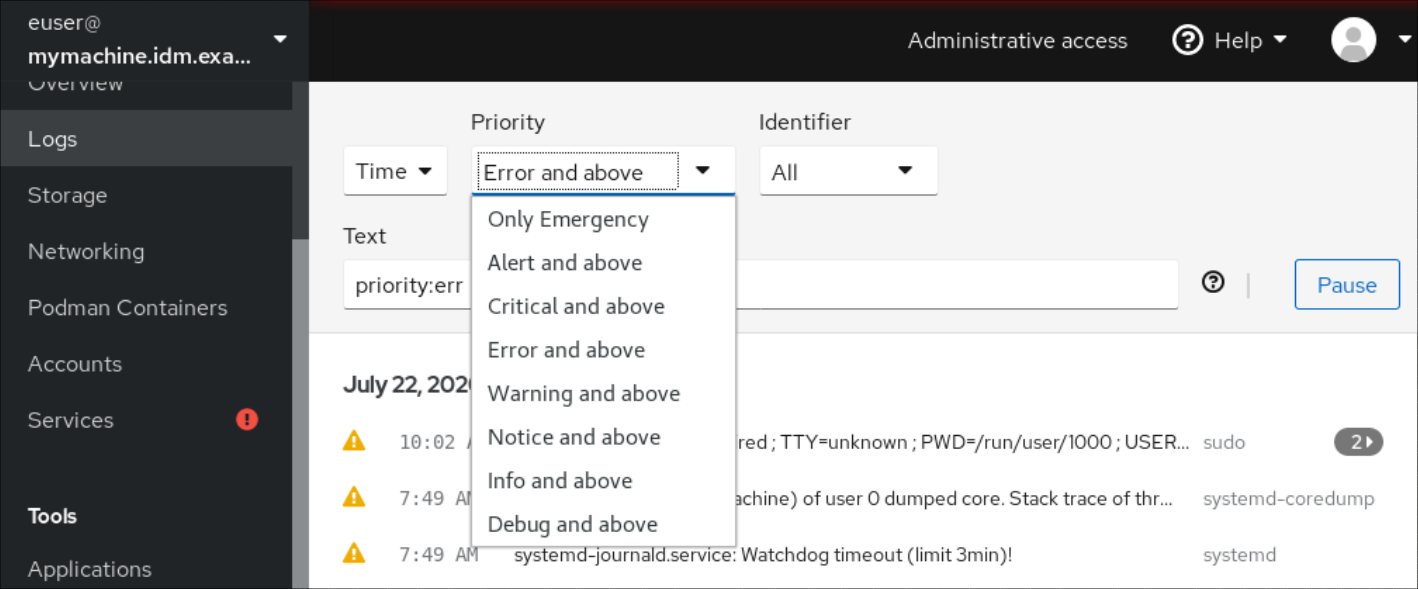

## 2.3 审计工具与日志分析

### 2.3.1 常用Linux审计工具介绍

Linux提供了许多内置和第三方的审计工具,如`auditd`用于系统调用和文件系统的监控,`sysstat`用于系统性能的监控,以及`aide`作为静态文件系统内容检查工具。通过这些工具,管理员可以追踪系统中的各种活动,包括登录尝试、文件访问和修改、程序执行等。

例如,启用`auditd`服务后,可以使用以下命令查看审计日志:

```bash

sudo ausearch -i -k sshd

```

### 2.3.2 日志文件的内容解析与审计

日志文件是审计过程中的宝贵资源。它们记录了系统、服务和应用程序的操作历史。`/var/log/`目录下包含了各类日志文件,其中`/var/log/auth.log`记录了授权相关的事件。使用如`grep`、`awk`、`sed`等命令可以搜索和分析日志内容。

例如,查看`auth.log`中关于失败的SSH登录尝试:

```bash

sudo grep "Failed password" /var/log/auth.log

```

进行日志分析时,不仅要关注异常情况,还应定期检查是否有敏感信息泄露,例如用户凭证等。

以上内容涉及了Linux服务的基本配置管理和安全策略的基础知识,同时提供了审计工具和日志分析的入门指南。接下来的章节将深入探讨如何通过各种工具和流程进行合规性检查与强化,以确保Linux服务的

0

0