MySQL数据库安全最佳实践:保护数据免受威胁,保障数据库安全

发布时间: 2024-07-23 02:39:02 阅读量: 41 订阅数: 40

# 1. MySQL数据库安全概述

MySQL数据库安全至关重要,因为它保护了敏感数据免受未经授权的访问、修改或破坏。本概述将介绍MySQL数据库安全面临的威胁,并强调实施有效安全措施的重要性。

### 1.1 MySQL数据库安全威胁

MySQL数据库面临着各种安全威胁,包括:

- **外部威胁:**网络攻击(例如SQL注入、DDoS攻击)和恶意软件(例如勒索软件、病毒)

- **内部威胁:**未经授权访问(例如特权提升、内部人员攻击)和数据泄露(例如人为错误、社会工程)

- **物理威胁:**硬件故障(例如磁盘故障、服务器损坏)和自然灾害(例如火灾、洪水)

# 2. MySQL数据库安全威胁分析

数据库安全威胁是指可能对数据库系统或数据造成损害或破坏的事件或行为。这些威胁可以分为外部威胁、内部威胁和物理威胁。

### 2.1 外部威胁:网络攻击和恶意软件

外部威胁是指来自数据库系统外部的威胁,包括网络攻击和恶意软件。

**网络攻击**

网络攻击是通过网络对数据库系统进行未经授权的访问或破坏。常见的网络攻击类型包括:

- **SQL注入攻击:**攻击者通过恶意SQL查询来访问或修改数据库数据。

- **暴力破解:**攻击者尝试使用不同的密码组合来猜测数据库用户密码。

- **拒绝服务攻击(DoS):**攻击者向数据库系统发送大量请求,导致系统过载并无法响应合法请求。

**恶意软件**

恶意软件是旨在损害或破坏计算机系统的恶意程序。常见的恶意软件类型包括:

- **病毒:**可自我复制并感染其他计算机的恶意程序。

- **蠕虫:**通过网络传播的恶意程序,无需用户交互即可感染计算机。

- **特洛伊木马:**伪装成合法程序的恶意程序,一旦安装就会执行恶意操作。

### 2.2 内部威胁:未经授权访问和数据泄露

内部威胁是指来自数据库系统内部的威胁,包括未经授权访问和数据泄露。

**未经授权访问**

未经授权访问是指未经授权的用户访问或修改数据库数据。这可能由以下原因引起:

- **弱密码:**用户使用弱密码或默认密码,容易被攻击者破解。

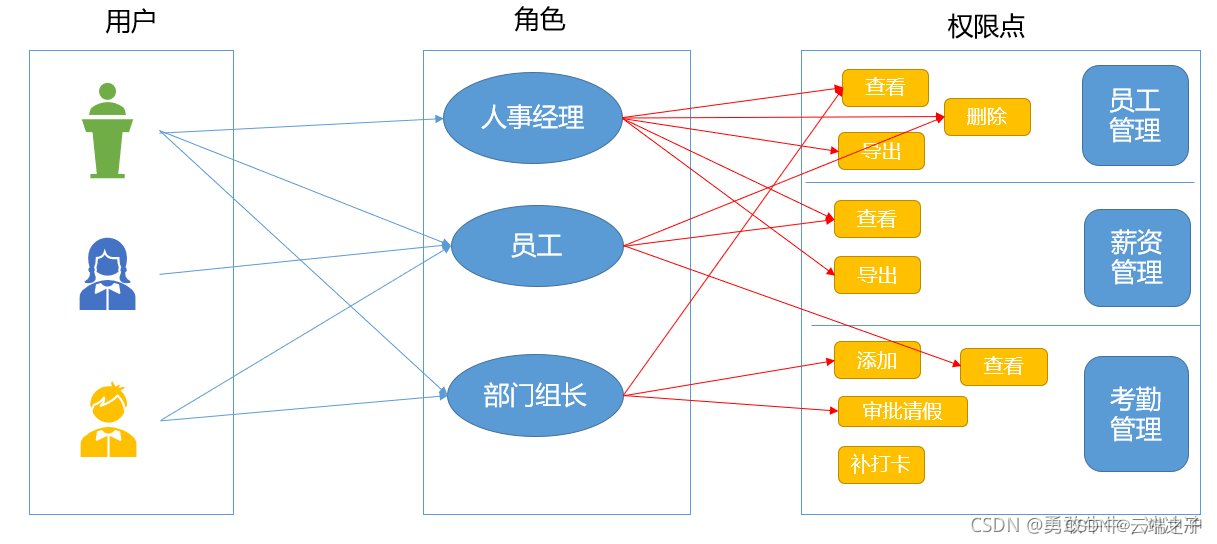

- **权限过大:**用户拥有超过其工作职责所需的权限,可以访问或修改敏感数据。

- **社会工程:**攻击者通过欺骗或操纵用户来获取其登录凭据。

**数据泄露**

数据泄露是指敏感数据被未经授权的个人或组织访问或获取。这可能由以下原因引起:

- **数据库配置错误:**数据库配置不当,允许未经授权的用户访问数据。

- **恶意内部人员:**内部人员出于恶意或疏忽而泄露数据。

- **数据丢失或盗窃:**数据库服务器或备份被盗或丢失,导致数据泄露。

### 2.3 物理威胁:硬件故障和自然灾害

物理威胁是指对数据库系统或数据造成物理损害或破坏的事件或行为,包括硬件故障和自然灾害。

**硬件故障**

硬件故障是指数据库服务器或存储设备的物理故障。常见的硬件故障类型包括:

- **硬盘故障:**硬盘驱动器发生故障,导致数据丢失。

- **电源故障:**电源故障导致数据库服务器关闭,可能导致数据损坏。

- **网络故障:**网络故障导致数据库服务器无法与客户端通信。

**自然灾害**

自然灾害是指地震、洪水、火灾等对数据库系统或数据造成损害或破坏的自然事件。

# 3. MySQL数据库安全实践

### 3.1 访问控制和身份验证

访问控制和身份验证是MySQL数据库安全实践的核心,它旨在限制对数据库的未经授权访问并确保数据的机密性和完整性。

0

0