方正保护卡安全增强指南:深入理解加密功能与灾难恢复流程

摘要

本文深入探讨了方正保护卡的加密功能和灾难恢复流程,首先从理论层面介绍了加密技术的基础,包括对称加密、非对称加密、哈希函数及数字签名,以及密钥管理和分发的策略。接着,通过实际操作展示了方正保护卡加密功能的设置、安全性分析和常见问题解决策略。文章还详细解析了灾难恢复流程的重要性、恢复步骤及安全措施,通过案例分析,提炼出最佳实践并总结了成功恢复的关键因素。最后,本文展望了未来加密技术及灾难恢复流程的发展趋势,指出了自动化、智能化以及行业规范和标准化的可能方向。

关键字

加密技术;方正保护卡;灾难恢复;对称加密;非对称加密;数字签名

参考资源链接:方正保护卡安装与高级使用手册

1. 方正保护卡加密功能概述

在数字化浪潮推动下,信息安全成为企业和个人都需要面对的核心问题之一。方正保护卡作为一款流行的信息安全产品,其加密功能是维护数据安全的重要保障。本章将概述方正保护卡加密功能的基本概念,探讨其在信息安全中的作用,以及它如何帮助企业保护敏感数据不受未经授权的访问和破坏。

1.1 加密功能的必要性

随着网络攻击手段的多样化和企业数据价值的提升,对数据进行加密保护变得越来越必要。方正保护卡通过采用先进的加密技术,确保只有授权用户才能访问存储在设备上的信息。无论是在静态存储还是数据传输过程中,加密功能都可以有效地保护数据,防止潜在的泄露风险。

1.2 方正保护卡的加密机制

方正保护卡的加密机制涵盖了从物理层到应用层的多层次保护措施。它通常包括全磁盘加密、文件加密以及安全启动功能。全磁盘加密技术保证了整个硬盘的数据安全,而文件加密则提供更细致的数据保护级别。安全启动确保了系统的启动过程免受恶意软件的干扰,从而保护了加密密钥和系统完整性。

2. 加密技术的理论基础

2.1 对称加密与非对称加密

加密技术是保护信息安全的核心手段,其中对称加密和非对称加密是两种基本的加密体系。理解它们的原理和区别,对于设计安全的加密方案至关重要。

2.1.1 对称加密原理

对称加密,又称为私钥加密,意味着加密和解密都使用相同的密钥。在数据传输过程中,发送方和接收方必须共享密钥,这带来了密钥分发的挑战。

密钥

对称加密依赖于密钥,密钥是一个算法中用于加密和解密的参数。对称加密算法的安全性部分取决于密钥的强度。一个强壮的密钥应具备高熵,难以通过已知的加密数据进行推断。

算法

常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)和Blowfish等。这些算法在设计时,需确保其执行效率、密钥管理及抗攻击能力。

2.1.2 非对称加密原理

非对称加密则解决了对称加密的密钥分发问题,它使用一对密钥:一个公钥和一个私钥。公钥可以公开分享,用于加密数据;私钥保持私有,用于解密数据。

公钥和私钥

在非对称加密系统中,公钥和私钥是数学上相互关联的一对。公钥负责加密数据,私钥负责解密数据。公钥和私钥的这种关系,是基于数学问题的计算难度,如大数分解难题或椭圆曲线难题。

算法

典型的非对称加密算法包括RSA、ECC(椭圆曲线加密)和DSA(数字签名算法)。这些算法通常比对称加密算法慢,但它们在安全通信领域提供了关键的特性,如数字签名和身份认证。

对比

对称加密与非对称加密在性能和安全特性方面有着根本的不同。对称加密算法在数据处理速度上通常比非对称加密算法要快很多,但它在密钥管理方面存在挑战。非对称加密虽然在性能上有所牺牲,但提供了一种安全的密钥分发机制。

2.2 哈希函数与数字签名

哈希函数和数字签名是两种不同但互补的技术,它们在信息的安全性和完整性验证方面发挥着关键作用。

2.2.1 哈希函数的作用和特点

哈希函数是将任意长度的输入通过某种算法处理,输出固定长度的字符串的过程。其特性确保数据的完整性,是数字签名的核心组成部分。

哈希函数的特性

哈希函数具有几个关键特性,包括:

- 确定性:相同的输入总是产生相同的输出。

- 高效性:哈希计算过程应当足够快。

- 雪崩效应:即使输入数据只改变一点,输出结果也会有明显的变化。

- 不可逆性:从哈希值几乎不可能推导出原始数据。

哈希函数的应用

哈希函数广泛应用于各种场景,如密码存储、数据完整性校验、和区块链技术中。一个常见的哈希函数例子是SHA-256,它是比特币和许多其他加密货币采用的算法。

2.2.2 数字签名的工作机制

数字签名是使用哈希函数和非对称加密技术的组合,为数字信息提供完整性和身份验证保障的电子签名。

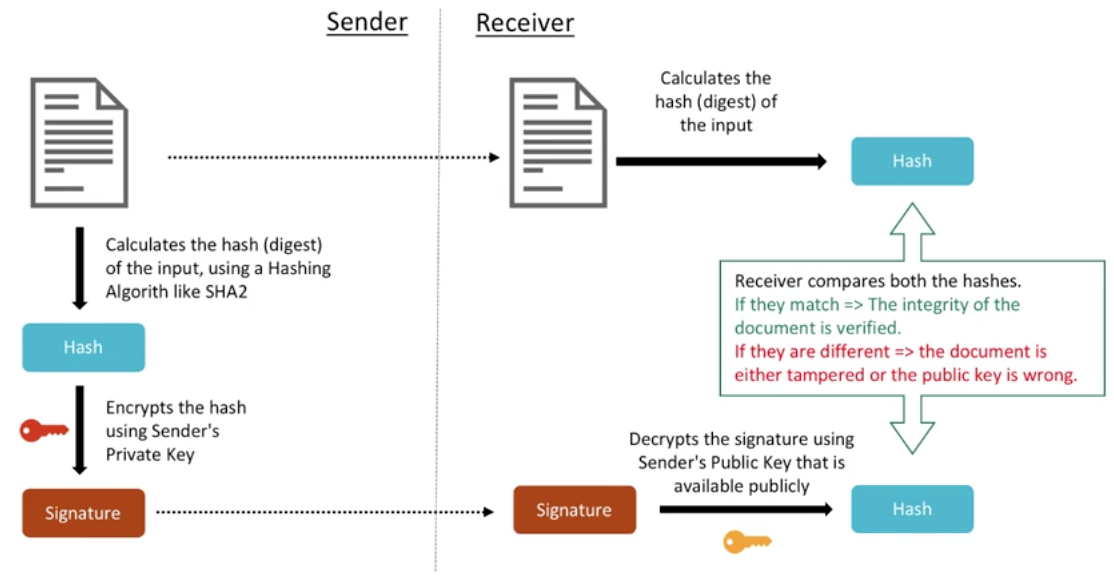

数字签名的工作原理

数字签名的工作原理包括以下几个步骤:

- 发送方生成消息的哈希值。

- 使用发送方的私钥对哈希值进行加密。

- 将原始消息和加密后的哈希值一起发送给接收方。

- 接收方使用发送方的公钥对哈希值解密,并自行计算消息的哈希值。

- 通过比对两个哈希值,接收方可以验证消息的完整性和发送方的身份。

数字签名不仅确保了消息来源的可信度,而且确保了消息的完整性。如果消息在传输过程中被篡改,接收方解密后的哈希值和重新计算的哈希值不会匹配,从而揭露消息已被修改的事实。

2.3 密钥管理与分发

密钥是加密技术的核心,其生成、存储和分发是整个加密系统安全性的基础。

2.3.1 密钥生成与存储

密钥生成涉及选择合适的算法和参数来生成密钥,这是确保加密安全性的第一步。密钥的存储同样重要,必须采取措施防止密钥泄露或丢失。

密钥生成

密钥生成应当遵循随机性和不可预测性原则。在实践中,使用随机数生成器或密钥派生函数(如PBKDF2、bcrypt)生成密钥。

密钥存储

密钥存储的安全性依赖于存储介质和访问控制。软件密钥存储一般采用加密存储或硬件安全模块(HSM)。硬件解决方案如智能卡、安全芯片能够提供物理层面的安全保护。

2.3.2 密钥分发的挑战和策略

密钥分发是指将密钥安全地传输给通信双方的过程。非对称加密技术为密钥分发提供了一种有效的方法。

密钥交换协议

在非对称加密中,密钥交换协议如Diffie-Hellman密钥交换协议,允许双方在无密钥共享的情况下生成一个共享密钥。TLS协议中使用的RSA密钥交换也是密钥分发的一个例子。

密钥分发中心(KDC)

在一些系统中,密钥分发中心(KDC)负责创建和分发密钥。用户必须首先验证身份,然后KDC会提供密钥。Kerberos认证协议是一个广泛采用的示例,它使用KDC进行密钥分发和用户认证。

密钥管理与分发的策略必须综合考虑系统的安全需求、成本和易用性