LIN 2.1数据安全保证:全面保障传输安全策略

发布时间: 2024-12-28 23:06:32 阅读量: 4 订阅数: 11

LIN2.1协议培训 恒润.pdf

# 摘要

随着数字化转型的加速,数据传输安全成为了关键挑战。本文重点探讨了LIN 2.1安全框架的核心重要性,包括协议的演进、安全特性的理论基础及其在实际场景中的应用。通过分析LIN 2.1安全机制的实践,本文详细阐述了数据加密、认证授权以及安全监控的实现过程。同时,文中还提供了在汽车行业、物联网(IoT)和工业控制中LIN 2.1应用的案例研究,并对潜在的安全漏洞进行了风险分析,提出了相应的防御策略。最后,文章展望了LIN 2.1未来的发展趋势以及在物联网和工业4.0中的角色,强调了构建全面数据安全生态系统的重要性。

# 关键字

数据传输安全;LIN 2.1协议;加密技术;认证授权;安全监控;物联网;工业4.0;安全漏洞防御

参考资源链接:[LIN2.1入门:详细解读物理层与协议规范](https://wenku.csdn.net/doc/612prw28vw?spm=1055.2635.3001.10343)

# 1. 数据传输安全的重要性与挑战

在当今数字时代,数据传输安全是IT领域的核心问题之一。随着技术的快速发展和网络攻击手段的不断翻新,数据安全面临着前所未有的挑战。企业和组织机构必须意识到保护数据不受未授权访问和篡改的重要性,以确保其业务连续性和顾客信任。

数据传输安全不仅关乎企业的商业利益,更是遵循法律法规的必要条件。许多国家和地区已经颁布了严格的数据保护法规,例如欧盟的通用数据保护条例(GDPR)。违反这些规定可能导致重罚,甚至影响企业声誉。

面对这些挑战,IT专业人员需要深入了解数据加密、身份验证、授权协议和网络监控等关键概念,以及它们在数据保护中的作用。本章节旨在阐述数据传输安全的基本原则,以及在各种网络环境和通信协议中保持数据安全的必要性。

数据安全的重要性是基础,下文将详细介绍LIN 2.1安全框架,它是处理数据传输安全中的一个关键协议。

# 2. LIN 2.1安全框架概述

## 2.1 LIN 2.1协议简介

### 2.1.1 LIN协议的起源与演进

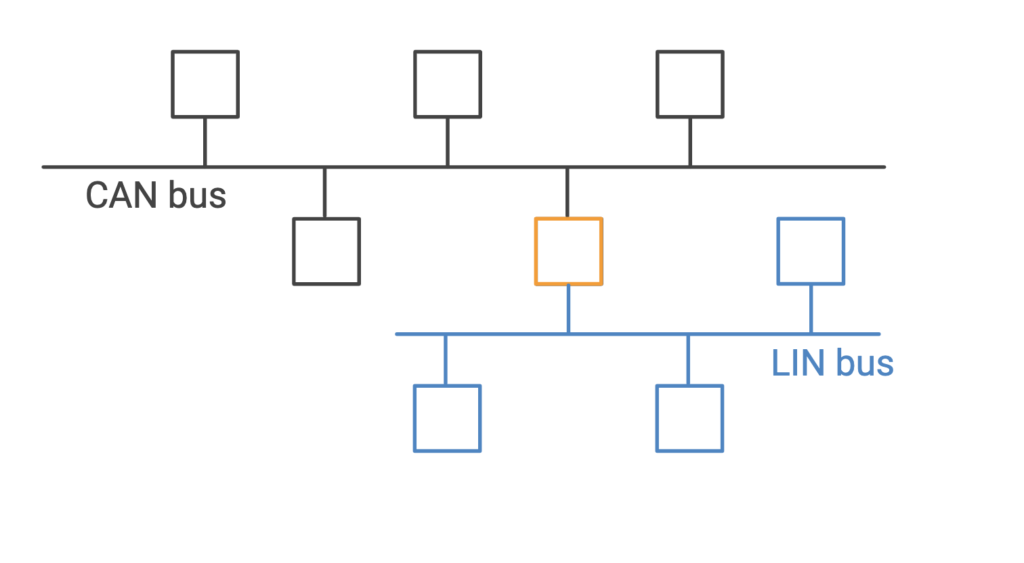

LIN (Local Interconnect Network) 协议是一种低成本的汽车网络通信标准,由汽车制造商在1999年开发,最初设计用于替代成本较高的CAN网络。随着时间的推移,LIN逐渐成为低速车载网络中不可或缺的一部分,主要负责连接车辆中的各种传感器、执行器和控制单元。LIN协议的演进主要体现在对数据传输效率的提升、对错误检测能力的增强以及对数据安全性的重视。

在数据传输效率上,LIN 2.1提高了数据处理能力,通过更优化的通信管理,使得通信更加高效。在错误检测能力上,LIN 2.1引入了更加复杂的校验和诊断机制,可以更好地侦测通信过程中的错误。最重要的是,LIN 2.1开始重视数据安全性,通过引入加密和认证机制,来保护车辆数据的传输过程不受外部威胁。

### 2.1.2 LIN 2.1在数据安全方面的改进

LIN 2.1协议的一个关键改进在于增强了数据安全机制。在LIN 2.0版本中,数据传输的安全性相对薄弱,缺少对数据加密和认证的支持。随着网络攻击手段的不断进步和车辆网络化、智能化的趋势,LIN 2.1通过集成更先进的数据安全措施,如加密和认证技术,以应对日益增长的安全威胁。

改进的数据安全措施提升了对数据完整性和机密性的保护。加密技术确保了数据在传输过程中即使被截获也无法被非法解读。认证机制则确保了数据传输双方的身份验证,防止了未授权的访问。此外,LIN 2.1还增加了一些安全相关的诊断功能,让系统更容易检测到潜在的安全问题。

## 2.2 LIN 2.1安全特性的理论基础

### 2.2.1 加密技术在LIN 2.1中的应用

在数据安全领域,加密技术是确保数据机密性的核心。加密技术通过复杂的数学算法将原始数据(明文)转换为难以解读的形式(密文),只有拥有密钥的接收方才能解密并读取数据。LIN 2.1安全框架采用了一系列对称和非对称加密算法来保护数据传输。

对称加密使用相同的密钥进行数据的加密和解密,虽然处理速度快,但是密钥的分发和管理会比较复杂。而非对称加密则使用一对密钥,即公钥和私钥,公钥可以公开分享用于加密数据,而只有对应的私钥才能解密数据,这种方式在密钥管理上更为安全。

### 2.2.2 认证与授权机制的工作原理

认证与授权是保护网络通信不受恶意入侵的另一道防线。认证是指验证通信双方身份的过程,只有通过身份验证的实体才能进行数据交换。授权则是指根据身份验证的结果,赋予相应的数据访问权限。

在LIN 2.1协议中,认证机制可能会使用挑战-响应(Challenge-Response)协议来验证节点的身份。一个节点发送一个特定的“挑战”给另一个节点,而被挑战的节点必须使用私钥对其作出回应。只有当回应符合预期时,节点的身份才会被认证通过。

授权通常与认证过程结合使用,以确保节点只能访问其被授权的数据。例如,某个节点可能被允许读取温度传感器的数据,但是不能修改数据。这通常通过角色基础访问控制(RBAC)或属性基础访问控制(ABAC)等策略来实现。

## 2.3 LIN 2.1的安全策略与标准

### 2.3.1 安全策略的制定与遵循

为了确保LIN 2.1协议的安全性,制定严格的安全策略是至关重要的。安全策略包括了在数据通信过程中必须遵守的一系列规则和要求,例如加密算法的选择、密钥的管理、认证和授权流程的规范等。

安全策略的制定应基于风险评估,考虑潜在威胁、脆弱点以及业务影响。策略制定后,还需要通过教育和培训确保所有相关人员都了解并能正确执行这些策略。定期的安全审计和监控也是确保策略得到遵循的重要手段。

### 2.3.2 安全标准的合规性与挑战

合规性意味着遵循了既定的安全标准和法规要求。在LIN 2.1的应用中,合规性可能涉及遵守特定行业的安全指南和政策,如ISO/SAE 21434标准,这是专门针对道路车辆网络安全的一个国际标准。

实现合规性既是一个技术挑战,也是一个管理挑战。技术团队需要了解并应用各种安全技术,而管理层则需要确保组织内部有一个支持安全的文化和流程。同时,随着技术的快速发展,合规标准也在不断更新,组织需要及时更新他们的安全策略来应对新的要求和挑战。

以上就是LIN 2.1安全框架的概述,接下来将更深入地探讨LIN 2.1安全机制的实践操作。

# 3. LIN 2.1安全机制实践

## 3.1 数据加密与解密的实际操作

在数据传输安全领域,加密和解密是保障数据不被未授权访问的基础技术。本节将重点介绍在LIN 2.1安全框架下,如何选取合适的加密算法,并实施在数据传输过程中。

### 3.1.1 加密算法的选取与实现

选择合适的加密算法是保障数据安全的第一步。在LIN 2.1中,常用的加密算法包括但不限于AES(高级加密标准)、DES(数据加密标准)和3DES(三重数据加密算法)。考虑到LIN 2.1的应用场景多为实时性要求较高的嵌入式系统,因此,AES因其较优的性能和安全性而成为首选。

以下是使用AES加密算法的伪代码示例:

```python

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad

def aes_encrypt(data, key):

# 将密钥填充为16字节长度

key = pad(key, AES.block_size)

# 创建一个新的AES密码实例

cipher = AES.new(key, AES.MODE_ECB)

# 加密数据,AES加密后输出的数据长度与块大小一致

encrypted_data = cipher.encrypt(pad(data, AES.block_size))

return encrypted_data

# 使用示例

key = '1234567890123456' # 密钥长度需为16或32字节

data = 'Hello World!'

encrypted_data = aes_encrypt(data, key)

print(encrypted_d

```

0

0