VMware网络安全升级指南:隔离、防火墙与安全策略深度解析

发布时间: 2024-12-09 21:38:51 阅读量: 10 订阅数: 15

深度解析木马隐藏技术:核心原理与VMware网络实验指南

# 1. VMware网络安全概述

网络安全是企业在使用VMware环境时关注的关键领域之一。本章旨在为读者提供VMware网络安全的基本概念和重要性,为后续章节打下坚实的基础。首先,我们将探讨网络安全在虚拟化环境中的特殊性,以及它如何区别于传统的物理网络安全。接着,我们会介绍网络安全的三大支柱:机密性、完整性和可用性,以及它们在VMware环境中的应用和重要性。最后,本章还会概述常见的网络安全威胁和如何在VMware架构中建立初步的防御措施。

VMware平台将网络安全提升到了新的维度,因为它允许在物理硬件上运行多个虚拟网络,这增加了管理和保护网络环境的复杂性。因此,深入理解VMware网络安全的概念对于确保虚拟化环境的安全至关重要。

在VMware的虚拟网络世界中,网络安全不再是仅仅围绕着物理设备或特定网段进行配置的问题。我们需要考虑虚拟机、虚拟网络设备和物理硬件之间的关系,并确保整个虚拟网络架构的安全性。这需要对网络架构进行详尽的规划,并采取有效的隔离措施、防火墙配置和安全策略来防御各种网络威胁。

# 2. 虚拟网络隔离的策略与实施

## 2.1 网络隔离的基本概念

### 2.1.1 隔离的目的和原则

网络隔离是确保企业内部网络系统安全的一种重要手段。其根本目的是划分不同网络区域的安全边界,限制区域间的直接通信,以此降低潜在的安全风险。隔离原则强调的是最小权限原则和安全等级划分。

- **最小权限原则**:每个网络区域内的主机只能访问它需要的服务和数据,不能无限制地访问其他区域。

- **安全等级划分**:根据业务重要性、数据敏感度等因素,将网络区域划分为不同的安全等级,高等级区域通过严格的安全措施,保证业务连续性和数据安全性。

### 2.1.2 隔离技术的分类和特点

隔离技术主要分为物理隔离和逻辑隔离。物理隔离通过完全断开网络连接的方式实现,而逻辑隔离则是在网络层面上进行控制。

- **物理隔离**:使用物理方式断开网络,是最为彻底的隔离方式,但成本较高,不灵活。

- **逻辑隔离**:通过配置网络设备如防火墙、路由器、交换机等实现,常见的有VLAN划分、ACL访问控制等。

## 2.2 VMware网络隔离策略设计

### 2.2.1 策略设计的理论依据

在设计VMware网络隔离策略时,理论依据是层次化防御和分层安全管理模型。层次化防御关注于构建多层安全防护,分层管理则要求从网络架构的各个层面细致划分安全政策。

- **层次化防御**:强化边界安全同时,侧重于内部网络区域的安全管理,多点防范风险。

- **分层安全管理模型**:从物理层、网络层、系统层、应用层和数据层等多个层次进行安全策略设计。

### 2.2.2 实际场景中的隔离策略案例

在实际的企业环境中,一个典型的隔离策略是将办公网络、服务器网络和测试网络进行逻辑隔离。办公网络和服务器网络之间通过设置访问控制列表(ACL)来限制非必要的数据流,服务器网络和测试网络之间则使用VLAN进行分隔,确保测试过程中不会对生产环境产生影响。

## 2.3 实践:配置虚拟机间的网络隔离

### 2.3.1 使用VLAN进行网络隔离的步骤

虚拟局域网(VLAN)是一种逻辑上将网络划分为不同广播域的技术。VLAN可以基于端口或标签来创建网络隔离。

1. **规划VLAN ID**:为不同的业务划分VLAN,例如,办公网络为VLAN 10,服务器网络为VLAN 20。

2. **配置VLAN**:在虚拟交换机上创建VLAN,并配置相应的端口。

3. **分配VLAN到虚拟机**:将虚拟机连接到相应的端口,并指定VLAN ID。

4. **测试隔离效果**:在虚拟机之间尝试进行ping操作,确保它们无法直接通信。

```shell

# 例如在VMware vSphere环境中,使用PowerCLI脚本来配置VLAN

Connect-VIServer -Server your_vcenter_server

$vmNetwork = Get-VirtualPortGroup -Name "Portgroup10"

Add-VirtualPortGroupVlan -VirtualPortGroup $vmNetwork -VlanId 10

```

### 2.3.2 跨虚拟机通信的访问控制列表(ACL)配置

访问控制列表(ACL)是一种在数据包层面上定义访问权限的技术,它允许管理员根据源和目的IP地址、端口号等信息来控制网络流量。

1. **创建ACL规则**:确定允许和拒绝的流量规则。

2. **应用ACL到虚拟交换机**:将ACL规则绑定到虚拟交换机或特定端口。

3. **测试ACL规则**:验证设置是否达到了预期的隔离效果。

```shell

# 以下是在Cisco交换机上配置ACL的一个例子

access-list 101 deny ip any any

interface GigabitEthernet0/1

ip access-group 101 in

```

在配置ACL时,重要的是要遵循顺序规则,即先定义拒绝规则,再定义允许规则。这样能确保只有明确允许的流量才能通过,符合安全原则。同时,要充分测试确保没有误配置,以免造成业务中断。

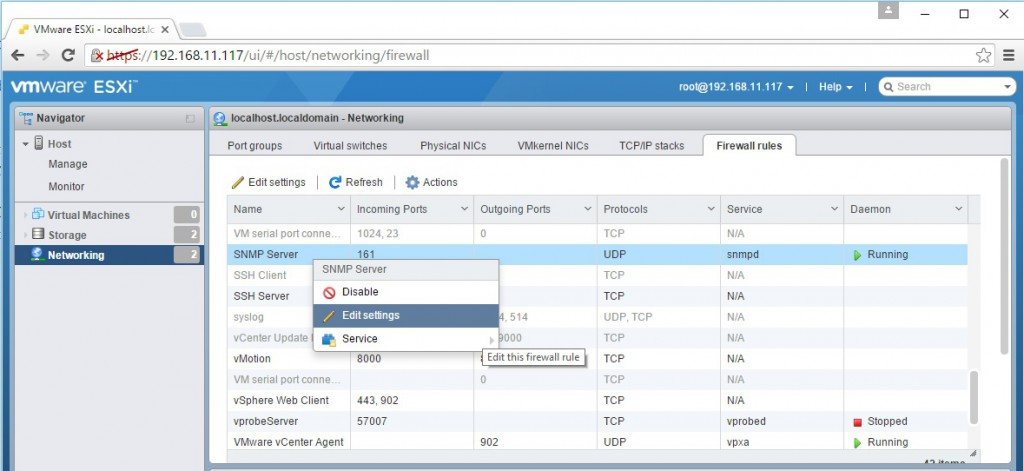

# 3. 防火墙配置与管理

## 3.1 VMware防火墙的基本功能

### 3.1.1 防火墙的类型和作用

在虚拟化环境中,防火墙扮演着至关重要的角色,它负责监视和控制进出虚拟网络的通信,从而保护系统不受未经授权的访问和攻击。VMware提供了几种类型的防火墙,其中包括:

- **分布式防火墙(Distributed Firewall, DFW)**:这是一种在虚拟机级别的防火墙,可以对虚拟机的每个网络连接实施精细化的访问控制策略。DFW集成在vSphere网络中,提供了基于角色、虚拟机、应用程序以及内容的防火墙规则,而无需在每个虚拟机上单独安装防火墙软件。

- **边缘防火墙(Edge Firewall)**:这是安装在虚拟网络边缘的防火墙,它对进入和离开整个虚拟网络的流量进行过滤。边缘防火墙通常部署在防火墙VM或专用硬件上。

- **应用防火墙**:这类防火墙专注于特定的应用层协议,比如HTTP、HTTPS、DNS等。它们可以防止应用层攻击,如SQL注入、跨站脚本攻击(XSS)等。

### 3.1.2 防火墙规则的设计原则

设计防火墙规则时应遵循以下基本原则,以确保规则的有效性和可管理性:

- **最小权限原则**:默认情况下,所有进出流量都被拒绝,只允许明确授权的流量通过。

- **简单性和明确性**:规则应该简单明了,避免过于复杂,这样可以减少错误配置的风

0

0