LabVIEW UDP安全加固指南:如何加密传输与验证身份

发布时间: 2024-12-19 17:19:07 阅读量: 4 订阅数: 9

# 摘要

本文深入探讨了基于LabVIEW的UDP通信安全加固技术。首先介绍了LabVIEW在UDP通信中的基础应用,然后详细分析了UDP数据传输的加密方法,包括对称和非对称加密技术的理论概述、LabVIEW中的实现方法以及加密性能的测试与优化。接着,文章深入探讨了UDP身份验证机制,讨论了消息认证码(MAC)、数字签名理论以及在LabVIEW中的应用,并分析了验证过程中的效率与安全平衡问题。在实战演练部分,文章阐述了构建LabVIEW加密传输环境的步骤、身份验证与访问控制的设计,以及安全审计与日志记录的重要性。最后,文章探讨了高级加密标准AES的应用、安全通信故障排除与应急响应,并分享了安全加固的最佳实践与案例分析。本文旨在为使用LabVIEW进行UDP通信的工程师提供全面的安全加固指南。

# 关键字

LabVIEW;UDP通信;加密方法;身份验证;安全加固;高级加密标准AES

参考资源链接:[通信与网络中的LabVIEW中的UDP通信实例](https://wenku.csdn.net/doc/6412b6b9be7fbd1778d47c00?spm=1055.2635.3001.10343)

# 1. LabVIEW UDP通信基础

在第一章中,我们将探讨LabVIEW环境下UDP通信的基础知识。用户数据报协议(UDP)是网络通信中常用的一种无连接协议,适用于对数据传输速度要求较高而对可靠性要求不是特别高的应用场景。LabVIEW作为一种图形化编程语言,为开发者提供了直观且强大的开发工具来实现UDP通信。

## 1.1 UDP通信原理

UDP(User Datagram Protocol)是一种无连接的网络传输协议。与TCP协议不同,UDP不保证数据包的顺序和完整性,但它在数据包的传输效率上要比TCP高出不少,特别适合于实时性要求较高的网络应用。在LabVIEW中,通过调用VIs(Virtual Instruments)可以实现UDP数据包的发送和接收。

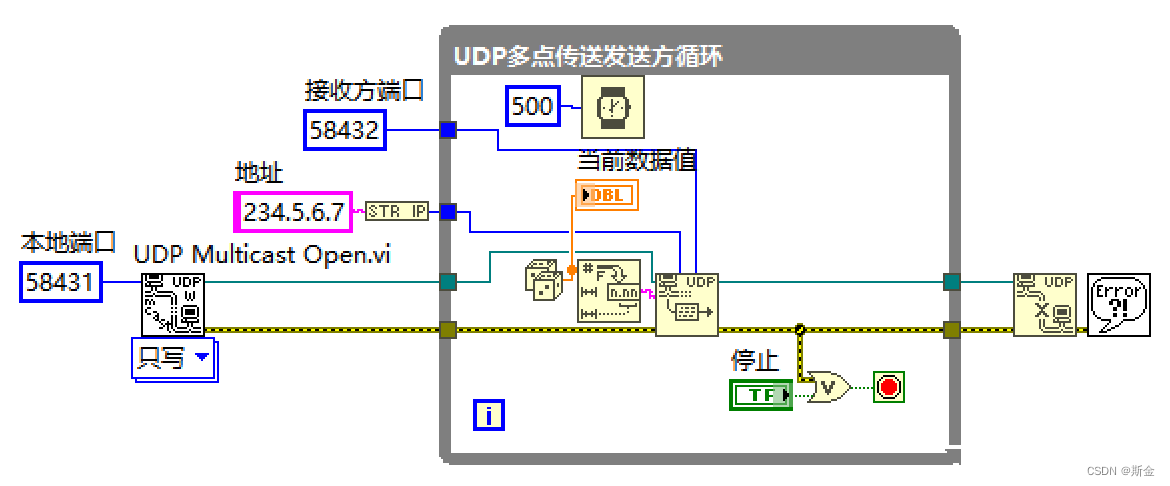

## 1.2 LabVIEW中UDP通信的实现

在LabVIEW中,实现UDP通信涉及到的函数包括UDP发送和接收VI。对于发送端,首先需要配置IP地址和端口号,然后使用“UDP Write”VI发送数据;对于接收端,需要设置监听的端口,然后使用“UDP Read”VI来接收数据。以下是一个简单的示例代码块,展示如何在LabVIEW中发送和接收一个字符串消息:

```labview

// UDP发送VI示例

UDP Write (msg:="Hello, UDP!", remote host IP:="192.168.1.1", remote port:=1234)

// UDP接收VI示例

UDP Read (local port:=1234)

```

LabVIEW中的UDP通信简单易用,但在安全性方面存在一定的局限性。为了保障数据在传输过程中的安全,我们将在后续章节中详细讨论加密、身份验证等安全加固措施。通过这些措施,可以将LabVIEW和UDP结合的网络通信变得更加可靠和安全。

# 2. UDP数据传输的加密方法

## 2.1 加密技术理论概述

### 2.1.1 对称加密与非对称加密原理

在信息的传输过程中,加密技术扮演着至关重要的角色,它保护数据不被未经授权的第三方访问。对称加密和非对称加密是两种主要的加密技术。

对称加密算法使用相同的密钥进行加密和解密。其特点是运算速度快,适合加密大量数据,但是密钥的分发和管理成为了问题。对称加密的代表算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。

非对称加密,又称公钥加密,使用一对密钥——公钥和私钥。公钥可以公开,用于加密信息,而私钥必须保密,用于解密。公钥加密确保了密钥的分发更加安全,但其加密和解密过程相对对称加密要慢得多。非对称加密算法的例子包括RSA、ECC(椭圆曲线密码学)和Diffie-Hellman密钥交换协议。

### 2.1.2 常见的加密算法介绍

了解几个常见的加密算法有助于我们更好地理解加密技术的运用。

- **AES (Advanced Encryption Standard)**:AES是一种对称加密算法,广泛应用于信息安全领域。它支持128、192和256位密钥长度,并采用固定的数据块大小(128位)。AES已成为事实上的加密标准,主要因为它在保持高安全性的同时,还能够提供较高的处理速度。

- **RSA (Rivest-Shamir-Adleman)**:RSA是非对称加密算法中最著名的算法之一,广泛用于安全数据传输。RSA的安全性建立在因数分解难题之上。RSA算法包括密钥生成、加密和解密三个部分。由于计算复杂度较高,RSA主要用于小数据块的加密,例如加密对称密钥本身。

- **ECC (Elliptic Curve Cryptography)**:ECC是基于椭圆曲线数学的加密技术,能够提供与RSA相当的安全级别,但使用的密钥长度更短。这意味着它在移动设备和智能卡等资源受限的环境中非常有用,因为ECC算法能够减少对计算能力和电池寿命的需求。

加密技术不仅限于这些算法,还有许多其他的加密方法如Blowfish、Twofish、IDEA和ChaCha20等,它们在不同的应用和场景中发挥着作用。

## 2.2 LabVIEW中实现数据加密

### 2.2.1 使用LabVIEW加密函数

LabVIEW提供了丰富的内置函数库用于数据加密。在LabVIEW中,用户可以通过调用加密相关的VI(Virtual Instruments,虚拟仪器)来实现数据加密。

使用LabVIEW进行数据加密,通常需要选择合适的加密算法,并进行初始化设置,如密钥和初始化向量(对于某些算法)。加密VI会根据选定的算法对数据进行加密,并返回加密后的数据以及可能的加密状态信息。

一个典型的LabVIEW加密VI可能包括以下步骤:

1. 选择加密算法(例如,AES)。

2. 创建或导入密钥和初始化向量。

3. 使用加密VI对数据进行加密。

4. (可选)验证加密结果的有效性。

5. (可选)将加密后的数据保存或传输。

### 2.2.2 自定义加密算法的实现

LabVIEW的灵活性也允许开发者实现自定义的加密算法。在LabVIEW中,自定义加密算法可以通过组合基本的逻辑运算和数学函数来实现。

在设计自定义加密算法时,需要考虑加密的强度和效率,以下是一个简化的加密函数实现流程:

1. **设计算法逻辑**:例如,可以使用异或(XOR)操作将数据与密钥混合,尽管这种方法在安全性上较低,但可作为学习的起点。

2. **创建算法VI**:在LabVIEW中创建一个VI,将设计的加密逻辑通过图形化编程实现。

3. **测试与评估**:对自定义算法进行彻底测试,以确保它的强度能够达到预期的安全标准。

4. **优化算法**:根据测试结果对算法进行必要的调整和优化,以提升加密和解密的性能。

代码块示例(伪代码):

```labview

// 假设的LabVIEW VI伪代码,实现简单的异或加密

function XOR_Crypt(data, key)

encryptedData = []

for i = 0 to length(data) - 1

encryptedData[i] = data[i] XOR key[i mod length(key)]

end for

return encryptedData

end function

```

逻辑分析和参数说明:上述代码展示了对输入数据和密钥进行简单异或操作的过程。这里`length`函数用于获取输入数据的长度,`XOR`是异或操作符。这个函数将返回加密后的数据数组。

## 2.3 加密性能的测试与优化

### 2.3.1 加密速度和资源消耗分析

在任何加密实施中,考虑加密速度和资源消耗都是至关重要的。加密速度影响用户体验和系统性能,而资源消耗则关系到硬件要求和成本。

测试加密速度通常涉及测量一定量的数据被加

0

0