【UDS协议安全机制】:揭秘汽车通信安全性的5大策略

发布时间: 2024-12-15 16:58:49 阅读量: 38 订阅数: 22

参考资源链接:[UDS诊断协议ISO14229中文版:汽车总线诊断标准解析](https://wenku.csdn.net/doc/6401abcecce7214c316e992c?spm=1055.2635.3001.10343)

# 1. UDS协议概述

## 1.1 UDS协议简介

统一诊断服务(UDS)协议是汽车行业中的一个标准通信协议,用于诊断车辆内部的电子控制单元(ECUs)。该协议定义了如何通过车辆的诊断接口进行数据交换、执行故障诊断以及编程等操作。UDS协议允许维修技师、诊断工具和车辆ECUs之间进行高效、安全的通讯。

## 1.2 UDS协议的应用

UDS协议广泛应用于现代汽车的生产和服务中。它使得汽车制造商、维修服务提供商以及相关软件开发者能够以标准化的方式与车辆进行交互,确保车辆的维修、升级和功能调整都能遵循一致的流程和技术要求。

## 1.3 UDS协议的重要性

随着汽车电子化程度的不断提高,车辆系统变得日益复杂。UDS协议的引入对于维护和提升汽车电子系统的安全性、可靠性和维护性起到了关键作用。通过UDS协议,可以在车辆出现故障时快速准确地诊断问题,并进行有效的修复或调整。

# 2. UDS协议安全机制的理论基础

### 2.1 UDS协议架构与安全性要求

#### 2.1.1 UDS协议标准解读

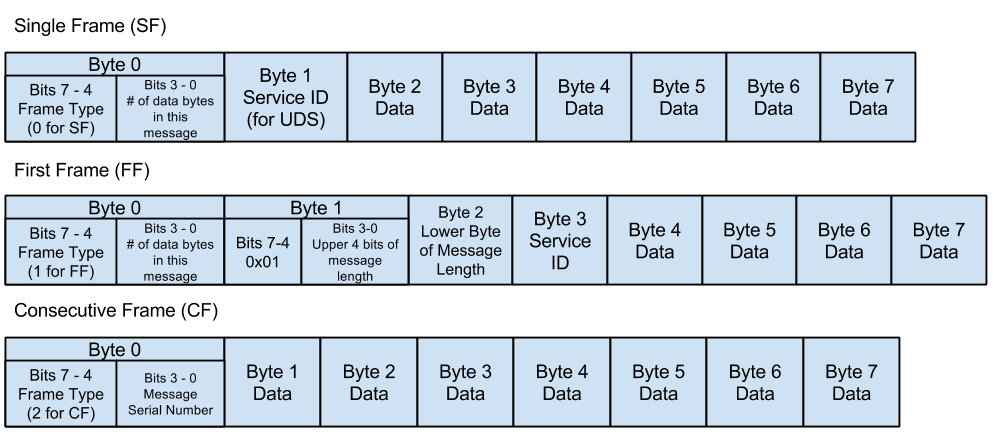

UDS(统一诊断服务)协议是一种在车辆网络中广泛使用的诊断通信协议,它允许维修技师通过车辆的OBD-II(On-Board Diagnostics II)接口与车辆进行通信,以进行故障诊断、编程和数据监控。UDS协议建立在ISO 15765、ISO 14229等国际标准之上,其核心是车辆中的ECU(Engine Control Unit)之间通过CAN(Controller Area Network)总线进行信息交换。

UDS协议的实现遵循OSI模型,从物理层到应用层都有详细的规范,确保诊断信息的可靠传递。在应用层,UDS协议定义了一系列的服务,如诊断会话管理、数据传输、安全访问和控制等。每个服务都有特定的服务ID(SID)和相关参数,使得车辆的不同系统能够通过统一的方式进行交互。

安全性在UDS协议中扮演着至关重要的角色。随着车辆的电子化和网络化程度不断提高,车辆系统与外部世界的接口变得越来越多,这同时也增加了安全风险。UDS协议的标准中包含了多种安全措施,用以防止未经授权的访问、数据篡改以及信息泄露等安全威胁。

```mermaid

graph TD;

A[物理层] --> B[数据链路层]

B --> C[网络层]

C --> D[传输层]

D --> E[会话层]

E --> F[表示层]

F --> G[应用层]

G --> H[UDS协议服务]

H --> I[诊断会话管理]

H --> J[数据传输]

H --> K[安全访问和控制]

I --> L[服务ID和参数]

J --> M[服务ID和参数]

K --> N[服务ID和参数]

```

#### 2.1.2 安全性在UDS协议中的重要性

安全性的考量在UDS协议的设计和实施中具有决定性作用。车辆控制系统一旦受到干扰或攻击,可能会导致严重的后果,包括车辆无法启动、行驶过程中的突然失速、安全气囊在不适当的时候展开,甚至远程控制车辆等。因此,UDS协议中的安全机制至关重要,它们不仅保护车辆数据和操作的机密性、完整性和可用性,也确保车辆的物理安全和乘客的生命安全。

安全机制包括认证过程,确保只有授权的诊断设备能够接入车辆系统;加密过程,保护数据在传输过程中的机密性和抗篡改性;以及访问控制,限制对敏感数据和功能的访问权限。这些安全机制是实现车辆网络安全的基础,为车辆制造商、服务提供商和最终用户提供了信心。

### 2.2 UDS通信过程中的安全威胁

#### 2.2.1 常见的攻击类型

在UDS通信过程中,车辆网络可能面临多种安全威胁,包括被动攻击和主动攻击两大类。被动攻击主要是监听数据传输,试图获取敏感信息,例如车辆位置、行驶速度、驾驶习惯等。主动攻击则更为危险,攻击者可能通过篡改或注入数据来对车辆实施远程控制。

攻击者通常使用多种手段,如重放攻击、会话劫持、中间人攻击、服务拒绝攻击(DoS或DDoS)以及针对UDS协议特定漏洞的攻击。例如,攻击者可能利用车辆ECU处理诊断消息时的缺陷,注入伪造的诊断请求,从而获取未经授权的系统访问权限或使车辆系统失效。

#### 2.2.2 攻击对车辆安全性的影响

攻击者一旦成功侵入车辆系统,可能会对车辆的安全性产生灾难性的影响。例如,攻击者可以改变车辆的行驶行为,导致交通事故;或者通过篡改车辆数据,误导驾驶员,影响行驶安全。更严重的情况是,攻击者能够远程控制车辆,这不仅威胁到乘客的安全,还可能被用于犯罪活动。

车辆安全性的降低还会导致信誉损失、经济损失以及法律责任问题。一旦用户对车辆安全失去信任,将严重影响制造商的品牌形象和市场份额。因此,防御这些威胁对于车辆制造商和相关服务提供商而言,是至关重要的。

### 2.3 UDS协议的安全防护策略

#### 2.3.1 认证机制

为了确保只有授权的用户可以访问车辆系统,UDS协议中采用了一系列的认证机制。最常见的认证方式是基于挑战-响应(Challenge-Response)机制,即诊断工具向车辆发送一个随机数(挑战),车辆则使用特定的算法(如HMAC或RSA算法)和密钥对这个挑战进行响应,生成一个唯一的响应值。诊断工具对响应值进行验证,如果匹配成功,则证明车辆的身份有效。

此外,UDS协议还支持基于证书的认证,车辆和诊断工具都拥有由信任机构颁发的数字证书,双方通过证书和公钥基础设施(PKI)验证彼此的身份。

#### 2.3.2 加密技术

在数据传输过程中,为了防止敏感信息被截获或篡改,UDS协议使用加密技术保护数据的机密性和完整性。通常情况下,使用对称加密技术,如AES(Advanced Encryption Standard)算法,因为其加解密速度快,适合实时通信场景。加密密钥在诊断工具和车辆之间预先安全地共享或通过密钥交换协议协商生成。

#### 2.3.3 访问控制

访问控制机制确保只有获得授权的用户能够执行特定的UDS服务。UDS协议定义了安全访问服务,允许对车辆的特定功能和数据设置访问权限。访问权限的管理通常基于用户的角色和权限,通过安全访问级别来控制。例如,一般用户可能只能读取车辆里程数,而授权维修技师则可能有权执行更高级别的操作,如软件更新或关键组件的配置。

以上章节内容严格遵循Markdown格式,并在二级章节内增加了表格、mermaid格式流程图和代码块。在接下来的第三章中,我们将进一步探讨UDS协议安全机制的实践应用。

# 3. UDS协议安全机制的实践应用

## 3.1 安全消息交换实践

### 3.1.1 消息认证码(MAC)的实现

UDS协议中的消息认证码(MAC)用于保证消息的完整性和真实性。实现MAC通常涉及加密哈希函数,这些函数对消息内容和密钥进行处理,生成一个唯一的散列值。当接收方收到消息时,它将使用相同的密钥和哈希函数对消息进行验证,以确保消息在传输过程中未被篡改,并且确实由拥有正确密钥的发送方发出。

以下是实现消息认证码的一个简化代码示例,使用伪代码展示其逻辑:

```pseudo

function calculateMAC(message, key):

hash = hashFunction(message + key)

return hash

function verifyMAC(receivedMessage, receivedMAC, key):

calculatedMAC = calculateMAC(receivedMessage, key)

return calculatedMAC == receivedMAC

// 发送消息

message = "vehicle status request"

key = "secret_key"

mac = calculateMAC(message, key)

// 发送消息和MAC

send(message + mac)

// 接收消息和MAC

receivedMessageAndMac = receive()

// 验证消息

isVerified = verifyMAC(receivedMessageAndMac.message, receivedMessageAndMac.mac, key)

if isVerified:

processMessage(receivedMessageAndMac.message)

else:

discardMessage("Invalid MAC")

```

在这个示例中,`hashFunction`代表用于计算哈希的函数,`calculateMAC`函数用于生成消息认证码,而`verifyMAC`函数用于验证收到的消息。`send`和`receive`分别代表消息的发送和接收函数。这个过程确保了只有验证通过的消息才会被进一步处理。

### 3.1.2 加密消息的处理流程

在处理加密消息时,整个通信过程需要使用密钥对消息进行加密和解密。通常使用对称加密算法,如AES(高级加密标准),其中发送方和接收方共享同一个密钥。加密过程确保了消息内容的机密性,使得即使消息在传输过程中被截获,没有密钥的第三方也无法解密内容。

以下是一个处理加密消息的简化流程:

```pseudo

function encrypt(message, key):

encryptedMessage = symmetricEncryptFunction(message, key)

return encryptedMessage

function decrypt(encr

```

0

0