网络虚拟化技术详解:第六版前沿技术探索与应用指导

发布时间: 2024-12-13 18:27:40 阅读量: 17 订阅数: 19

VMware虚拟化与云计算:应用案例详解(第2版).pdf

参考资源链接:[计算机网络第六版课后答案解析](https://wenku.csdn.net/doc/3cc525aqe3?spm=1055.2635.3001.10343)

# 1. 网络虚拟化技术概述

网络虚拟化是一种在单一物理网络上创建多个虚拟网络的技术,使得网络资源可以被抽象、分区和模拟,以适应各种不同的网络需求。它旨在提高网络的灵活性、可扩展性和资源利用率。通过网络虚拟化,IT部门可以更快速地部署网络服务,而无需对物理基础架构进行大规模改动。

## 1.1 网络虚拟化的起源与发展

网络虚拟化技术的发展与云计算和数据中心的兴起密切相关。最初,它起源于对隔离、安全性和资源控制的需求。随着技术的进步,网络虚拟化已经演变为包括软件定义网络(SDN)和网络功能虚拟化(NFV)等多种实现方式。

## 1.2 网络虚拟化的优势

网络虚拟化的主要优势包括资源优化利用、网络服务快速部署和管理简化。传统的物理网络架构往往需要复杂的配置和手动干预,而网络虚拟化则通过抽象层简化了这些过程,使得网络服务能够以软件定义的方式快速适应业务需求变化。

# 2. 网络虚拟化的核心原理

## 2.1 网络虚拟化的基本概念

### 2.1.1 定义与关键特性

网络虚拟化是一种将网络资源抽象化的技术,它可以将物理网络设备和服务解耦合,使多个虚拟网络在同一个物理基础设施上运行。这种技术允许网络资源能够按需分配,提供比传统网络更加灵活和动态的管理方式。网络虚拟化关键特性包括多租户支持、快速部署、灵活的资源配置和优化的网络利用。

### 2.1.2 虚拟化层次模型

在讨论网络虚拟化时,可以参照 OSI 七层模型,每个层次都有可能进行虚拟化操作。例如,虚拟化可以在数据链路层(虚拟交换机),网络层(虚拟路由器),传输层(虚拟负载均衡器)或者应用层(如虚拟防火墙)进行。每一层的虚拟化可以提供不同级别的抽象化,从而实现不同的网络功能和服务。

## 2.2 虚拟化技术的分类

### 2.2.1 基于硬件的虚拟化

基于硬件的虚拟化技术依赖于特殊的硬件支持,例如,使用支持虚拟化功能的CPU和网络接口卡。硬件辅助的虚拟化可以提高虚拟机的性能,因为虚拟化管理程序(如Hypervisor)能够更直接地控制硬件资源。例如,Intel VT-x和AMD-V都是硬件级别的虚拟化技术,它们减少了虚拟化引入的性能开销。

### 2.2.2 基于软件的虚拟化

基于软件的虚拟化,不需要特殊的硬件支持,完全依赖于软件来实现虚拟化功能。这种类型的虚拟化通常涉及到操作系统级别的修改,通过软件来模拟硬件资源。代表性的技术有虚拟机管理程序(如KVM和Xen)和操作系统级别的虚拟化(如Linux容器技术LXC)。软件虚拟化对硬件要求较低,但可能会引入更高的性能开销。

## 2.3 虚拟网络的控制与数据平面

### 2.3.1 SDN和NFV的作用

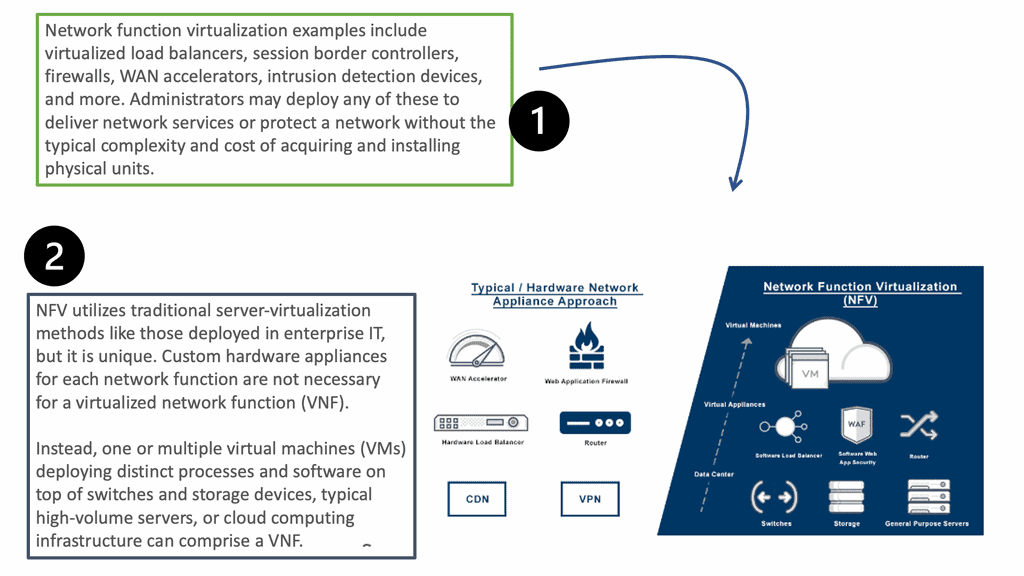

软件定义网络(SDN)和网络功能虚拟化(NFV)是现代网络虚拟化中两个关键概念。SDN将网络控制层(即决策层)从数据传输层(即转发层)分离出来,通过集中式控制器实现对网络资源的集中管理。NFV利用通用硬件来运行网络功能的虚拟版本,例如,将物理防火墙转变为虚拟防火墙,从而提高了资源利用率和网络服务的灵活性。

### 2.3.2 数据平面编程技术

数据平面编程技术,如P4语言,允许网络设备的转发行为进行编程,使得网络设备更加灵活和可编程。这允许开发者指定如何处理经过网络设备的数据包,包括包头解析、处理逻辑以及转发行为。使用P4编写的程序可以部署在支持P4的交换机上,使得网络行为可以动态调整,以适应不断变化的需求。

```p4

#include <core.p4>

#include <v1model.p4>

parser MyParser(packet_in packet, out headers hdr, inout metadata meta, inout standard_metadata_t standard_metadata) {

state start {

packet.extract(hdr.ethernet);

transition select(hdr.ethernet.type) {

ethernet_types.LLD_PDU: parse_lldp;

default: accept;

}

}

// ... More state transitions and parsing logic ...

}

// ... More code for control logic and table configurations ...

```

在上述的P4代码片段中,定义了一个名为`MyParser`的解析器,它从传入的数据包中提取出以太网头,并根据以太网类型进行后续处理。这只是一个简单的例子,实际中P4可以实现更复杂的处理逻辑。

在接下来的章节中,我们将深入探讨网络虚拟化的实践技术,包括虚拟网络设备的功能与配置,以及如何通过自动化工具来管理这些虚拟网络资源。

# 3. 网络虚拟化的实践技术

在本章节中,我们将深入探讨网络虚拟化的实践技术,这一领域的快速发展为IT行业带来了巨大变革。网络虚拟化不仅提供了更灵活的资源分配和管理能力,而且还有助于降低运营成本和提高网络的可扩展性。

## 3.1 虚拟网络设备和功能

### 3.1.1 虚拟交换机和路由器

虚拟交换机和路由器是网络虚拟化环境中不可或缺的组件。虚拟交换机(如vSwitch)为虚拟机提供了网络连接,允许在同一物理服务器内或跨服务器的虚拟机进行通信。虚拟交换机通常嵌入到虚拟化平台中,如VMware vSphere或KVM,允许管理员在网络层面进行细粒度的配置。

```mermaid

graph LR

A[物理服务器] -->|网络流量| B(vSwitch)

B -->|内部通信| C[虚拟机1]

B -->|内部通信| D[虚拟机2]

B -->|外部通信| E[物理网络]

```

虚拟路由器则提供更复杂的路由和转发功能,确保不同虚拟网络或外部网络之间的数据包能够正确传输。它们可以运行在网络虚拟化软件平台上,例如Open vSwitch或Cisco Nexus 1000V。

### 3.1.2 虚拟防火墙和负载均衡器

虚拟防火墙和负载均衡器是网络虚拟化中用于确保安全性和有效资源分配的关键组件。虚拟防火墙可以为每个虚拟机或一组虚拟机提供定制化的安全策略,这些策略与物理防火墙相比,更加灵活和高效。

负载均衡器则确保网络流量被合理分配给多个服务器,以此提高整体网络的性能和可靠性。例如,HAProxy是一个广泛使用的开源负载均衡器,可以在虚拟化环境中提供高可用性和负载分散。

## 3.2 虚拟网络的安全机制

### 3.2.1 网络隔离和访问控制

为了保护虚拟化环境,网络隔离和访问控制是至关重要的。通过网络隔离,可以创建隔离的虚拟网络,每个网络中的用户或服务仅能访问授权的资源。这通常通过配置虚拟防火墙规则和使用VLAN(虚拟局域网)标签来实现。

```mermaid

graph LR

A[用户A] -.->|访问| B[虚拟网络1]

A -.->|访问| C[虚拟网络2]

C -.->|访问| D[服务B]

D -.->|访问| B

```

访问控制列表(ACLs)是另一种常用的网络隔离手段,它们允许网络管理员设置详细的规则,以决定哪些类型的网络流量可以进入或离开虚拟网络。

### 3.2.2 加密和认证技术

为了保证虚拟网络的数据传输安全,加密和认证技术是必不可少的。IPSec是一种广泛应用于虚拟网络的加密协议,它在IP层面上提供数据的加密和完整性检查,保护虚拟机之间的通信不被窃听或篡改。

此外,多因素认证(MF

0

0