【Linux网络服务管理精讲】:sshd与httpd的配置与维护

发布时间: 2024-09-27 07:44:40 阅读量: 152 订阅数: 43

# 1. Linux网络服务概述与基础知识

Linux网络服务作为互联网基础设施的核心组成部分,承担着数据传输、资源共享、应用托管等关键任务。本章节将为读者提供Linux网络服务的基础知识框架,以便为后续章节中sshd和httpd等具体服务的配置、管理和优化打下坚实的基础。

## 1.1 网络服务的基本概念

网络服务是指运行在服务器上,通过网络协议提供特定功能的软件。Linux平台广泛使用的网络服务包括但不限于ssh、http、ftp等。理解这些服务的基本工作原理以及它们如何在网络层进行通信,是IT专家必须掌握的基本技能。

## 1.2 Linux下的网络服务

Linux操作系统与生俱来的网络友好性使其成为搭建和管理网络服务的首选平台。它支持广泛的服务软件,并且对性能优化、安全加固等方面提供了强大的支持。掌握如何在Linux环境下高效配置和维护网络服务,对于任何IT专业人员都是一项必备技能。

## 1.3 网络服务与TCP/IP协议族

了解网络服务无法脱离TCP/IP协议族,它是互联网通信的基础。本部分将简单回顾TCP/IP协议族的层次结构,包括网络接口层、互联网层、传输层和应用层。这些协议是网络服务可靠运行的基石,对网络服务的配置与故障排查至关重要。

在后续的章节中,我们会深入探讨sshd和httpd这两个在Linux网络服务领域中极为重要的服务。读者将通过实践学习到如何在保证安全的前提下,对这些服务进行高效配置和优化。

# 2. sshd服务的配置与优化

sshd服务是Linux系统中使用最广泛的远程管理工具之一。它负责监听客户端的SSH连接请求,并提供安全的通信通道。本章将详细介绍sshd服务的基本配置、安全设置和性能优化方法。

## 2.1 sshd服务基本配置

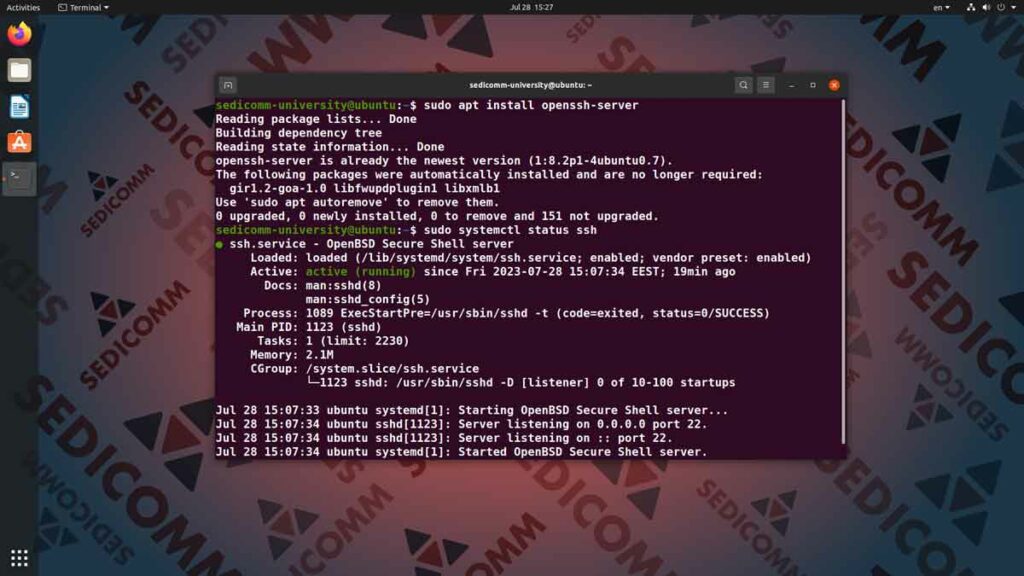

### 2.1.1 安装和启动sshd服务

sshd服务作为Linux系统的一部分,通常预装在大多数发行版中。如果未安装,可以通过包管理器进行安装。以下是使用`yum`在基于RPM的系统中安装sshd服务的命令:

```bash

sudo yum install openssh-server

```

安装完成后,可以使用以下命令启动服务:

```bash

sudo systemctl start sshd

```

启动服务后,可以通过以下命令检查sshd服务的状态:

```bash

sudo systemctl status sshd

```

sshd服务的状态应该是“active (running)”。

### 2.1.2 配置文件结构与参数解析

sshd服务的配置文件通常位于`/etc/ssh/sshd_config`。该文件使用简单的键值对格式,每行定义一个参数。在修改配置文件前,建议进行备份:

```bash

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.backup

```

以下是一些常见参数及其用途的解释:

- `Port 22`:定义sshd服务监听的端口,默认为22。

- `ListenAddress`:指定sshd服务监听的IP地址。

- `PermitRootLogin yes/no`:是否允许root用户通过SSH登录。

- `PasswordAuthentication yes/no`:是否允许使用密码进行认证。

- `PubkeyAuthentication yes/no`:是否允许使用公钥认证。

- `AllowUsers`:限制特定用户可以SSH登录。

- `DenyUsers`:禁止特定用户登录。

配置文件的参数需要根据具体需求进行调整,并在修改后重启sshd服务使更改生效:

```bash

sudo systemctl restart sshd

```

## 2.2 sshd安全设置

### 2.2.1 认证方式与密钥管理

sshd支持多种认证方式,密码认证和密钥认证是最常见的两种。密码认证简单易用,但存在安全风险。密钥认证则提供了更高级别的安全性。

生成SSH密钥对(如果尚未存在)的命令如下:

```bash

ssh-keygen -t rsa -b 4096

```

该命令将生成两个文件:`id_rsa`(私钥)和`id_rsa.pub`(公钥)。公钥可以安全地分发给需要访问的服务器,而私钥则需要保密存储。

在`sshd_config`中启用密钥认证的设置:

```bash

PubkeyAuthentication yes

```

### 2.2.2 访问控制与防火墙联动

访问控制是提高sshd服务安全性的关键手段之一。可以使用`AllowUsers`和`DenyUsers`指令来控制用户对服务器的访问权限。

防火墙设置也是保证服务安全的重要环节。以`firewalld`为例,可以设置规则来允许或拒绝SSH流量:

```bash

# 允许SSH访问

sudo firewall-cmd --permanent --zone=public --add-service=ssh

# 重新加载防火墙配置

sudo firewall-cmd --reload

```

## 2.3 sshd性能优化

### 2.3.1 连接限制与速率控制

为了防止恶意攻击和滥用资源,可以对sshd服务的连接进行限制。例如,可以设置每个用户的最大并发连接数和每小时的最大连接数:

```bash

MaxStartups 5:30:5

MaxSessions 2

```

此外,可以限制连接速率来防止暴力破解攻击:

```bash

# 限制每小时最大尝试次数为3次

LoginGraceTime 1h

```

### 2.3.2 日志管理和故障排查

sshd的日志记录了所有连接尝试,包括成功和失败的。这些日志文件对于排查连接问题和安全审计至关重要。sshd的日志通常存放在`/var/log/secure`或`/var/log/auth.log`。

在sshd配置中,可以设置日志级别来记录更详细的信息:

```bash

LogLevel INFO

```

当遇到故障时,首先检查日志文件是快速定位问题的关键步骤。

```bash

sudo tail -f /var/log/secure

```

以上步骤涵盖了sshd服务的安装、基本配置、安全设置和性能优化的关键方面。熟练掌握这些内容将有助于提高系统的安全性与稳定性。在下一章节中,我们将深入了解httpd服务的搭建与管理。

# 3. httpd服务的搭建与管理

## 3.1 httpd服务安装与基本配置

在本章节,我们将深入了解如何在Linux系统中搭建和管理httpd服务。httpd是Apache HTTP服务器的简称,广泛用于提供Web服务。本节将首先介绍如何安装httpd服务,并设置基本配置,确保服务能够正常运行。

### 3.1.1 安装httpd服务

首先,确保您的Linux系统是最新的。然后,通过包管理器安装httpd。在基于Red Hat的系统中,使用以下命令:

```bash

sudo yum install httpd

```

在基于Debian的系统中,则使用:

```bash

sudo apt-get install apache2

```

安装完成后,启动httpd服务,并确保它在系统启动时自动运行:

```bash

sudo systemctl start httpd

sudo systemctl enable httpd

```

### 3.1.2 配置虚拟主机与目录权限

配置虚拟主机允许您在同一服务器上托管多个网站。编辑`httpd.conf`(或使用`/etc/httpd/sites-available/`目录中的配置文件):

```apache

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot "/var/www/html"

***

ErrorLog "logs/***-error_log"

CustomLog "logs/***-access_log" common

</VirtualHost>

```

配置完毕后,创建相应的目录和测试页面:

```bash

mkdir -p /var/www/html/***

echo "Hello, Apache!" > /var/www/html/***/index.html

```

更改目录权限以允许Web服务器访问:

```bash

chown -R apache:apache /var/www/html

chmod -R 755 /var/www/html

```

重启httpd服务以应用更改:

```bash

sudo systemctl restart httpd

```

现在,当您访问`***`时,应该看到显示"Hello, Apache!"的消息。

## 3.2 httpd高级功能配置

随着Web服务的扩展,您可能需要高级配置,以确保网站的安全和功能完善。

### 3.2.1 SSL/TLS安全通信配置

为了启用SSL/TLS支持,需要生成一个证书。对于测试目的,可以使用自签名证书:

```bash

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/httpd/ssl/apache.key -out /etc/httpd/ssl/apache.crt

```

接下来,修改`httpd.conf`文件以配置SSL:

```apache

<Vir

```

0

0