【Win32serviceutil的安全策略】:服务程序的权限管理和安全防护

发布时间: 2024-10-15 08:16:11 阅读量: 24 订阅数: 31

win2003 服务器安全设置教程(权限与本地策略)

# 1. Win32serviceutil概述

在本章中,我们将介绍Win32serviceutil的背景知识和基本概念,为后续章节的深入讨论奠定基础。Win32serviceutil是Windows平台下用于创建和管理服务程序的一个工具,它提供了一种通过脚本语言进行服务程序控制的方式,使得服务程序的安装、配置、启动和监控变得更加灵活和强大。

## 什么是Win32serviceutil?

Win32serviceutil是Python for Windows extensions的一部分,它基于pywin32项目,允许开发者通过Python脚本创建和管理Windows服务。这个工具使得开发者能够以编程的方式控制服务的生命周期,包括安装、启动、停止、删除等操作。

## Win32serviceutil的基本功能

Win32serviceutil的核心功能包括:

- **安装服务**:允许用户通过脚本安装服务程序。

- **启动和停止服务**:通过脚本控制服务的启动和停止状态。

- **配置服务属性**:设置服务的描述、显示名称、启动类型等属性。

- **服务事件处理**:监听和响应服务的状态变化事件。

Win32serviceutil通过提供一个命令行界面(CLI),使得管理员和开发者能够方便地在命令行下执行上述操作,同时也支持通过编写Python脚本来自动化这些任务。这为Windows服务的自动化部署和远程管理提供了极大的便利。

通过本章的介绍,我们了解了Win32serviceutil的基本概念和功能。在后续章节中,我们将深入探讨服务程序的权限管理、安全防护、高级应用以及安全审计等方面,帮助读者全面掌握Win32serviceutil在服务程序管理中的应用。

# 2. 服务程序的权限管理

## 2.1 权限管理的基本概念

### 2.1.1 用户和权限的定义

在操作系统中,用户是指能够执行操作系统的任务并且能够被操作系统识别的个体。每个用户拥有唯一的用户标识(UID),操作系统通过UID来区分不同的用户。权限则是指用户对系统资源(如文件、目录、服务等)进行操作的能力。

权限通常分为两大类:基本权限和高级权限。基本权限定义了用户对于资源的基本操作,如读取、写入、执行等。高级权限则涉及到更复杂的管理任务,如用户管理、审计等。在Windows系统中,权限管理是通过访问控制列表(ACL)来实现的,其中定义了哪些用户或者用户组拥有对特定资源的哪些权限。

### 2.1.2 权限管理的重要性

权限管理在保护系统安全和数据完整性方面起着至关重要的作用。如果没有有效的权限管理,系统资源可能被未授权的用户访问或修改,导致数据丢失、系统被恶意攻击或者系统功能被破坏。

在服务程序的上下文中,权限管理确保服务只能执行其预定的任务,而不能进行其他潜在危险的操作。例如,一个数据库服务不需要有权限修改系统日志文件。通过限制服务程序的权限,系统管理员可以降低服务被利用的风险,提高系统的整体安全性。

## 2.2 Windows服务程序的权限设置

### 2.2.1 服务登录账户的权限设置

在Windows中,服务可以配置为使用特定的用户账户来登录和运行。这个账户被称为服务登录账户。服务登录账户的选择对于服务的权限至关重要,因为它决定了服务可以访问的系统资源和执行的操作。

默认情况下,服务使用的是“Local System”账户。这个账户拥有对本机上几乎所有资源的完全控制权限,但在网络资源访问方面受到限制。服务也可以配置为使用“Local Service”或“Network Service”账户,这些账户的权限比“Local System”账户低,更适合那些不需要高级权限的服务。

### 2.2.2 服务权限的分配和控制

当服务程序运行时,它可能会尝试访问系统资源,如文件、注册表、网络等。为了确保服务只能访问其所需的资源,系统管理员需要仔细配置服务的权限。

这通常涉及到配置服务程序的ACL,以确保服务只能对其需要操作的资源执行必要的操作。例如,一个文件服务可能需要读取和写入特定目录的权限,而不需要对整个文件系统有完全控制权限。

为了实现这一点,可以使用`icacls`或`SetACL`这样的工具来修改文件和目录的权限。下面是一个使用`SetACL`修改文件权限的示例:

```powershell

SetACL -on "C:\path\to\directory" -ot reg -actn ace -ace n:"DOMAIN\User account";r-w-d

```

在这个例子中,我们为名为`DOMAIN\User account`的用户账户赋予了`C:\path\to\directory`目录的读取、写入和删除(r-w-d)权限。参数说明如下:

- `-on`:指定目标对象。

- `-ot`:指定目标类型,这里是注册表(reg)。

- `-actn`:指定动作,这里是`ace`(访问控制条目)。

- `-ace`:定义访问控制条目的具体参数。

## 2.3 权限管理的实践案例

### 2.3.1 创建服务实例的权限分析

当我们创建一个新的Windows服务时,需要确定服务登录账户和相应的权限。这个过程通常涉及到评估服务的功能需求和安全要求,以及确定服务需要访问哪些资源。

例如,如果一个服务需要访问数据库,那么它可能需要一个具有数据库访问权限的用户账户。此外,服务可能需要读取或写入某些文件或目录,这意味着这些资源的权限也需要进行相应的配置。

### 2.3.2 权限调整的步骤和注意事项

在创建服务之后,可能需要进行权限的调整以确保服务只能访问其需要的资源。这个过程包括但不限于:

1. 确定服务运行所需的最小权限。

2. 为服务登录账户分配适当的权限。

3. 使用工具如`icacls`或`SetACL`修改资源的访问控制列表。

4. 测试服务以确保其正常运行,同时不会访问未授权的资源。

在这个过程中,需要注意以下几点:

- **最小权限原则**:服务应该只有执行其任务所必需的最低权限,以减少潜在的安全风险。

- **审计和监控**:定期审计服务的权限设置,确保没有未授权的权限修改发生。

- **变更管理**:任何权限的变更都应该遵循变更管理流程,确保变更被记录和审核。

在本章节中,我们介绍了Windows服务程序权限管理的基本概念、Windows服务程序的权限设置以及权限管理的实践案例。通过对这些内容的介绍,我们希望能够帮助读者理解权限管理的重要性,并掌握基本的权限设置和调整技巧。在下一章节中,我们将深入探讨Windows服务的安全防护策略。

# 3. 服务程序的安全防护

## 3.1 安全防护的基本理论

在本章节中,我们将探讨服务程序安全防护的基本理论,包括安全防护的目的和手段,以及安全防护的层次结构。

### 3.1.1 安全防护的目的和手段

服务程序的安全防护旨在确保服务的正常运行,防止未授权的访问和操作,以及抵御恶意攻击。为了实现这些目的,我们可以采取多种手段,包括但不限于:

- **身份验证**:确保只有授权用户能够访问服务。

- **授权**:定义用户或用户组对服务资源的访问权限。

- **加密**:通过加密敏感数据来保护数据的机密性和完整性。

- **审计**:记录和监控服务活动,以便在发生安全事件时进行分析。

- **入侵检测和预防**:监控潜在的恶意活动并采取措施阻止它们。

### 3.1.2 安全防护的层次结构

安全防护是一个多层次的结构,通常可以分为以下几个层次:

1. **物理层**:保护服务运行的物理设备,如服务器的物理安全。

2. **网络层**:保护服务的网络通信,防止网络攻击和监听。

3. **系统层**:确保操作系统级别的安全,包括权限管理、防火墙设置等。

4. **应用层**:保护服务程序本身的安全,包括代码的安全审计和漏洞修复。

5. **数据层**:保护服务处理和存储的数据,确保数据的机密性和完整性。

## 3.2 Windows服务的安全策略

### 3.2.1 默认安全策略的分析

Windows服务的默认安全策略通常包括以下方面:

- **服务账户权限**:服务通常使用LocalSystem、LocalService或NetworkService账户运行,这些账户拥有不同的权限级别。

- **访问控制列表(ACL)**:服务相关的文件和注册表项都有相应的ACL来控制访问权限。

- **系统策略**:可以通过组策略来配置服务相关的安全设置。

### 3.2.2 定制服务的安全策略

定制服务的安全策略涉及到对服务账户、访问控制和系统策略的具体配置。以下是一些关键步骤:

1. **选择合适的账户**:根据服务的需求选择LocalSystem、LocalService或NetworkService账户,或者创建特定的用户账户。

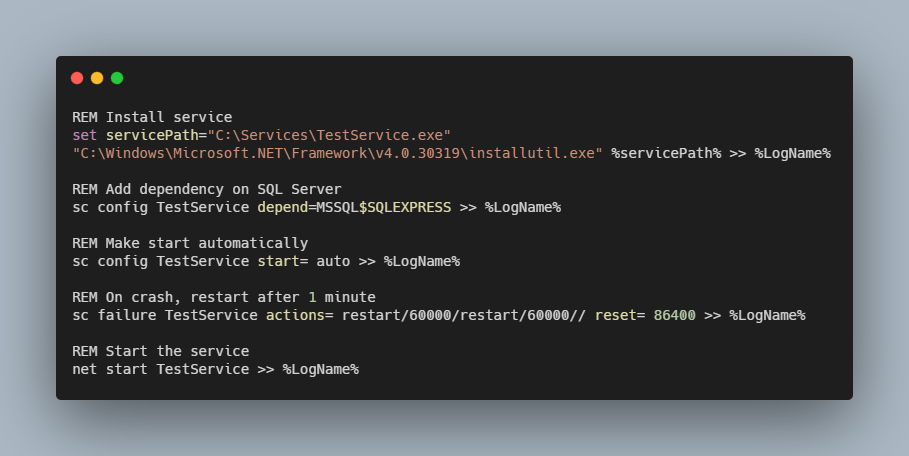

2. **配置服务权限**:使用`sc`命令或其他工具来配置服务权限,确保只有必要的用户或用户组可以启动、停止或配置服务。

3. **设置ACL**:使用`icacls`或`SetACL`工具来配置文件和注册表项的访问权限。

4. **应用系统策略**:通过组策略编辑器(GPEDIT.MSC)或Windows PowerShell来应用系统级的安全策略。

## 3.3 安全防护的实践应用

### 3.3.1 安全策略的配置和测试

配置安全策略后,需要进行测试以确保策略的有效性。以下是测试步骤:

1. **模拟攻击**:使用安全测试工具模拟攻击,如Metasploit或Nmap。

2. **监控日志**:监控安全事件日志,如Windows事件查看器(Event Viewer)。

3. **审计权限**:使用审计工具检查权限配置是否正确。

### 3.3.2 安全事件的监控和响应

安全事件的监控和响应是安全防护的重要组成部分。以下是关键步骤:

1. **设置事件日志**:确保安全事件日志的大小和保留策略设置得当。

2. **实时监控**:使用SIEM(Security Information and Event Management)工具实时监控事件。

3. **响应计划**:制定并测试安全事件响应计划,确保在事件发生时能够迅速采取行动。

在本章节中,我们介绍了服务程序安全防护的基本理论、Windows服务的安全策略,以及安全防护的实践应用。通过这些内容,我们可以为服务程序建立起一套全面的安全防护体系,确保服务的安全稳定运行。接下来,我们将进入Win32serviceutil的高级应用章节,探讨更深入的安全管理和安全审计技术。

# 4. Win32serviceutil的高级应用

Win32serviceutil是一个强大的工具,用于管理和配置Windows服务。在这一章节中,我们将深入探讨Win32serviceutil的高级应用,包括高级权限管理技术、安全策略的深入定制以及高级安全防护案例。通过本章节的介绍,我们将了解如何利用Win32serviceutil提升服务程序的安全性和管理效率。

## 4.1 高级权限管理技术

### 4.1.1 权限继承和传递

在Windows系统中,权限的继承和传递是安全管理的重要组成部分。权限继承允许子对象继承其父对象的权限设置。例如,在服务程序中,如果我们希望新创建的服务实例继承其父服务的权限,我们需要正确配置权限继承。

#### 代码示例:配置服务权限继

0

0