【密钥管理之道】:掌握高效管理密码机密钥的7大技巧

发布时间: 2024-12-13 22:34:06 阅读量: 5 订阅数: 9

ISO密钥管理:《ISO/IEC 11770-3中文版》

参考资源链接:[卫士通SJJ1862-G服务器密码机用户手册详解](https://wenku.csdn.net/doc/3npy1f36cy?spm=1055.2635.3001.10343)

# 1. 密钥管理的基本概念和重要性

## 密钥管理简介

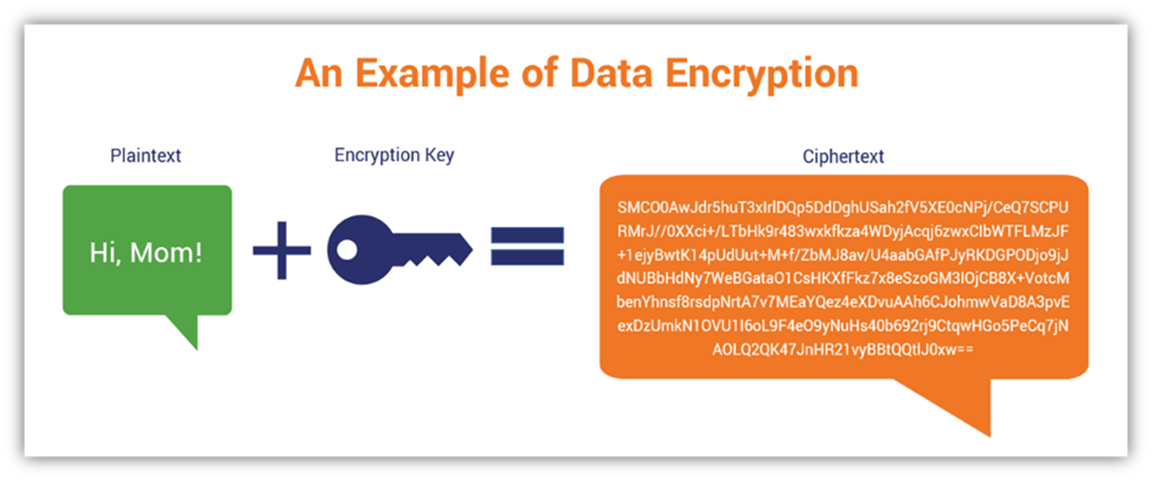

密钥管理是信息安全领域的一个核心组成部分,它涉及到密钥的生成、存储、分发、更新、撤销和销毁等全过程。密钥不仅是加密技术中的关键要素,更是保障数据安全的基础。

## 密钥管理的重要性

有效的密钥管理能够维护系统的安全性,防止数据泄露和未授权访问。它确保了加密技术的有效性,帮助组织满足合规性要求,并在很大程度上减少了安全隐患。

## 密钥管理与密码学

在密码学中,密钥管理是实现数据保护的必要条件。它帮助确定谁可以访问敏感信息,何时和如何进行访问,以及访问权限的持续时间。因此,了解并实施良好的密钥管理实践对于任何依赖加密技术的系统都是至关重要的。

# 2. 密钥生成与分配的最佳实践

## 2.1 密钥的种类与生成技术

### 2.1.1 对称密钥与非对称密钥的区别和用途

对称密钥加密技术(Symmetric Key Encryption)和非对称密钥加密技术(Asymmetric Key Encryption)是数据加密领域最为常用的两种加密体系。理解它们之间的区别和用途,对于实施有效的密钥管理策略至关重要。

**对称密钥加密**的突出特点是使用相同的密钥进行数据的加密和解密。这使得它在处理速度上具有优势,尤其适合于大量数据的加密任务。然而,对称密钥的分发和管理是一个难题,因为它需要安全地在通信双方之间共享密钥。常见算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。

**非对称密钥加密**使用一对密钥,通常被称为公钥和私钥。公钥可以公开,用于加密信息;私钥必须保密,用于解密信息。RSA和ECC(椭圆曲线加密)是两个最著名的非对称加密算法。非对称加密技术解决了密钥分发的问题,但其计算成本高于对称加密。

### 2.1.2 随机数生成器在密钥生成中的作用

随机数生成器在密钥生成过程中扮演着关键角色。一个高质量的随机数生成器(RNG)能够生成不可预测的密钥,这在安全性上是至关重要的。在密钥生成过程中,随机数生成器用于创建初始密钥材料,然后该材料通过一定的加密算法转换成密钥。

在选择随机数生成器时,区分真随机数生成器(TRNG)和伪随机数生成器(PRNG)是非常重要的。TRNG通过物理过程产生随机性,而PRNG则使用算法生成看起来随机的数字序列。对于密钥生成而言,推荐使用TRNG,因为它们不受算法局限性的影响,产生的随机数质量更高。

### 代码块1:使用Python生成随机数

```python

import os

# 使用os.urandom生成高质量的随机数

def generate_key(size):

return os.urandom(size)

# 生成一个256位的密钥

key = generate_key(256 // 8)

print(f"Generated Key: {key.hex()}")

```

在这个Python代码块中,`os.urandom()`函数用于生成一个高质量的随机数,该数随后被用来作为密钥的原始材料。函数`generate_key`接受一个参数`size`,表示生成的随机数的字节数,这里以256位为例。`key.hex()`将生成的随机数以十六进制形式输出,便于查看和使用。

## 2.2 密钥分配机制

### 2.2.1 安全密钥分配的方法论

安全地分配密钥是确保通信安全的基础。在安全密钥分配的方法论中,最为著名的方案是Diffie-Hellman密钥交换协议。这个协议允许双方在没有事先共享密钥的情况下,通过不安全的通道协商出一个共享的密钥。Diffie-Hellman方法的安全性建立在离散对数问题的计算难度上。

另一个重要协议是Kerberos,它是一种认证协议,使用了密钥分配中心(KDC)来安全地分发会话密钥。在Kerberos系统中,用户首先向KDC证明自己的身份,然后KDC为用户和服务器生成一个临时的会话密钥。

### 2.2.2 密钥协商协议分析

密钥协商协议是双方或多方之间建立共享密钥的过程。这个过程通常涉及一系列的交互,确保密钥是随机生成的,并且在传输过程中不会被第三方获取。我们讨论的Diffie-Hellman协议是这种类型的一个经典例子。

Diffie-Hellman协议的步骤如下:

1. 双方约定一个大素数`p`和一个基数`g`(两者可以公开)。

2. 参与方A和B分别生成自己的私钥`a`和`b`,然后计算公钥`A = g^a mod p`和`B = g^b mod p`。

3. A和B交换各自的公钥,并使用对方的公钥和自己的私钥计算共享密钥`s = B^a mod p`和`s = A^b mod p`。由于数学特性,两方计算出的`s`应当是相同的。

Diffie-Hellman的安全性在于,尽管交换的公钥可以被第三方截获,但是没有私钥的话,第三方无法计算出正确的共享密钥。

### 2.2.3 密钥生命周期管理策略

密钥生命周期管理是指在密钥的整个使用周期内,从生成、存储、使用、轮换到最终销毁的全过程管理。有效的生命周期管理策略可以极大地降低密钥泄露的风险。

密钥生命周期管理包括以下阶段:

1. 密钥生成:生成随机、唯一的密钥。

2. 密钥激活:密钥生成后,需要被激活以供使用。

3. 密钥使用:在授权的通信或加密操作中使用密钥。

4. 密钥轮换:定期更换密钥以减少被破解的风险。

5. 密钥撤销:当密钥不再需要或被怀疑泄露时,撤销密钥。

6. 密钥销毁:确保密钥材料不再可用。

密钥的生命周期管理需要配合严格的访问控制和日志审计。通过记录密钥的使用情况,可以确保在发生安全事件时,能够追溯并采取必要的措施。

### 表格1:密钥生命周期各阶段的管理策略

| 阶段 | 管理策略与措施 |

|----------------|------------------------------------------------|

| 密钥生成 | 使用安全的随机数生成器;记录生成日志。 |

| 密钥激活 | 确保密钥传输安全;更新系统配置。 |

| 密钥使用 | 审核和监控密钥使用情况;执行权限访问控制。 |

| 密钥轮换 | 实施自动化密钥更新流程;备份旧密钥。 |

| 密钥撤销 | 立即停止使用密钥;通知所有授权方。 |

| 密钥销毁 | 使用安全方法销毁密钥;确保密钥材料不可恢复。 |

通过以上表格,可以清晰地了解密钥

0

0