PHP连接MySQL数据库安全指南:防止SQL注入和数据泄露,守护数据库安全

发布时间: 2024-07-28 21:18:47 阅读量: 33 订阅数: 38

# 1. PHP与MySQL数据库连接概述**

PHP是一种广泛使用的服务器端脚本语言,而MySQL是一种流行的关系型数据库管理系统(RDBMS)。连接PHP和MySQL数据库对于Web开发至关重要,因为它允许PHP应用程序访问、操作和管理MySQL中的数据。

要建立PHP与MySQL数据库的连接,可以使用`mysqli`扩展或`PDO`(PHP数据对象)扩展。`mysqli`扩展是MySQL的原生扩展,提供了一组面向对象的函数,而`PDO`扩展是一个通用数据库抽象层,允许使用统一的接口连接到不同的数据库系统。

连接到MySQL数据库涉及以下步骤:

- 创建一个MySQL数据库连接,指定主机、用户名、密码和数据库名称。

- 准备要执行的SQL查询。

- 执行查询并处理结果。

- 关闭数据库连接以释放资源。

# 2. SQL注入攻击原理与防范措施

### 2.1 SQL注入攻击的类型和危害

SQL注入攻击是一种通过在用户输入中注入恶意SQL语句来操纵数据库的行为的攻击。攻击者可以利用这些注入的语句来窃取数据、修改数据或执行未经授权的操作。

SQL注入攻击主要有以下几种类型:

- **UNION注入:**将恶意SQL语句附加到现有查询的末尾,以检索其他数据。

- **盲注:**攻击者通过观察数据库的响应(例如,页面加载时间或错误消息)来推断查询结果,而无需直接访问数据。

- **时序注入:**利用数据库查询中的延迟来获取有关数据库结构或数据的敏感信息。

- **堆叠注入:**在同一请求中多次执行恶意SQL语句,以绕过安全措施。

SQL注入攻击的危害包括:

- 数据泄露:攻击者可以窃取敏感数据,例如客户信息、财务记录或医疗数据。

- 数据修改:攻击者可以修改数据库中的数据,导致错误或欺诈。

- 未经授权的操作:攻击者可以执行未经授权的操作,例如创建新用户或删除数据。

### 2.2 预防SQL注入攻击的最佳实践

为了防止SQL注入攻击,有以下几种最佳实践:

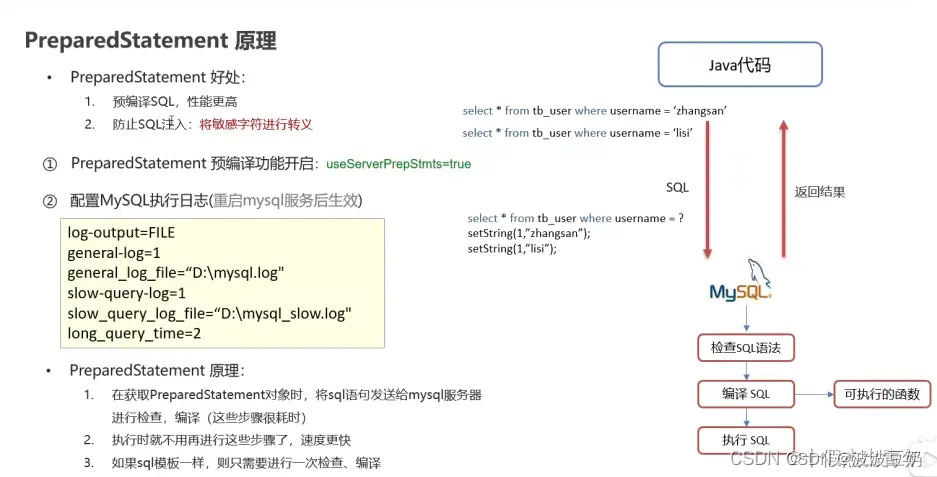

#### 2.2.1 使用参数化查询

参数化查询使用占位符(例如问号)来表示用户输入。当查询执行时,数据库引擎将用户输入作为参数值而不是SQL语句的一部分。这可以防止攻击者注入恶意代码。

**示例代码:**

```php

$stmt = $mysqli->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

**逻辑分析:**

* `$stmt->prepare()` 准备查询并返回一个语句对象。

* `$stmt->bind_param()` 将 `$username` 绑定到占位符 `?`。

* `$stmt->execute()` 执行查询。

#### 2.2.2 转义用户输入

转义用户输入涉及将特殊字符(例如单引号和双引号)替换为转义序列,从而防止它们被解释为SQL语句的一部分。

**示例代码:**

```php

$username = mysqli_real_escape_string($mysqli, $username);

```

**逻辑分析:**

* `mysqli_real_escape_string()` 将 `$username` 中的特殊字符转义为转义序列。

#### 2.2.3 验证用户输入

验证用户输入可以确保它符合预期的格式和范围。这可以帮助防止攻击者注入恶意代码。

**示例代码:**

```php

if (empty($username) || !preg_match("/^[a-zA-Z0-9_]+$/", $username)) {

throw new Exception("Invalid

```

0

0