【端口监控与管理的最佳实践】:83640端口深入探讨

发布时间: 2024-12-15 20:05:20 阅读量: 15 订阅数: 15

企业主机端口与服务监控及基线管理技术分析

参考资源链接:[DP83640: IEEE 1588 时间同步 PHY 芯片详解](https://wenku.csdn.net/doc/4xt9a6d6es?spm=1055.2635.3001.10343)

# 1. 端口监控与管理概述

端口监控与管理是确保网络健康运行和维护网络安全的关键组成部分。在网络通信中,端口扮演着应用程序接口的角色,为不同服务提供访问路径。然而,不恰当的端口配置可能导致严重的安全漏洞,让网络面临外部攻击和内部滥用的风险。因此,对端口进行有效的监控和管理,不仅可以防止未经授权的访问,还可以协助网络管理员及时发现并解决问题,保障系统和数据的安全。本章节将简要介绍端口监控与管理的基本概念、目的和作用,为读者提供一个关于后续章节内容的概览。

# 2. 端口监控的基本理论与技术

### 2.1 端口监控的概念与重要性

端口监控是网络安全管理的重要组成部分,它涉及对网络上各种端口使用状态的持续观察和分析。通过监控端口的活动,管理员可以及时发现异常行为,预防潜在的安全威胁。

#### 2.1.1 了解端口监控的定义和目的

端口监控的定义就是利用软件工具或手工方法对网络设备上开放的端口进行持续检查,监视端口的通信活动。监控的目的主要是为了检测和防御以下几类风险:

1. 未授权访问:非法用户企图通过开放端口访问网络资源。

2. 网络攻击:扫描、渗透测试,或是特定的攻击如DoS/DDoS攻击。

3. 数据泄露:敏感数据通过未经保护的端口非法流出。

#### 2.1.2 端口监控在网络安全中的作用

端口监控在网络安全中起到以下关键作用:

- 实时检测:监控工具可以实时检测端口的开放情况和数据传输,及时发现异常。

- 防范攻击:通过监控能够阻止非法入侵和减少网络攻击的影响。

- 审计跟踪:为安全事件提供审计跟踪的能力,帮助事后分析和取证。

### 2.2 端口监控的方法与工具

#### 2.2.1 常用端口监控工具介绍

端口监控工具种类繁多,不同的工具适用于不同的场景。以下是一些常用端口监控工具:

- **Nmap**:一个强大的开源扫描工具,用于发现网络上的设备和开放端口。

- **Wireshark**:网络协议分析工具,能够捕获和分析网络流量,包括端口活动。

- **SolarWinds Network Topology Mapper**:提供网络和系统之间的连接图,包括端口信息。

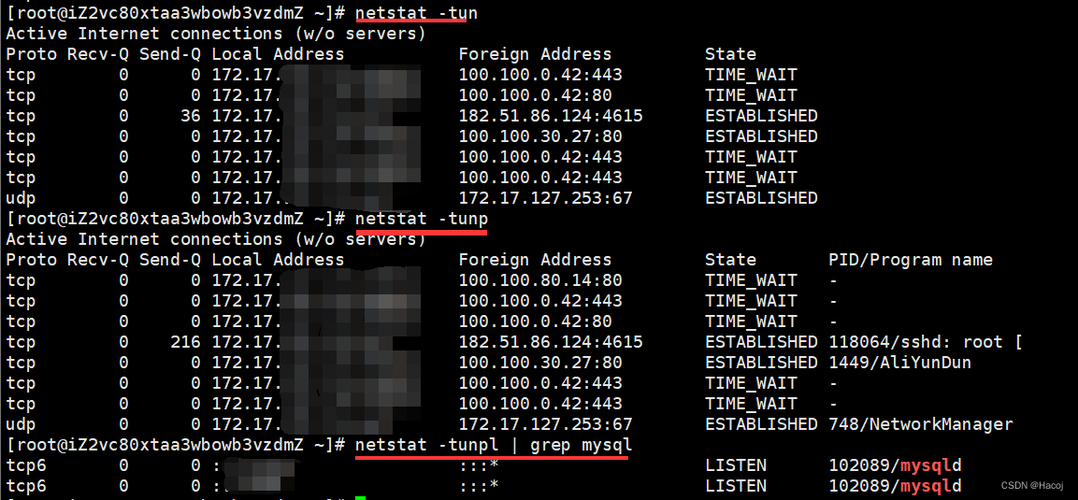

#### 2.2.2 如何使用命令行工具进行端口监控

以Nmap为例,基本的端口扫描命令如下:

```bash

nmap -sV -O 192.168.1.1

```

此命令会扫描IP地址为192.168.1.1的主机上的开放端口,并尝试识别运行的服务版本。

**参数说明**:

- `-sV`:启用服务版本探测。

- `-O`:启用操作系统探测。

#### 2.2.3 图形界面工具的端口监控功能

图形界面工具通常更加直观易用,例如SolarWinds Network Topology Mapper工具,可以直观地展示网络结构和端口状态。

- **操作步骤**:

1. 打开软件并选择要监控的网络范围。

2. 启动扫描并等待结果。

3. 分析生成的网络拓扑图和端口信息。

### 2.3 端口状态分析与报告

#### 2.3.1 分析端口状态的方法

分析端口状态通常包括以下步骤:

1. **识别开放端口**:检查哪些端口是开放的。

2. **识别监听进程**:确定每个开放端口对应的监听进程和服务。

3. **检查外部连接**:监控外部设备是否在连接这些端口,以及连接的频率和时长。

#### 2.3.2 创建端口监控报告

创建端口监控报告可以手动或使用自动化工具完成。例如,可以使用命令行工具生成报告:

```bash

nmap -oN port_scan_report.txt 192.168.1.1

```

**参数说明**:

- `-oN`:指定输出文件名。

报告将详细列出IP地址上所有开放、关闭或被过滤的端口,以及对应的协议和可能的服务。

【表格展示】如下是一个简化的端口监控报告表格示例:

| 端口号 | 状态 | 协议 | 服务 |

|--------|-------|------|--------|

| 21 | 开放 | TCP | FTP |

| 22 | 开放 | TCP | SSH |

| 80 | 开放 | TCP | HTTP |

| 443 | 关闭 | TCP | HTTPS |

这个表格可以扩展到包含更多的列,如连接数、安全漏洞评估结果等。

通过本章节的介绍,我们了解了端口监控的基本理论与技术,明确了端口监控的重要性,并介绍了几种常用的监控工具。在下一章节中,我们将进一步探讨端口管理的策略与实践,以及如何设计有效的端口管理策略。

# 3. 端口管理的策略与实践

在当今高度互联的网络环境中,端口管理是确保网络安全的重要环节。它不仅涉及对开放端口的监控,还包括对这些端口的配置、防护,以及制定有效的管理策略。本章将深入探讨端口的分类与管理策略,端口安全配置与防护的方法,以及端口管理的自动化工具,旨在为读者提供全面的端口管理知识框架。

## 3.1 端口的分类与管理策略

### 3.1.1 常见端口的分类和用途

端口是网络通信中服务与客户端进行交互的通道。端口根据其功能和用途被分为不同的类别。比如,众所周知的TCP/UDP端口范围是0到65535。其中,1024以下的端口通常被称为“知名端口”或“保留端口”,它们被用于重要的网络服务和应用程序,如HTTP服务通常使用80端口,HTTPS服务使用443端口。1024到49151的端口被称作“注册端口”,用于特定的应用程序。49152到65535的端口是动态或私有端口,可以被任何应用程序使用。

了解端口分类对于设计管理策略至关重要。例如,我们可以对保留端口和注册端口实施更严格的访问控制,而对动态端口进行适当监控以确保没有未经授权的服务在使用这些端口。

### 3.1.2 设计端口管理策略

设计有效的端口管理策略需要考虑多个方面,包括端口使用的业务需求、安全威胁、合规性要求以及维护的简便性。一个好的端口管理策略应该明确哪些端口是必要的,哪些是不必要的,以及如何对

0

0