【Activity_Hijack防护工具箱】:一文了解最新检测与防御工具

发布时间: 2024-12-27 02:11:20 阅读量: 4 订阅数: 6

Activity_Hijack.apk

# 摘要

Activity Hijacking是一种严重威胁移动应用安全的行为,它允许攻击者接管应用程序的正常操作流程。本文首先探讨了Activity Hijacking的原理及其对应用安全和用户体验的影响。随后,文章详细介绍了防护的基础知识,包括识别攻击的手段和基础防护措施的实施,并强调了更新和打补丁的重要性。进一步地,本文探讨了高级防护技术,如行为监控、异常检测、沙箱防护以及应用层加密与签名机制。通过实战案例分析,本文展示了防护工具的有效应用,并讨论了监控与日志管理的最佳实践。最后,文章展望了未来防护工具的发展趋势,包括人工智能、集成化与自动化防护系统,以及云安全与分布式防护策略的应用前景。文章总结了防护的关键点,并提出了面对新兴威胁的建议与对策,旨在为开发人员、安全专家和用户提供有效的防护策略。

# 关键字

Activity Hijacking;防护基础;高级防护技术;行为监控;沙箱技术;加密签名;云安全;AI应用前景

参考资源链接:[APP劫持检测工具HijackActivity使用与安全防御指南](https://wenku.csdn.net/doc/134392oghi?spm=1055.2635.3001.10343)

# 1. Activity Hijacking的原理与影响

## 1.1 Activity Hijacking的定义

Activity Hijacking(活动劫持)是一种常见的安全威胁,特别是在移动应用领域。它指的是攻击者通过各种手段劫持用户正常的活动流程,使应用程序执行非法操作。这种攻击可能发生在用户与应用程序交互的任何一个阶段。

## 1.2 Activity Hijacking的实现方式

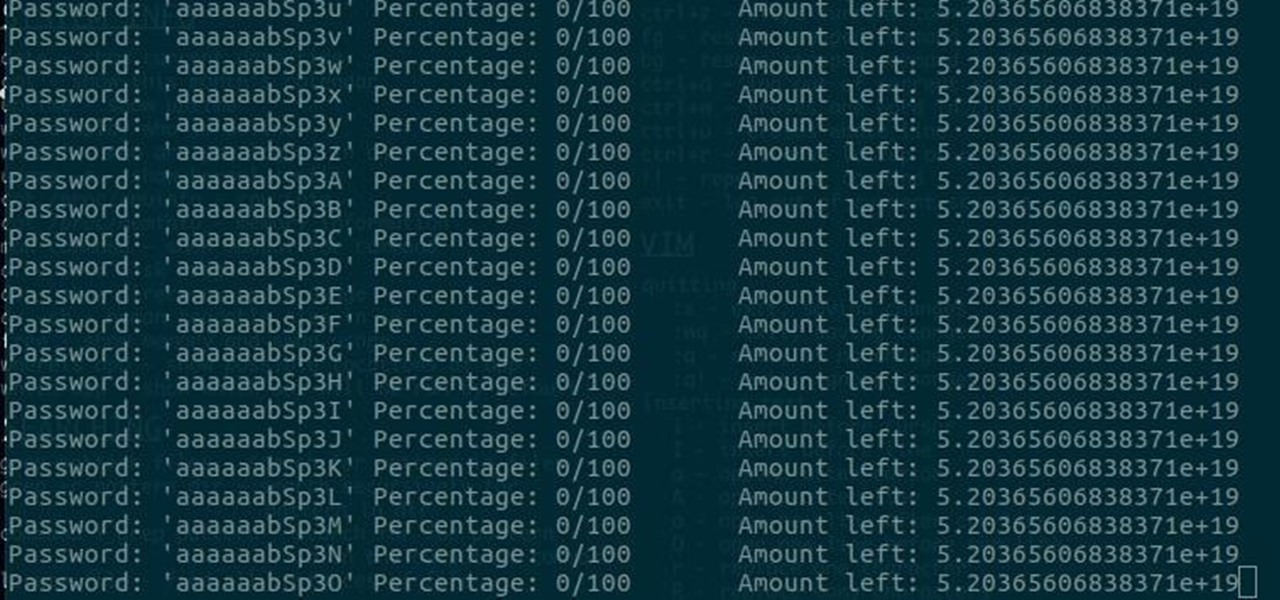

通常情况下,攻击者通过注入恶意代码、利用应用程序的安全漏洞或通过钓鱼等手段获取用户的操作权限。例如,在用户登录一个看似合法的应用时,攻击者可以利用第三方库的漏洞来截取用户的用户名和密码。

## 1.3 Activity Hijacking的影响

活动劫持不仅对用户个人的信息安全构成威胁,而且可能会给企业带来巨大的经济损失和品牌信誉的损害。一旦应用程序被劫持,攻击者可能会获取敏感信息、发送恶意内容、破坏用户体验等。

## 1.4 Activity Hijacking的防御策略概览

要有效防御活动劫持,开发者和安全专家需要从多个层面综合施策。这包括但不限于:加强代码审查,确保第三方库的安全性;实施严格的权限管理和访问控制;增强应用的安全架构设计,比如采用沙箱隔离技术;以及实时监控应用的行为,及时发现并处理异常情况。后续章节将详细探讨这些策略的具体实施方法。

# 2. Activity Hijack防护基础

在当今移动应用生态系统中,Activity Hijacking已成为一种严重威胁,攻击者利用恶意软件控制应用程序执行恶意行为,损害用户利益。为了保障应用的安全性,开发者和安全专家需掌握防护基础,建立一道坚固的防线。

## 2.1 识别Activity Hijack的手段

### 2.1.1 分析潜在的风险源

Activity Hijacking可能来自多个风险源,包括但不限于:

- **第三方库和SDK**:很多应用使用第三方代码来扩展功能,但这些库中可能包含漏洞。

- **应用配置错误**:不正确的配置使应用容易受到攻击。

- **输入验证不足**:未能有效验证用户输入可能导致安全漏洞。

- **系统API滥用**:攻击者通过滥用系统API获取未授权的访问权限。

识别这些风险源需进行彻底的安全审计,同时利用各种静态和动态分析工具进行漏洞扫描,如使用Fortify、Checkmarx等。

### 2.1.2 检测恶意行为的策略

检测恶意Activity Hijack行为应采取以下策略:

- **异常检测系统**:部署入侵检测系统(IDS)或入侵防御系统(IPS)来监控异常行为。

- **行为分析工具**:利用应用行为分析工具,如Appthority或Appknox,定期检查应用行为是否符合预期。

- **威胁情报共享**:参与安全社区,共享和获取关于恶意活动的情报信息。

检测流程中,开发者和安全团队需密切关注应用程序中的异常行为模式,例如非预期的大量数据传输、频繁的后台活动等。

## 2.2 基础防护措施实施

### 2.2.1 权限管理与控制

应用权限管理是防止Activity Hijacking的关键。合理配置权限可以避免滥用:

```java

// 示例代码:Android权限声明

<uses-permission android:name="android.permission.CAMERA" />

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE" />

// 定义应用程序所需权限

```

确保应用程序只请求必要的权限,并且用户清楚权限的使用目的。对于敏感权限,应提供足够的说明并给予用户选择权。

### 2.2.2 输入验证和过滤机制

输入验证是防止注入攻击的基础,必须对所有输入数据进行验证,包括网络请求、用户输入等:

```java

// 示例代码:数据过滤逻辑

public boolean isValidData(String data) {

if (data == null || data.trim().isEmpty()) {

return false;

}

// 更多的验证逻辑

return true;

}

```

过滤机制应包括防止SQL注入、XSS攻击、代码注入等。例如,在服务器端对输入数据进行严格验证和清洗。

### 2.2.3 更新和打补丁的重要性

应用和系统库需保持最新,以修复已知的漏洞和安全问题:

- **自动化更新机制**:确保应用程序可以自动下载并安装最新的安全补丁。

- **用户教育**:向用户说明更新的重要性和益处,鼓励他们定期更新应用程序。

软件更新管理应作为常规安全操作的一部分,并确保更新过程的安全性,防止更新过程中的攻击。

## 2.3 防护工具的使用与维护

### 2.3.1 选择合适的防护工具

选择防护工具时,需考虑以下因素:

- **威胁检测能力**:工具是否能够有效检测新型和已知威胁。

- **误报率**:低误报率可以减少不必要的安全警报,提高安全团队效率。

- **兼容性**:工具需与现有基础设施兼容,并能够支持多种平台和设备。

例如,选择像Lookout Mobile Security这样综合性的安全解决方案,它能够提供防病毒、网络威胁检测和应用行为分析。

### 2.3.2 工具的配置和日常使用

一旦选择了合适的工具,正确的配置和使用就显得尤为重要:

- **配置策略**:制定和实施基于最小权限原则的策略。

- **定期检查**:定期检查安全日志和警报,确保工具运行正常。

- **用户培训**:教育用户和安全团队成员如何正确使用防护工具。

工具配置应结合应用程序和用户的行为模式进行定制,以便精确地检测潜在的恶意行为。

### 2.3.3 定期更新工具以应对新威胁

由于攻击手法不断演变,防护工具也需要定期更新以保持其效果:

- **定期审查**:定期审查和更新防护工具的安全策略。

- **升级计划**:制定明确的升级计划,确保及时部署新版本。

- **社区协作**:与安全社区保持紧密联系,分享威胁情报和防御策略。

通过积极的升级和维护,可以确保防护工具始终保持对最新威胁的防御能力。

# 3. Activity Hijack的高级防护技术

Activity Hijack问题在移动和桌面应用中不断演变,为了应对更复杂的攻击手段,开发者和安全专家必须采取更高级的防护技术。本章节深入探讨了高级防护技术,包括行为监控与异常检测、基于沙箱的防护技术以及应用层加密与签名机制。

## 3.1 行为监控与异常检测

### 3.1.1 行为分析的基本原理

为了有效防范Activity Hijack,首先需要理解攻击者可能采取的行为。通过监控应用程序的运行时行为,可以识别出异常模式,从而及时发

0

0