【安全防护指南】:Commons-HttpClient的安全考量

发布时间: 2024-09-26 03:29:09 阅读量: 90 订阅数: 36

commons-httpclient-3.1.jar

# 1. 理解Commons-HttpClient与网络安全

随着网络应用的普及,网络安全问题越来越受到重视,特别是在使用各种HTTP客户端库进行网络通信时。Apache Commons HttpClient作为一个流行的Java HTTP客户端库,在过去的几年中已经成为开发者进行网络请求的首选工具。然而,随着网络攻击手段的日益复杂,如何确保使用Commons-HttpClient时的网络安全就显得尤为重要。

首先,我们必须理解HttpClient的基本操作原理,包括它如何处理HTTP请求和响应,以及它的连接管理和重用机制。这为我们在接下来的章节中深入探讨其安全配置和缺陷打下了基础。

在网络安全方面,我们需要关注诸如SSL/TLS配置、超时设置和重试策略等关键安全参数。此外,对于跨站请求伪造(CSRF)和会话固定攻击等常见的安全风险,也需要有清晰的认识和防护措施。只有这样,我们才能在实践过程中更好地保护应用免受攻击,确保数据传输的安全性。

在下一章节中,我们将深入探讨Commons-HttpClient的内部机制,以及它可能存在的安全缺陷。这将帮助我们更全面地理解和运用这个工具,同时采取必要的措施来防范潜在的安全威胁。

# 2. Commons-HttpClient的内部机制与安全缺陷

在深入探讨Commons-HttpClient的内部机制之前,我们需要认识到,在任何网络交互中,安全问题总是需要被优先考虑的。Commons-HttpClient作为一个广泛使用的基础库,其内部实现机制及安全缺陷对于开发人员而言,是构建安全通信框架时不可忽视的要素。让我们从理解HttpClient如何工作开始。

## 2.1 HttpClient的工作原理

### 2.1.1 请求和响应处理流程

Commons-HttpClient通过创建一个HTTP客户端实例来发起请求,并通过配置HTTP连接管理器来处理响应。以下是请求和响应处理流程的一个简要概述:

1. 初始化HttpClient实例和相关配置,如连接超时、读取超时等。

2. 设置请求参数,比如请求头、请求体、URL等。

3. 通过HttpClient的execute方法或execute方法的变体来发送请求。

4. HttpClient内部将请求封装到一个HttpRequest对象,并创建一个HttpConnection对象来处理实际的网络通信。

5. 服务器响应被接收,并封装到HttpResponse对象中。

6. HttpClient从HttpResponse中读取响应头和响应体,并将这些数据提供给调用者。

7. 执行必要的清理操作,比如关闭连接或处理连接的重用。

这是一个非常简洁的流程,但在实践中可能会更复杂,需要考虑各种边缘情况和性能优化。

### 2.1.2 连接管理和重用机制

连接的管理与重用是HttpClient性能优化的关键部分。以下是一个对这一机制的深入解析:

1. **连接池管理**:HttpClient默认使用连接池来管理HTTP连接,这意味着当完成一次请求后,连接通常不会被立即关闭,而是会被放回池中以供重用,从而减少建立新连接的开销。

2. **连接重用策略**:连接管理器会根据HTTP规范和配置,决定何时关闭连接。这涉及到keep-alive和close指令的处理。

3. **并发控制**:连接池的并发限制是通过设置最大连接数和每个路由的最大连接数来实现的。这避免了对服务器造成不必要的负载。

```java

// 示例代码块,展示如何配置连接池参数

PoolingHttpClientConnectionManager pcm = new PoolingHttpClientConnectionManager();

pcm.setDefaultMaxPerRoute(50); // 每个路由的默认最大连接数

pcm.setMaxTotal(200); // 最大连接总数

```

以上代码块展示了如何通过`PoolingHttpClientConnectionManager`来配置连接池,该配置确保了连接能够得到有效的管理。

## 2.2 HttpClient的安全配置项

### 2.2.1 连接超时与重试策略

连接超时和重试策略在确保应用稳定运行的同时,也对安全性有着直接的影响。

- **连接超时**:这是客户端在抛出超时异常之前等待连接建立的时间。如果设置得过于宽松,可能会导致客户端暴露在拒绝服务(DoS)攻击的风险中,因为攻击者可以尝试耗尽连接池。

- **重试策略**:配置是否重试失败的请求,以及重试的次数。这在出现瞬时网络问题时是有用的,但是如果配置不当,可能会被恶意利用,导致攻击者实施有效的服务拒绝攻击。

```java

// 示例代码块,展示如何配置连接超时和重试策略

RequestConfig requestConfig = RequestConfig.custom()

.setConnectTimeout(2000) // 设置连接超时时间为2000毫秒

.setSocketTimeout(2000) // 设置数据传输超时时间为2000毫秒

.build();

HttpClient client = HttpClientBuilder.create()

.setDefaultRequestConfig(requestConfig)

.build();

```

这段代码展示了如何通过`RequestConfig`定制连接超时和数据传输超时时间。

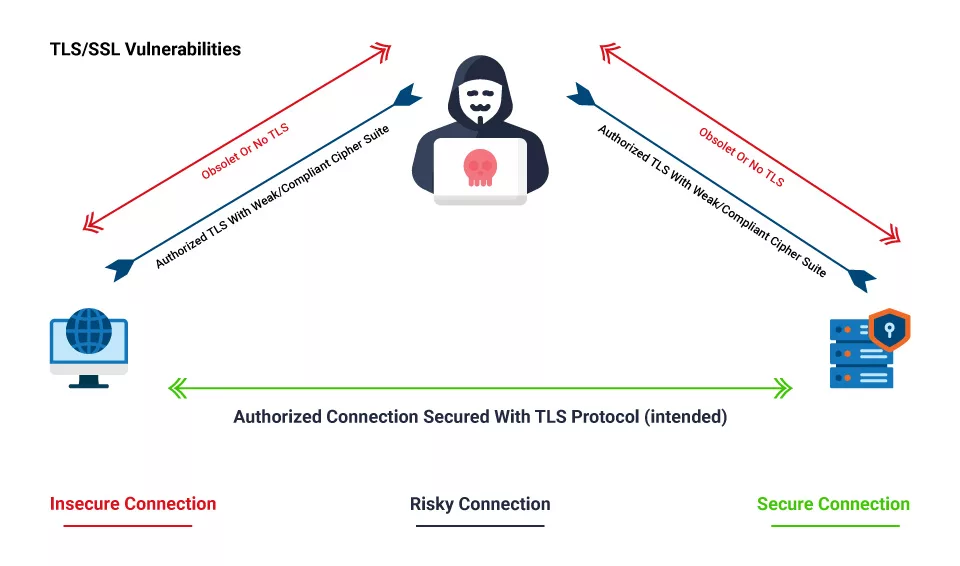

### 2.2.2 SSL/TLS的配置与安全漏洞

由于SSL/TLS是保护HTTP通信安全的关键技术,因此配置不当可能导致严重的安全漏洞。

- **SSL/TLS协议版本**:较早版本的SSL和TLS协议存在已知的安全漏洞,必须禁用这些版本,如SSLv3和TLSv1.0。

- **证书验证**:必须对服务器证书进行严格验证,防止中间人攻击。

- **加密套件**:应选择强加密套件来加强通信的安全性。

```java

// 示例代码块,展示如何配置SSLContext

SSLContext sslContext = SSLContexts.custom()

.useProtocol(SSLProtocol.TLS)

.loadTrustMaterial(null, new TrustSelfSignedStrategy())

.build();

SSLConnectionSocketFactory sslsf = new SSLConnectionSocketFactory(

sslContext,

new String[] {"TLSv1.2"},

null,

SSLConnectionSocketFactory.getDefaultHostnameVerifier()

);

HttpClientBuilder.create()

.setSSLSocketFactory(sslsf)

.build();

```

上面的代码块展示了如何构建一个支持特定TLS版本的`SSLContext`,并使用它创建一个HttpClient实例。

## 2.3 常见的安全风险分析

### 2.3.1 跨站请求伪造(CSRF)

CSRF攻击是指攻击者诱使用户执行非本意的操作,而这些操作往往要求用户已经登录过某个系统。在Commons-HttpClient的使用中,需要通过以下措施防止CSRF攻击:

- 使用表单令牌(CSRF tokens)或其他方法来确保请求是由用户故意发起的。

- 对敏感操作使用验证码。

- 确保所有的表单提交都通过POST方法,而不是GET方法。

### 2.3.2 会话固定攻击

会话固定攻击发生在攻击者在用户登录前设置一个特定的会话标识,然后当用户登录后,会话标识不变,攻击者可以利用这个信息劫持用户的会话。Commons-HttpClient中防止会话固定攻击的措施包括:

- 在用户登录时总是创建新的会话标识。

- 限制会话标识的生命周期,例如通过设置一个合理的会话超时时间。

- 在用户登出时销毁会话标识。

通过以上针对Commons-HttpClient的内部机制和安全缺陷的分析,我们可以看到,只有深入理解HttpClient的工作原理和安全配置项,开发者才能有效地构建出既快速又安全的网络通信系统。在接下来的章节中,我们将探讨如何在实践中应用这些知识,以达到提升安全防护的目的。

# 3. 实践中的安全防护策略

网络安全并不仅仅是一个理论问题,它需要在实际应用中加以体现。在本章节中,我们将深入探讨在使用Commons-HttpClient时如何具体实施安全防护策略。

## 3.1 安全的网络参数设置

配置HttpClient的安全性是实现安全通信的第一步。这涉及到两个关键方面:强制使用HTTPS连接和配置代理服务器。

### 3.1.1 HTTPS连接的强制使用

HTTPS是HTTP的安全版本,它使用SSL/TLS来加密HTTP的通信数据。强制使用HTTPS连接可以有效地防止中间人攻击等安全威胁。在Commons-HttpClient中,可以通过以下代码强制所有的HTTP连接升级为HTTPS:

```java

import org.apache.http.conn.ssl.SSLConnectionS

```

0

0