Superset权限审计与合规性:法规要求下的权限管理(合规必备)

发布时间: 2024-12-16 07:28:27 阅读量: 4 订阅数: 5

参考资源链接:[Superset权限详解与管理](https://wenku.csdn.net/doc/6412b786be7fbd1778d4a9b9?spm=1055.2635.3001.10343)

# 1. 权限审计与合规性概述

## 1.1 权限审计的必要性

在数字化时代,企业的信息安全和数据保护变得尤为重要。权限审计作为检测和验证访问控制设置的重要手段,可以帮助组织确保其信息安全策略得到正确实施。它有助于防范数据泄露、滥用权限以及其他安全威胁。

## 1.2 合规性的重要性

合规性是指企业遵循适用的法律、法规及行业标准的要求。随着数据隐私和安全法规的不断出台,企业必须进行有效的权限审计来保持合规性,避免法律风险和经济损失。

## 1.3 权限审计与合规性关系

权限审计与合规性之间的关系密不可分。通过定期和系统的权限审计,企业不仅可以发现和修正潜在的安全漏洞,还能确保遵循相关的法律法规和行业最佳实践,从而构建起企业的信誉和市场竞争力。

# 2. 法规要求下的权限管理基础

### 2.1 权限管理的基本概念

在信息安全的领域中,权限管理是一个基础但至关重要的概念。理解权限管理首先需要明确权限与角色的概念以及它们之间的区别。

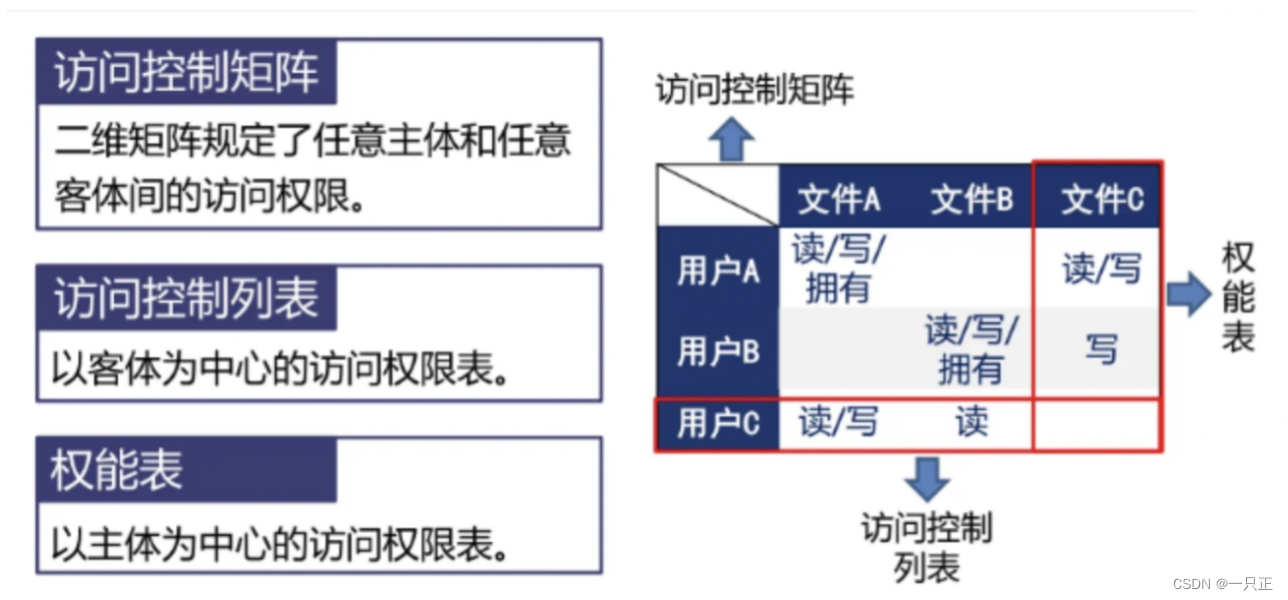

#### 2.1.1 权限与角色的区别

权限指的是一组定义好的动作或操作,这些操作是被允许的,或者是被限制的。例如,在一个数据库管理系统中,权限可能包括读取、写入或修改数据的能力。

角色则是一个或多个权限的集合,它代表了一组职责或者工作职能。通过角色,组织可以将一组相关的权限分配给特定的用户或用户组,简化权限管理。

#### 2.1.2 权限控制的原则和目的

权限控制的原则是为了保证数据的安全性和完整性,避免未授权的访问和操作。在实施权限控制时,应遵循以下原则:

- 最小权限原则:每个用户或角色仅授予其完成工作任务所必需的权限。

- 责任分离原则:将具有潜在冲突的职责分配给不同的用户或角色。

- 数据保密性:保护敏感数据不被未授权的用户查看。

- 数据完整性:确保数据不被未授权或不当的修改。

- 访问可追溯性:所有用户的活动都应记录在审计日志中,便于事后追溯和分析。

### 2.2 法规对权限管理的要求

随着法规的不断完善,企业必须确保他们的权限管理策略符合全球及行业的合规性要求。

#### 2.2.1 全球合规性法规概览

不同国家和地区有着不同的合规性要求,例如:

- 欧盟通用数据保护条例(GDPR)

- 美国的健康保险便携与责任法案(HIPAA)

- 加拿大的个人信息保护和电子文档法案(PIPEDA)

这些法规通常要求企业:

- 实施恰当的访问控制措施

- 定期进行风险评估

- 保护个人信息和隐私

- 对数据处理活动进行记录和报告

#### 2.2.2 行业特定合规性标准

除了通用的法规要求,特定行业往往有自己的合规性标准,如:

- 金融行业的PCI DSS(支付卡行业数据安全标准)

- 医疗保健行业的HIPAA(健康保险便携与责任法案)

### 2.3 权限审计的流程和工具

权限审计是确保合规性的重要手段,它需要按照一定的流程进行,并借助工具来辅助完成。

#### 2.3.1 审计流程的步骤

审计流程主要包括以下几个步骤:

1. 审计准备:定义审计的范围、目标和计划。

2. 审计执行:收集和检查相关证据,进行测试和分析。

3. 审计报告:整理审计结果,撰写报告并提出建议。

4. 审计跟进:对审计结果进行后续的跟进和监控。

#### 2.3.2 权限审计的常用工具和方法

在权限审计中,常用工具包括:

- SIEM(安全信息和事件管理)系统

- IAM(身份和访问管理)平台

- 配置管理数据库(CMDB)

- 自动化审计脚本和工具

常用方法则包括:

- 对比当前权限与安全策略

- 分析用户权限与职责匹配度

- 审查权限变更记录

- 评估未授权访问事件

下一章节我们将深入分析Superset的权限模型架构,并探讨如何在实践中应用。

# 3. Superset权限模型深入解析

## 3.1 Superset的权限模型架构

### 3.1.1 用户与组的权限设置

Superset作为一款企业级的BI工具,其权限模型主要围绕用户和用户组的概念展开,允许管理员在细粒度层面上控制访问权限。用户与组的权限设置是Superset权限模型的基本组成部分,是确保数据安全和合规性的首要步骤。

在Superset中,用户是单个的账户,可以是一个或多个角色的成员。管理员可以为每个用户分配不同的角色,而角色则定义了一组权限。用户可以属于多个角色,而角色之间的权限是相加的。用户组可以被创建以简化权限分配过程,其中所有用户共享相同的权限集。组成员资格可以动态管理,当用户从组中移除时,他们将失去该组所赋予的权限。

一个典型的用户与组权限设置流程如下:

1. 创建用户账户,并分配相应的个人信息。

2. 创建角色,并定义该角色的权限集合。

3. 将用户添加到角色中,用户继承角色的权限。

4. 创建用户组,将多个用户分组管理。

5. 将角色分配给用户组,组内所有用户继承角色权限。

通过这种方式,Superset可以灵活地对数据访问和操作进行控制。比如,一个数据分析师可能只需要查看报告的权限,而一个数据科学家则可能需要创建报告和编辑数据集的权限。

### 3.1.2 基于角色的访问控制(RBAC)

Superset的权限模型支持基于角色的访问控制(RBAC),这是一种允许管理员分配权限到角色,然后将角色分配给多个用户的访问控制方式。在RBAC模型中,角色是权限的容器,它定义了一系列的访问控制规则,这使得权限管理变得模块化和易于管理。

RBAC模型的核心优势在于其简化了权限分配的过程,并且减少了权限管理的复杂性。Superset实现了较为复杂的RBAC系统,它不仅可以定义简单的读写权限,还可以定义更细粒度的权限,如对特定数据源、报表、仪表板或数据集的访问权限。

举例来说,如果一个组织希望限制对敏感数据集的访问,管理员可以创建一个“受限数据访问”角色,并配置相应的权限规则,然后将该角色分配给需要访问这些敏感数据的用户。通过这种方式,Superset为组织提供了细粒度的权限控制,有助于满足复杂的业务需求和法规要求。

## 3.2 Superset权限模型的实践应用

### 3.2.1 配置和管理用户角色

在Superset中,配置和管理用户角色是确保数据安全和合规性的核心活动之一。通过精心设计的角色和权限结构,管理员能够有效地控制哪些用户可以访问哪些数据和功能。

以下是配置和管理用户角色的基本步骤:

1. 登录到Superset的管理界面。

2. 转到“权限管理”部分,其中包含了用户和角色的列表。

3. 创建新角色或者编辑现有角色。在这里,管理员可以定义角色的权限。

4. 分配权限到角色。例如,选择“数据源”选项卡,然后允许该角色查看、编辑或删除特定数据源。

5. 将用户分配到角色。用户可以是属于多个角色,而每个角色可以有不同的权限。

例如,一个开发人员可能被分配到一个“开发者”角色,该角色允许他们查看数据源、编辑数据集,以及创建和编辑报告。而一个报告审查者则可能只有查看报告的权限。

### 3.2.2 细粒度权限控制的应用实例

细粒度权限控制允许Superset管理员定义对特定数据源、报告、仪表板或数据集的访问控制。这种控制能够支持对数据访问权限的精确管理,从而更好地保护数据不被未授权的访问。

假设一

0

0