OWASP安全测试报告编写技巧:如何清晰、精确地沟通风险

发布时间: 2024-12-26 21:34:28 阅读量: 14 订阅数: 8

OWASP靶机、安全学习、测试

# 摘要

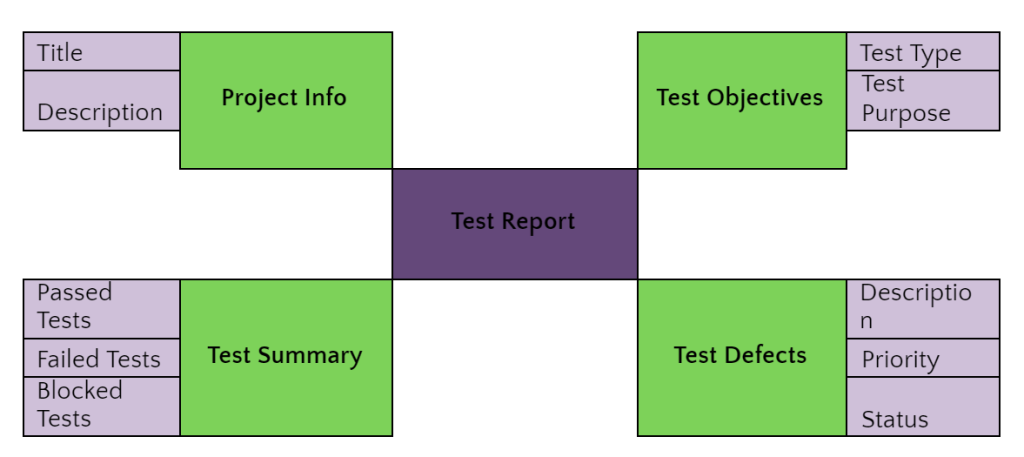

本论文全面概述了OWASP安全测试报告的编写流程和技巧,强调了风险管理理论在安全测试中的基础性作用,详细介绍了OWASP风险评估模型以及漏洞严重性的判定标准。在结构化编写安全测试报告方面,本文不仅阐述了报告的基本构成和数据、证据的呈现方法,还包括了视觉辅助元素的使用。此外,论文提供了报告撰写技巧和沟通技术问题给非技术人员的有效策略,并通过案例分析,指出了成功报告的要素和常见错误。最后,探讨了提升安全测试报告影响力的途径,包括审查、反馈流程、数字化和自动化工具的应用,以及持续改进报告质量的策略。

# 关键字

OWASP安全测试;风险评估;漏洞严重性;报告结构;数据呈现;沟通技巧

参考资源链接:[OWASP安全测试指南4.0:最新中文版,提升至87个测试案例](https://wenku.csdn.net/doc/13vn8068u2?spm=1055.2635.3001.10343)

# 1. OWASP安全测试报告概述

在当今数字化时代,安全测试报告成为衡量应用程序安全性的重要文件。它不仅为开发团队提供了应用程序潜在漏洞的详细视图,也为管理层提供了风险管理的依据。OWASP(开放网络应用安全项目)作为一个全球性的非营利性组织,致力于提高软件安全性,其发布的安全测试报告具有广泛的认可度和影响力。

安全测试报告的基本目标是识别、分类、优先级排序和建议修复应用程序中发现的安全漏洞。有效的报告应该清晰、简洁、易于理解,并能激发读者采取行动。

接下来的章节将详细介绍风险评估理论基础、报告的结构化编写、撰写技巧以及如何提升报告的影响力。通过这些章节,读者将获得编写高质量OWASP安全测试报告的全面指导。

# 2. ```

# 第二章:风险评估理论基础

风险评估是信息安全领域中不可或缺的一部分。它涉及对潜在威胁的系统化识别、分析和管理,旨在降低安全事件发生的风险。本章将探讨风险管理的重要性,介绍OWASP风险评估模型,并讨论如何判定漏洞的严重性。

## 2.1 风险管理的重要性

### 2.1.1 风险评估在安全管理中的作用

风险评估不仅能够帮助组织确定其信息安全需求,还能协助其制定相应的策略和控制措施。它是一个动态过程,涉及对信息资产的价值评估、威胁的识别、脆弱性评估以及控制措施的有效性分析。

风险评估的作用包括:

- **信息资产价值评估**:确定哪些资产需要保护,并为其分配优先级。

- **威胁识别**:了解可能影响资产安全的各种威胁。

- **脆弱性分析**:识别资产可能存在的弱点,这些弱点可能被威胁利用。

- **现有控制措施评估**:评估现有安全措施的有效性,并确定是否需要进一步措施。

- **风险计算与优先级**:计算风险值,并为风险处理制定优先级顺序。

### 2.1.2 风险管理流程简述

风险管理流程通常包含以下步骤:

1. **风险识别**:确定信息资产,并识别可能对资产造成损失的威胁。

2. **风险分析**:分析威胁发生的可能性和对资产可能造成的影响。

3. **风险评估**:评估风险的严重性,并与组织的风险承受能力进行比较。

4. **风险处理**:确定风险处理策略,可能的处理选项包括避免、减轻、转移或接受风险。

5. **风险监控和审查**:定期审查风险管理的有效性,并根据环境变化进行调整。

## 2.2 OWASP风险评估模型

### 2.2.1 风险评估模型的介绍

OWASP(开放式Web应用安全项目)提供了一个风险评估模型,该模型能够帮助安全专家进行系统化的风险评估。它涉及对风险的识别、量化和优先级排序,并提供了一套用于评估Web应用安全的框架。

### 2.2.2 模型在安全测试中的应用实例

假设有一个电子商务网站需要进行安全测试,OWASP风险评估模型的应用步骤可能如下:

1. **资产识别**:识别该网站的核心资产,例如用户数据、支付信息、商品数据库等。

2. **威胁建模**:分析可能针对这些资产的威胁,如SQL注入、跨站脚本(XSS)、会话劫持等。

3. **脆弱性评估**:对网站进行渗透测试以确定实际存在的脆弱性。

4. **影响和可能性分析**:确定每个脆弱性被利用的可能性和潜在影响。

5. **风险计算**:为每个脆弱性分配一个风险值,根据风险值高低排序。

6. **风险处理计划**:制定一个计划来减轻或消除风险,包括修复漏洞、增加监控和改进安全策略等措施。

## 2.3 漏洞严重性的判定标准

### 2.3.1 常见漏洞的分类和等级划分

漏洞可以根据其可能对信息资产造成的潜在影响进行分类和等级划分。例如,OWASP Top 10提供了一个广泛接受的Web应用安全风险分类方法。常见分类包括:

- **注入攻击**:如SQL注入、命令注入等。

- **认证和授权漏洞**:如弱密码策略、无密码或密码重置漏洞。

- **敏感数据泄露**:如密码、信用卡信息、个人信息等。

- **API漏洞**:不当的API安全配置或功能实现问题。

- **错误处理和日志问题**:错误信息过度暴露、日志记录不当等。

### 2.3.2 严重性判定的理论依据和实践方法

漏洞严重性判定需要基于以下几个理论依据:

- **影响范围**:漏洞影响的资产范围和价值。

- **数据敏感性**:受漏洞影响的数据的敏感性级别。

- **利用难易程度**:攻击者利用该漏洞的难易程度。

- **影响后果**:漏洞被利用后的直接和间接后果。

实践中,严重性判定常通过使用标准化的漏洞评分系统(如CVSS)来辅助完成。通过量化评估,可以为安全团队提供一个客观的严重性评估结果,以指导后续的修复和缓解措施。此外,安全团队还应考虑业务运营的特定上下文,对评估结果进行调整。

为了使内容的深度和丰富性达到预期目标,并与读者建立良好的交互体验,以下是一些扩展阅读:

- 漏洞管理工具和最佳实践:探索常见的漏洞管理工具,例如Nessus、OpenVAS,并分析它们在实际安全测试中的应用和优势。

- 威胁建模工具和方法:介绍威胁建模过程,包括STRIDE、DREAD等模型的使用,以及如何将这些方法集成到安全测试实践中。

- 案例研究:展示一个实际的安全测试案例,详细描述如何识别、分析和处理特定Web应用的严重漏洞,以及采取的防御措施。

```

# 3. 安全测试报告的结构化编写

## 3.1 报告的基本构成

### 3.1.1 报告开头:摘要和目的

报告的开头部分

0

0