【Python HMAC高效应用】:掌握最佳实践,提升代码安全性

发布时间: 2024-10-12 05:54:41 阅读量: 45 订阅数: 34

YOLO算法-城市电杆数据集-496张图像带标签-电杆.zip

# 1. Python HMAC简介

在信息处理和网络通信领域,确保数据的完整性和安全验证是至关重要的。Python HMAC(Hash-based Message Authentication Code)是一种用于消息认证的安全哈希算法,它结合了一个密钥和数据来生成一个独特的消息签名。HMAC可以防止数据被篡改,同时对数据的完整性提供额外的保障。

HMAC广泛应用于需要认证和安全通信的场景,如API密钥验证、数据完整性校验等。在第一章中,我们将首先介绍Python HMAC的基本概念,包括它的用途和如何在Python中调用相关函数库来实现HMAC。这将为深入理解HMAC机制,以及之后在Python中的实现和应用打下坚实的基础。

# 2. 深入理解HMAC机制

## 2.1 HMAC的工作原理

### 2.1.1 密钥的生成与管理

HMAC(Hash-based Message Authentication Code)是一种使用密钥和哈希函数的认证码生成机制。其核心思想是在哈希函数中加入密钥,确保只有持有正确密钥的人才能生成或验证消息的HMAC。

在HMAC中,密钥可以是任意长度的字符串,但通常建议长度至少为哈希函数输出长度的一半,以增加安全性。如果密钥长度大于哈希函数的内部块大小,将会先对密钥进行哈希处理,然后再使用。

密钥管理是HMAC安全性的重要组成部分。密钥应当保密,并且定期更换,以防止密钥泄露。在实际应用中,密钥分发和存储是需要重点考虑的问题。一个好的做法是利用密钥管理系统来生成、存储和分发密钥。

#### 密钥管理策略

- **密钥生成**:使用安全的随机数生成器来生成密钥。如果密钥长度超过哈希函数的块大小,将密钥哈希后截取固定长度的部分作为实际使用密钥。

- **密钥存储**:密钥应该在安全的环境下存储,例如硬件安全模块(HSM)或密钥管理服务。

- **密钥更新**:周期性地更换密钥,以减少密钥被破解的风险。

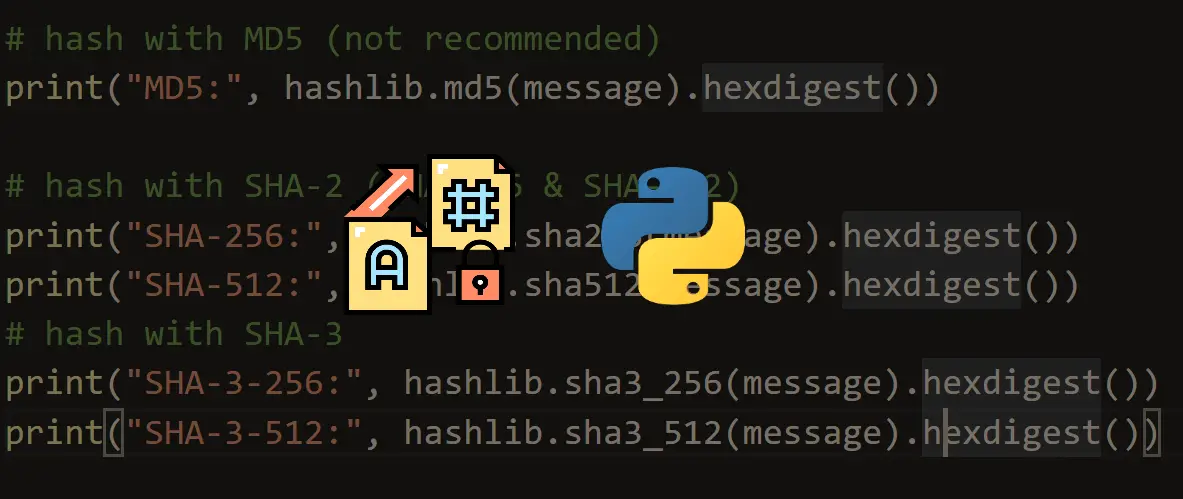

### 2.1.2 HMAC加密流程解析

HMAC的加密流程涉及到消息和密钥的处理,然后通过哈希函数生成最终的认证码。这里以SHA-256哈希函数为例来解析HMAC的加密流程。

1. **准备密钥**:将密钥和任意长度的消息输入HMAC算法中。如果密钥长度小于哈希函数的块大小(例如SHA-256的64字节块),则直接使用。如果密钥长度大于块大小,则先对密钥进行哈希处理。

2. **生成内部和外部填充**:对密钥进行异或操作生成内部和外部填充,内部填充通常是一个与块大小相同的字节数组,所有字节都是0x36。外部填充是0x5C的相同长度数组。

3. **哈希运算**:将填充后的消息和原始消息进行哈希运算,得到HMAC的输出结果,即为认证码。

#### HMAC加密流程伪代码

```python

from hashlib import sha256

import os

def hmac_sha256(key, message):

# Step 1: Check the length of the key

if len(key) > 64:

key = sha256(key.encode('utf-8')).digest()

elif len(key) < 64:

key += b'\x00' * (64 - len(key))

# Step 2: Generate the inner and outer padding

inner_padding = b'\x36' * 64

outer_padding = b'\x5c' * 64

# XOR key with inner and outer padding

inner_key = bytes(a ^ b for a, b in zip(key, inner_padding))

outer_key = bytes(a ^ b for a, b in zip(key, outer_padding))

# Step 3: Concatenate with message and hash

inner_hash = sha256(inner_key + message).digest()

result = sha256(outer_key + inner_hash).digest()

return result

```

在这段伪代码中,我们首先检查密钥长度是否大于64字节,如果是,则先进行哈希处理。接着生成内部和外部填充,并与原始密钥进行XOR操作。将填充后的密钥与消息拼接,然后对结果进行哈希运算。最后,将内部哈希值与外部填充拼接,再次进行哈希运算,得到HMAC值。

## 2.2 安全性分析

### 2.2.1 HMAC与其它认证机制的比较

HMAC由于其构造简单、效率高和安全性强,通常被用于各种基于哈希的认证场景。相比于其它认证机制,HMAC的优势主要体现在:

- **与MD5、SHA-1等哈希函数的比较**:HMAC在哈希函数前加入了密钥处理,提高了安全强度。尽管MD5和SHA-1在加密社区中的可信度有所下降,但HMAC使用这些哈希函数仍被认为是安全的,因为它的安全性并不依赖于哈希函数的抗碰撞性,而是依赖于密钥的保密性。

- **与数字签名算法(如RSA、ECDSA)的比较**:数字签名算法依赖于复杂的数学难题,如大数分解或椭圆曲线离散对数问题,而HMAC只依赖于哈希函数的抗碰撞性。因此,HMAC在速度上通常比数字签名算法快,但并不提供不可否认性。

### 2.2.2 常见的安全威胁及防范措施

尽管HMAC非常安全,但在实际应用中,仍然需要注意以下安全威胁及采取相应的防范措施:

- **密钥泄露**:这是HMAC安全体系中最危险的威胁。一旦密钥泄露,攻击者可以伪造消息或解密被HMAC保护的消息。因此,需要采用健全的密钥管理策略,并确保密钥的物理和逻辑安全。

- **中间人攻击**:在不安全的网络中,攻击者可能截获并修改消息。为了避免这一风险,HMAC应该与HTTPS等传输层安全协议结合使用,确保数据传输的安全。

- **哈希函数被破解**:虽然使用HMAC可以提高安全性,但如果所使用的哈希函数本身存在弱点,HMAC也会受到威胁。因此,需要关注哈希函数的安全性,并在必要时更新到更安全的算法,如SHA-256或SHA-3。

### 安全威胁防范策略

- **密钥生命周期管理**:周期性更换密钥,避免长期使用同一密钥。

- **使用安全传输协议**:将HMAC与安全传输协议(如TLS/SSL)结合使用,保护数据传输过程中的安全。

0

0