RTL8197F安全特性全解析:手册V3.2中的加密与认证机制

发布时间: 2024-12-13 21:40:36 阅读量: 2 订阅数: 13

基于freeRTOS和STM32F103x的手机远程控制浴室温度系统设计源码

参考资源链接:[RTL8197F:高性能低功耗2.4GHz路由器WiSoC datasheet详解](https://wenku.csdn.net/doc/7w2pucpy4h?spm=1055.2635.3001.10343)

# 1. RTL8197F安全特性概览

在当今数字化世界中,保障网络通信的安全性至关重要。本章将介绍RTL8197F芯片的多种安全特性,为读者提供一个全面的安全特性概览。RTL8197F作为一款广泛应用于无线网络设备的芯片,其内置的安全功能对于设备安全性和数据完整性起着决定性作用。

## 1.1 安全特性的重要性

在信息不断流动的网络环境中,数据的加密、设备认证、入侵防御等因素都是保障网络安全的关键。RTL8197F芯片提供了强大的安全特性,不仅保护了用户的隐私和数据安全,而且也提高了网络的整体安全性。

## 1.2 RTL8197F安全特性概述

RTL8197F集成了多种安全协议和算法,包括但不限于WEP、WPA、WPA2等加密协议,以及802.1X、EAP等认证机制。此外,该芯片还支持高级加密标准(AES)和其他安全策略,能够有效地抵御各种网络威胁。

本章后续将详细介绍RTL8197F的安全特性,以及如何在实际部署中发挥这些安全特性的作用。在此基础上,读者将能更好地了解和利用RTL8197F芯片,以保护无线网络的安全。

# 2. 加密机制的理论基础与实践应用

加密是网络安全的基石,是保护数据在公共或不安全的通道中传输不被窃听和篡改的关键技术。在本章中,我们将深入了解加密的理论基础,包括对称加密和非对称加密的原理,哈希函数和数字签名的功能,以及这些理论如何在实践应用中实现。此外,我们将分析TLS/SSL协议在RTL8197F芯片中的实现,探究WEP、WPA和WPA2在安全连接中的差异,以及PMF和SAE等新兴安全特性的保护机制。

## 2.1 密码学原理简述

### 2.1.1 对称加密与非对称加密基础

对称加密使用同一密钥进行加密和解密,因其速度快而适用于大量数据的加密处理。常见的对称加密算法包括AES和DES。非对称加密则使用一对密钥,公钥和私钥,其中公钥可以公开,而私钥需保密,适用于安全通信的初始握手阶段,如SSL/TLS协议。典型的非对称加密算法有RSA和ECC。

### 2.1.2 哈希函数和数字签名的作用

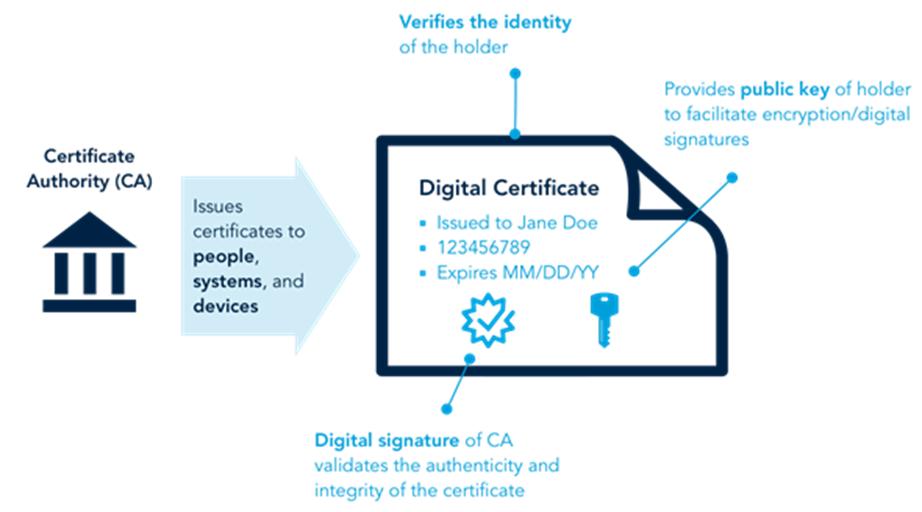

哈希函数将输入数据转换为固定长度的字符串,即哈希值,广泛用于数据完整性的检验。当哈希值与原始数据一同提供时,接收方可以重新生成哈希值以验证数据未被篡改。数字签名则结合了哈希函数和非对称加密技术,确保消息发送者的身份和数据的完整性和不可否认性。

## 2.2 加密协议深入分析

### 2.2.1 TLS/SSL协议在RTL8197F中的实现

TLS(传输层安全协议)和SSL(安全套接层)是用于在互联网上保证通信安全的协议。RTL8197F芯片支持TLS/SSL协议,通过内置的加密引擎加速加密和解密过程,降低计算开销,提高整体性能。在实现上,TLS/SSL协议在RTL8197F中的关键步骤包括握手阶段密钥的交换和协商、数据传输阶段的加密和解密。

### 2.2.2 WEP、WPA和WPA2在安全连接中的差异

WEP(有线等效保密)、WPA(Wi-Fi保护访问)、WPA2是为无线局域网(WLAN)安全而设计的协议。WEP由于安全性问题已被废弃。WPA较WEP有了显著改进,但WPA2是当前最广泛使用的安全标准。WPA2包括WPA2-PSK(预共享密钥)和WPA2-Enterprise,后者使用802.1X认证框架。WPA3作为最新标准,为个人和企业提供了增强的安全特性。

### 2.2.3 PMF和SAE:保护未来的安全特性

随着加密技术的不断发展,新的安全特性如保护移动性功能(PMF)和安全邻居发现(SAE)被引入以增强网络安全。PMF旨在保护用户免受某些类型的中间人攻击。SAE提供了一种更安全的Wi-Fi接入点和客户端之间的密钥交换机制,相比旧的WPA2-PSK,SAE提供了更强大的安全性。

## 2.3 加密配置与优化

### 2.3.1 配置RTL8197F实现加密的步骤

配置RTL8197F芯片的加密,首先需要在设备上启用加密模块,并选择合适的加密协议。以下是一个简化的配置示例:

```bash

# 进入RTL8197F配置模式

config> enable encryption

# 选择加密协议,例如TLS或WPA2-PSK

encryption> protocol TLS

OR

encryption> protocol WPA2-PSK

# 输入必要的参数,例如TLS证书、PSK密码等

encryption> certificate path/to/certificate.pem

encryption> psk your_pre-shared_key

# 应用配置并重启芯片

encryption> apply

config> reboot

```

### 2.3.2 加密性能分析与优化策略

加密性能分析往往涉及加密速度、加密强度、以及对系统资源(如CPU、内存)的占用等多方面因素。针对RTL8197F芯片的加密性能优化,可采取的策略包括:

- 使用硬件加速支持的加密算法,以减少CPU负载。

- 对加密参数进行微调,例如选择合适的密钥长度和加密模式。

- 监控网络流量和设备的性能指标,进行实时优化。

- 利用并行处理和多线程技术提升加密和解密操作的效率。

```markdown

| 参数 | 值 | 描述 |

|-----------------|---------|---------------------------------------|

| 加密算法 | AES-256 | 使用256位密钥长度的AES加密算法提供更高的安全性 |

| 硬件加速 | 启用 | 利用RTL8197F的硬件加速功能降低CPU负载 |

| 密钥长度 | 256位 | 指定加密密钥的长度以增强安全性 |

```

在分析和优化加密性能时,应考虑到安全性与性能之间的权衡,避免因为过度优化而引入安全风险。

# 3. 认证机制的理论基础与实践应用

认证机制是保障网络安全的另一核心组成部分,它确保了只有经过授权的用户和设备能够访问网络资源。本章节将首先介绍认证协议的基本原理,然后着重介绍RTL8197F芯片如何实施认证,并讨论在认证过程中可能遇到的问题及解决方法。

## 3.1 认证协议的基本原理

认证协议为网络访问控制提供了基础,确保只有合法用户和设备能够进入网络,同时阻止未授权的访问尝试。

### 3.1.1 802.1X认证流程详解

IEEE 802.1X协议是目前最常用的网络访问控制和身份验证的标准,它定义了网络设备在访问点(AP)和认证服务器之间如何进

0

0