数据保护合规指南:GR-1435-CORE规范要求与实现方法

发布时间: 2024-12-29 22:54:52 阅读量: 6 订阅数: 16

# 摘要

本文全面阐述了GR-1435-CORE规范的核心内容及其在数据保护合规性需求中的理论与技术实现。文章首先概述了规范的背景和重要性,随后深入探讨了合规性的理论基础,包括数据保护法律框架、风险评估、合规策略以及数据生命周期管理。第三章详细介绍了技术实现方面的关键因素,如数据加密、访问控制、审计与监控、应急响应和数据恢复。通过行业实践案例分析,探讨了合规性策略的实施步骤以及遇到的挑战和解决方案。最后,本文展望了GR-1435-CORE规范的未来趋势,重点讨论了全球视角下规范的发展及企业合规性管理的前景。

# 关键字

GR-1435-CORE规范;数据保护;合规性需求;技术实现;风险评估;应急响应

参考资源链接:[多光纤连接器通用要求(GR-1435-CORE-Issue 2, May 2008)](https://wenku.csdn.net/doc/12gz5aa953?spm=1055.2635.3001.10343)

# 1. GR-1435-CORE规范概述

## 1.1 GR-1435-CORE规范简介

GR-1435-CORE规范是一套详尽的数据保护和隐私合规框架,旨在指导企业、组织和机构遵循一系列核心原则和实践。该规范由国际合规性权威机构制定,其目的是确保数据处理活动的合法性和安全性,同时满足全球数据保护的不断演变需求。

## 1.2 规范的核心要点

该规范包含多项核心要点,如数据主体的权利保护、数据处理的透明度、数据安全措施的要求以及违规后的应对措施。它覆盖了从数据收集、存储、处理、到销毁的整个生命周期,以确保各环节都符合合规性标准。

## 1.3 为何关注GR-1435-CORE

在数字时代,数据泄露和隐私侵犯事件频发,GR-1435-CORE规范为企业提供了一个明确的合规性路线图。遵循该规范有助于提升企业信任度、避免法律风险,并为数据主体提供更强的保护。

通过上述内容,读者应能对GR-1435-CORE规范有一个初步的认识,为后续章节更深入的探讨打下基础。在后续章节中,我们将进一步探讨合规性需求的理论基础以及如何在技术实现层面上贯彻这些要求。

# 2. 合规性需求的理论基础

合规性需求通常是指组织必须遵守的法律、规则、标准和行业最佳实践。这些需求通常包括各种法律义务、公司政策、合同义务以及行业标准。在处理数据保护方面,合规性需求尤其重要,以确保对个人隐私的尊重以及对数据的妥善处理。本章节将详细探讨GR-1435-CORE规范下的合规性需求,包括数据保护法律与规范、风险评估与合规性策略以及数据生命周期管理。

### 2.1 数据保护法律与规范

#### 2.1.1 数据保护的国际法律框架

在国际层面上,数据保护法律框架的一个显著例子是欧盟的通用数据保护条例(GDPR)。GDPR在2018年实施,旨在加强和统一数据保护法规,为个人数据保护设立了新的标准。GR-1435-CORE规范虽然不是直接由GDPR派生,但在构建合规性需求时,GDPR的许多原则被用作参考标准。

GDPR涵盖了广泛的领域,包括:

- 数据主体的权利,包括访问、更正、删除(“被遗忘”权)等。

- 数据处理者和数据控制者的义务,如数据最小化、目的限制等。

- 严格的数据泄露通知义务,必须在72小时内通知监管机构和数据主体。

- 针对不同违规情况的高额罚款。

此外,还有美国加州的消费者隐私法案(CCPA)等其他区域性数据保护法律,它们也为GR-1435-CORE规范中的合规性需求提供了框架和参考。

#### 2.1.2 GR-1435-CORE规范的具体要求

GR-1435-CORE规范提出了有关数据保护的特定要求,这些要求需要与国际法律框架相协调。合规性需求可能包括:

- **数据处理的透明性**:确保数据主体了解其数据如何被收集、使用、存储和共享。

- **数据的最小化和限制使用**:仅收集实现业务目的所必需的数据,并限制对数据的访问和使用。

- **数据安全**:实施适当的技术和组织措施以保护数据免受未经授权或非法处理、意外丢失、破坏或损坏。

- **合规性评估**:定期进行合规性风险评估,并根据评估结果调整数据处理活动。

GR-1435-CORE规范详细地阐明了这些要求,为全球范围内的组织提供了一个明确的合规框架。

### 2.2 风险评估与合规性策略

#### 2.2.1 识别与评估数据保护风险

在数据保护领域中,风险评估是一个核心组成部分,旨在识别、评估和优先处理与数据处理活动相关的风险。风险评估过程中,组织需要考虑数据泄露、非法访问、数据篡改或损坏的可能性以及这些事件对数据主体的影响。

一个有效的风险评估流程通常包括以下步骤:

- **数据映射和分类**:确定组织持有的数据类型,对数据进行分类以评估其敏感性。

- **威胁分析**:识别可能威胁数据安全的外部和内部因素。

- **影响评估**:评估数据泄露或其他安全事件对数据主体权益的潜在影响。

- **风险评估**:使用定量或定性方法对风险进行评估,并确定风险等级。

评估结果应用来指导合规性策略的制定。

#### 2.2.2 制定针对性的合规策略

基于风险评估的结果,组织需要制定相应的合规策略。策略应涵盖以下方面:

- **最小化数据收集**:仅收集实现业务目标所必需的数据。

- **数据加密和匿名化**:对敏感数据进行加密或匿名化处理,以降低数据泄露的风险。

- **合规培训和意识提升**:对员工进行数据保护法规和内部政策的培训。

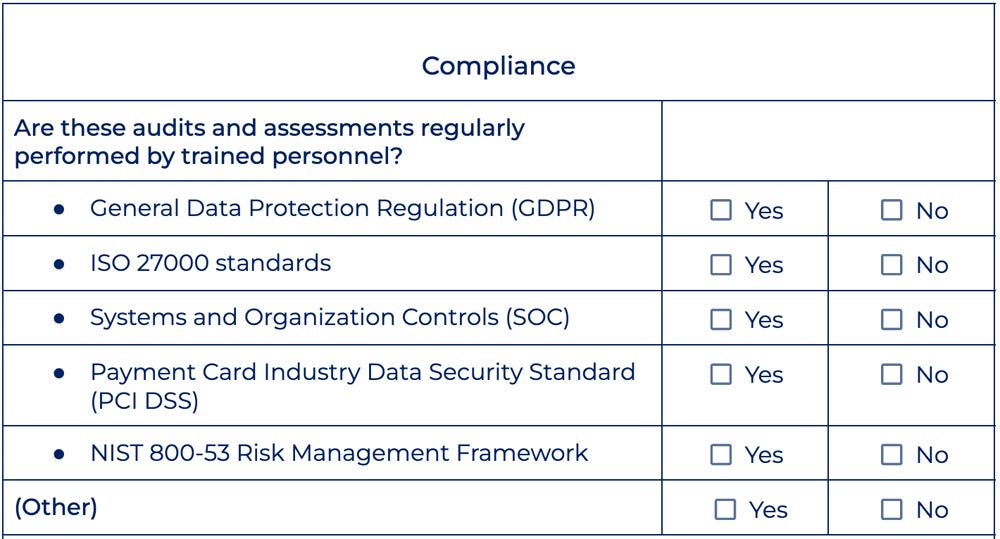

- **定期审计和监控**:定期进行合规审计,并设立监控系统以检测可疑活动。

合规策略应定期审查和更新,以适应新的法律法规变化、技术进步或业务扩展。

### 2.3 数据生命周期管理

#### 2.3.1 数据收集与创建过程中的合规性

在数据生命周期的初始阶段,合规性主要关注如何合法、合理地收集和创建数据。数据的创建和收集必须在法律允许的范围内,并且仅限于完成特定业务目的所需的数据。这通常意味着组织需要明确通知数据主体其数据将如何被处理。

合规性措施包括:

- **数据收集同意**:明确获取数据主体的同意,同意应是明确的、具体的,并且基于充分的信息。

- **数据收集日志**:记录所有数据收集活动,以便于追踪和证明合规性。

- **数据创建责任**:确保数据创建过程中的合规性,并进行适当的访问控制。

#### 2.3.2 数据存储、处理和传输的合规方法

数据存储、处理和传输过程中的合规性措施保证数据在整个生命周期中得到适当的保护。此阶段可能包括加密存储、访问控制和数据传输协议等。

对于存储的数据:

- **加密技术**:采用强大的加密标准保护存储的数据,以防止未授权访问。

- **安全的备份**:定期备份数据,并确保备份同样得到加密和保护。

- **定期清理**:在不再需要数据时,安全地销毁数据以防止滥用。

对于处理和传输的数据:

- **安全协议**:使用安全的通信协议,如TLS/SSL,确保数据在传输过程中的安全。

- **访问控制**:限定数据处理和传输的权限,确保只有授权人员可以执行这些活动。

- **数据保留政策**:根据法律法规要求和业务需要,制定并执行数据保留政策。

上述措施构成了数据生命周期管理中的关键合规要求,有助

0

0