定制日志策略:提高系统安全性的syslog消息过滤与处理

发布时间: 2024-10-15 15:02:20 阅读量: 48 订阅数: 34

操作系统安全:linux系统日志介绍.ppt

# 1. Syslog系统概述

Syslog是IT领域中广泛使用的一种协议,它主要用于收集和转发系统日志消息。这种协议被设计为跨平台使用,允许不同类型的设备和软件之间共享和记录消息。

## Syslog协议基础

Syslog协议最初在RFC 3164中定义,后来在RFC 5424中进行了更新,提供了更加丰富和灵活的消息格式。它使用UDP协议作为传输机制,尽管这不是唯一的方式。Syslog消息包含几个关键部分,包括设施代码(facility code)、严重性级别(severity level)和消息文本。

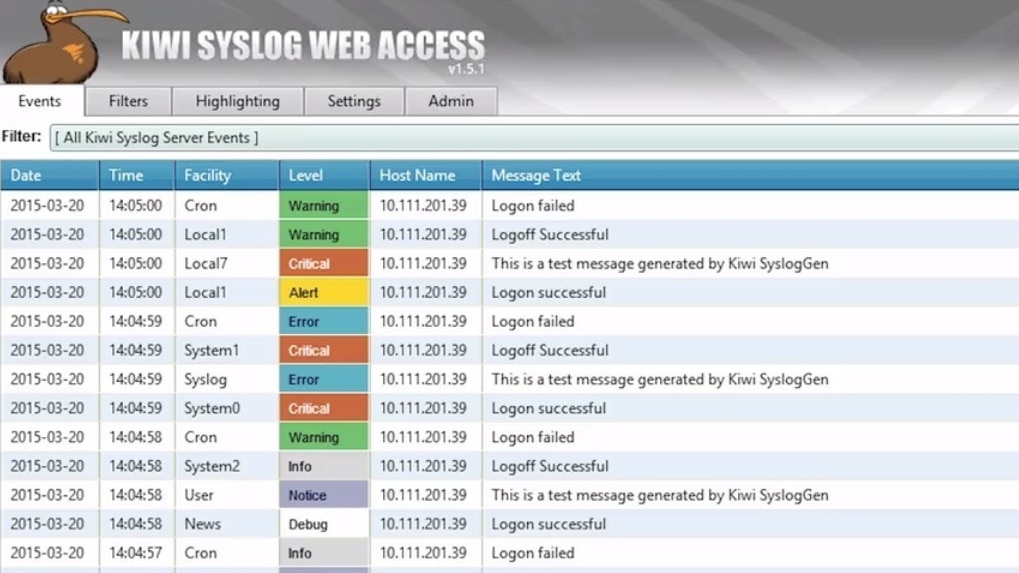

### 设施代码和严重性级别

设施代码用于指示消息的来源,如系统组件、安全机制或其他服务。严重性级别则表明事件的紧急程度,从0(紧急)到7(调试)不等。这些级别帮助管理员根据重要性对日志进行分类和优先级排序。

### 消息格式

一个典型的Syslog消息包含时间戳、主机名、应用名称、消息内容等信息。通过这些信息,管理员可以快速定位问题,分析事件发生的背景和影响。

```text

<13>Oct 11 22:14:*** su: 'su root' failed for user baduser on /dev/pts/1

```

在上述示例中,`<13>`是设施代码和严重性级别的组合,`Oct 11 22:14:15`是时间戳,`***`是发送消息的主机名,`su: 'su root' failed for user baduser on /dev/pts/1`是消息内容。

通过理解Syslog的基本概念和消息格式,管理员可以有效地利用Syslog进行事件监控和问题诊断。在接下来的章节中,我们将深入探讨Syslog消息的过滤和处理机制,以及如何在实践中应用这些知识。

# 2. Syslog消息过滤机制

Syslog作为IT行业中广泛使用的一种系统日志管理工具,其消息过滤机制是确保日志信息有效性和安全性的关键组成部分。本章节将深入探讨Syslog消息过滤机制的理论基础、实践应用以及高级策略,帮助读者构建和优化过滤规则,以适应不同场景的需求。

## 2.1 过滤规则的理论基础

### 2.1.1 过滤规则的作用与重要性

过滤规则是Syslog系统中用于选择性地记录日志信息的重要手段。它们允许管理员定义哪些日志消息应该被记录,哪些应该被忽略。这种机制不仅有助于减少日志存储空间的浪费,还能提高日志分析的效率和准确性。

过滤规则的重要性在于,它能够帮助系统管理员快速定位和响应关键事件,同时避免被大量无关信息干扰。例如,在安全性监测中,管理员可能只关心来自特定IP地址的登录失败尝试,而不关心正常的登录活动。

### 2.1.2 过滤规则的定义与配置方法

过滤规则通常由过滤器(filter)和动作(action)组成。过滤器定义了哪些日志消息符合过滤条件,而动作则定义了符合条件的这些消息将如何被处理,例如记录到特定文件、发送到远程服务器或直接丢弃。

在Syslog中,过滤规则可以在日志服务器端配置,也可以在客户端配置。以下是一个在Syslog-ng中配置过滤规则的简单示例:

```plaintext

filter f_syslog {

facility(user) and level(debug..warning);

};

destination d_syslog {

file("/var/log/syslog" perm(0640) owner(root) group(log));

};

log {

source(s_src);

filter(f_syslog);

destination(d_syslog);

};

```

在本示例中,过滤器`f_syslog`定义了只有来自`user`设施且优先级在`debug`到`warning`之间的消息会被处理。动作`d_syslog`定义了这些消息将被记录到`/var/log/syslog`文件中。

## 2.2 过滤策略的实践应用

### 2.2.1 实践案例:自定义过滤规则

在实际应用中,自定义过滤规则可以大幅提升Syslog系统的灵活性和效率。以下是一个更加复杂的示例,展示了如何配置Syslog-ng来过滤特定的网络连接日志。

```plaintext

filter f_network {

match("connected to" value("."));

};

filter f_level {

level(info..notice);

};

log {

source(s_src);

filter(f_network and f_level);

destination(d_syslog);

};

```

在这个例子中,`f_network`过滤器匹配包含`"connected to"`的日志消息,而`f_level`过滤器则限制日志消息的优先级为`info`到`notice`。这两个过滤器结合起来,意味着只有包含`"connected to"`且优先级在`info`到`notice`之间的消息会被记录。

### 2.2.2 过滤规则的测试与验证

在定义了过滤规则之后,需要进行测试以确保它们按预期工作。可以使用Syslog的测试工具,如`logger`命令在Linux系统中模拟日志消息,并检查它们是否被正确过滤。

```***

*** "This is a test message"

```

然后,检查`/var/log/syslog`文件中是否记录了正确的消息。

## 2.3 过滤规则的高级策略

### 2.3.1 利用正则表达式进行高级过滤

正则表达式提供了一种强大的方式来匹配复杂的文本模式。在Syslog过滤规则中,可以利用正则表达式进行更加灵活的匹配。

```plaintext

filter f_regex {

message(".*connection.*" flags(re));

};

```

在这个例子中,`f_regex`过滤器使用正则表达式`".*connection.*"`来匹配包含`"connection"`的所有消息。

### 2.3.2 复杂场景下的过滤策略优化

在复杂的网络环境中,可能需要根据多种条件进行过滤。这时,可以使用逻辑运算符来组合多个过滤器。

```plaintext

filter f_complex {

(program(syslogd) and facility(user))

or (program(kernel) and level(info));

};

```

在这个例子中,`f_complex`过滤器组合了两个条件:一是来自`syslogd`程序且属于`user`设施的消息,二是来自`kernel`程序且优先级为`info`的消息。

通过本章节的介绍,我们了解了Syslog消息过滤机制的理论基础,掌握了过滤规则的定义与配置方法,并通过实践案例学习了自定义过滤规则的创建和测试。在后续章节中,我们将继续探讨Syslog消息处理方法和安全性策略,以构建更加完善和安全的

0

0