深入解析libcrypto.so.10:如何通过加密算法保护数据安全(加密功能全面解读)

发布时间: 2024-12-15 19:06:10 阅读量: 3 订阅数: 2

libcrypto.so.10

参考资源链接:[Linux环境下libcrypto.so.10缺失解决方案及下载指南](https://wenku.csdn.net/doc/7nuusp0e3g?spm=1055.2635.3001.10343)

# 1. 加密算法基础概念与重要性

## 1.1 加密算法的定义

加密算法是一系列为数据转换提供安全性保护的数学计算过程。通过加密,信息可以被隐藏起来,只让拥有正确密钥的人能够解读。

## 1.2 加密类型

加密分为对称加密和非对称加密。对称加密使用同一密钥进行加密和解密,而非对称加密则使用一对密钥,分别是公钥和私钥。

## 1.3 加密的重要性

加密算法在保护数据隐私和安全方面发挥着基础性作用。无论是个人隐私还是商业机密,都需要通过加密来抵御未授权的访问和数据泄露的风险。

在接下来的章节中,我们将深入探讨开源加密库libcrypto.so.10,这是OpenSSL项目中的核心组件,广泛应用于互联网安全领域。接下来,我们首先从基础概念入手,逐步解析libcrypto的各个组成部分及其在加密技术中的作用和重要性。

# 2. libcrypto.so.10库简介

libcrypto.so.10是OpenSSL库中的加密算法核心组件,广泛应用于各种安全通信协议中。它提供了一套完整的加密、解密、签名、校验等功能,使得开发者能够在遵循开源许可的前提下,将安全特性嵌入到自己的应用程序中。本章将对libcrypto.so.10库的功能和其在加密技术中的地位进行详细介绍。

## 2.1 libcrypto.so.10库的功能概述

libcrypto.so.10作为一个功能丰富的加密库,涵盖了广泛的安全算法和协议。它不仅包括基本的散列函数、加密算法,还支持公钥基础设施(PKI)中的各种高级特性。libcrypto的核心功能可以大致分为以下几个方面:

- **加密与解密:** 支持对称加密和非对称加密算法,可以实现数据的加密和解密。

- **散列函数:** 提供了多种散列算法,用于生成数据的唯一指纹。

- **消息认证码(MAC)和数字签名:** 用于验证数据的完整性和来源。

- **密钥和证书管理:** 支持密钥的生成、存储、管理,以及数字证书的创建和管理。

- **随机数生成器:** 提供强随机数生成,这对于加密系统的安全性至关重要。

## 2.2 libcrypto.so.10的架构与组成

libcrypto的架构设计允许其高效地执行各种安全操作。它由多个子模块组成,每个子模块负责特定的功能集。以下是libcrypto主要组成部分的简要概述:

- **EVP:** 一个高级接口,用于执行加密和解密操作,简化了算法的使用。

- **密码算法:** 包括对称、非对称、哈希、消息认证码等算法的实现。

- **散列算法:** 包括MD5、SHA系列等散列函数的实现。

- **加密算法:** 实现了如AES、DES、3DES等对称加密算法。

- **非对称算法:** 如RSA、ECC等,用于公钥加密和数字签名。

- **随机数生成器:** 提供了生成高质量随机数的功能。

- **证书和密钥管理:** 包括X.509证书操作、PKCS#12容器、PEM/DER编码等。

### 2.2.1 libcrypto.so.10的工作原理

libcrypto的工作原理基于一系列精心设计的算法和数据结构。其核心是将复杂的加密操作抽象化,开发者只需要调用相应的接口,就可以实现数据的加密、解密、签名等操作。具体来说,libcrypto通过以下几个关键点来实现其功能:

- **上下文结构:** 例如EVP_CIPHER_CTX用于处理对称加密操作的上下文信息。

- **算法选择:** 通过算法标识符选择具体实现的算法。

- **模式选择:** 根据需求选择加密或解密模式。

- **密钥和初始化向量(IV)设置:** 输入密钥和IV来初始化加密或解密操作。

- **缓冲区管理:** 管理输入和输出数据的缓冲区。

通过上述组件和工作原理,libcrypto能够为各种加密任务提供强大而灵活的支持。

## 2.3 使用libcrypto.so.10的安全实践

为了安全地使用libcrypto.so.10,需要遵循一些最佳实践和安全准则。下面列举了一些重要的考虑因素:

### 2.3.1 密钥的安全管理

- **密钥生成:** 使用安全的随机数生成器来生成密钥和IV。

- **密钥存储:** 密钥应存储在安全的位置,避免未授权访问。

- **密钥更新:** 定期更换密钥以降低泄露的风险。

### 2.3.2 库的更新与维护

- **保持更新:** 定期更新库版本以包含最新的安全补丁。

- **依赖管理:** 管理好所有依赖的库,确保没有已知的安全漏洞。

### 2.3.3 错误处理

- **严格错误检查:** 在加密操作中检查所有返回的错误代码。

- **错误日志记录:** 记录错误信息以供分析和调试。

### 2.3.4 算法的选择

- **避免已知弱算法:** 不使用已知存在安全问题的算法,如MD5。

- **算法更新:** 随着时间的推移,算法的强度可能会变化,应关注并适时更新所使用的算法。

### 2.3.5 硬件与软件的协同

- **硬件加速:** 如果硬件支持,使用硬件加速特性以提高性能。

- **软件优化:** 对于没有硬件加速的情况,可以通过优化软件配置来提升性能。

### 2.3.6 密码策略

- **强制密码策略:** 在系统级别强制实施强密码策略。

- **定期审计:** 定期审计密码实践,确保遵循最佳实践。

通过上述措施,可以显著提高使用libcrypto.so.10时的安全性。每一个环节都需要被细致地考虑,以确保加密系统的完整性和保密性。

## 2.4 libcrypto.so.10的安装与配置

本节将介绍libcrypto.so.10库的安装和基本配置方法。通常情况下,libcrypto.so.10作为OpenSSL的一部分,可以通过各种包管理工具来安装。为了方便开发,以下是一个在类Unix系统上安装OpenSSL的示例步骤:

```bash

# 更新包管理器索引(以Ubuntu为例)

sudo apt-get update

# 安装OpenSSL开发包

sudo apt-get install libssl-dev

```

### 2.4.1 环境变量配置

为了确保程序可以正确链接到libcrypto库,需要设置环境变量`LD_LIBRARY_PATH`,例如:

```bash

export LD_LIBRARY_PATH=/usr/local/ssl/lib:$LD_LIBRARY_PATH

```

### 2.4.2 基本测试

安装完毕后,进行基本测试以确保库安装无误:

```bash

openssl version

```

该命令应该输出已安装的OpenSSL版本信息。

### 2.4.3 配置示例

为了使用libcrypto.so.10,开发者需要编写代码,并将其与库链接。以下是一个简单的示例代码,演示如何使用libcrypto生成一个RSA密钥对:

```c

#include <openssl/rsa.h>

#include <openssl/pem.h>

// 示例函数,生成RSA密钥对并保存到文件

void generate_rsa_keys(const char *pub_key_path, const char *pri_key_path) {

int bits = 2048; // 密钥长度

unsigned long e = RSA_F4; // 公钥指数

// 生成RSA结构体

RSA *keypair = RSA_generate_key(bits, e, NULL, NULL);

// 将密钥保存到文件

FILE *pub_out = fopen(pub_key_path, "wb");

FILE *pri_out = fopen(pri_key_path, "wb");

PEM_write_RSA_PUBKEY(pub_out, keypair);

PEM_write_RSAPrivateKey(pri_out, keypair, NULL, NULL, 0, NULL, NULL);

fclose(pub_out);

fclose(pri_out);

}

```

在编译时,需要链接到OpenSSL库:

```bash

gcc -o rsa_generator rsa_generator.c -lcrypto

```

### 2.4.4 编译错误处理

在实际开发过程中,可能会遇到编译错误,这时候需要检查以下几个方面:

- **依赖缺失:** 确保所有必需的库和头文件都已正确安装。

- **版本不兼容:** 确保使用的OpenSSL库与示例代码兼容。

- **路径问题:** 检查库和头文件的路径是否正确。

### 2.4.5 性能调优

libcrypto.so.10的性能调优通常涉及算法的选择和系统级别的优化。例如,可以调整EVP接口中的填充模式,或者使用更高效的散列算法来提升性能。

### 2.4.6 安全性建议

最后,安全性建议是使用libcrypto.so.10时需要考虑的关键方面。安全实践不仅限于技术实现,还包括管理层面的策略和流程。例如,需要定期进行安全审计,更新密码策略,以及培训员工增强安全意识。

```bash

# 示例:使用openssl命令行工具生成RSA密钥对

openssl genrsa -out private_key.pem 2048

openssl rsa -in private_key.pem -pubout -out public_key.pem

```

这个过程不仅有助于学习如何使用libcrypto生成密钥对,还提供了将密钥存储为PEM格式文件的方法。通过这种方式,可以将理论知识转化为实践操作,加深理解。

在本章节中,我们了解了libcrypto.so.10库的基础知识、功能、架构、最佳实践以及安装配置方法。通过实际的例子,我们展示了如何将libcrypto的加密功能应用到具体的安全实践中。随着本章节的深入,读者应该能够对libcrypto.so.10库有一个全面的认识,并能够根据自己的需求进行库的安装、配置和使用。在下一章中,我们将深入探讨libcrypto.so.10的核心加密算法,包括对称加密、非对称加密以及哈希函数和摘要算法。

# 3. libcrypto.so.10核心加密算法详解

libcrypto.so.10是OpenSSL库中的核心组件,提供了一系列加密算法的实现。这些算法对于保证数据的安全性至关重要。在本章中,我们将深入探讨libcrypto.so.10所提供的核心加密算法,包括对称加密算法、非对称加密算法以及哈希函数与摘要算法。

## 3.1 对称加密算法

对称加密算法是最古老的加密方法之一。在对称加密中,加密和解密使用同一个密钥。对称加密算法速度快,适合于大量数据的加密。

### 3.1.1 AES算法原理与应用

高级加密标准(AES)是当前广泛采用的对称加密算法之一。AES基于替换-置换网络,具有固定的块大小(128位)和三种密钥长度(128、192或256位)。

在libcrypto.so.10中,AES算法被实现为一系列的函数,如`AES_set_encrypt_key`、`AES_encrypt`和`AES_decrypt`。下面的代码块演示了如何使用libcrypto.so.10进行AES加密和解密的基本步骤:

```c

#include <openssl/aes.h>

#include <openssl/rand.h>

#include <stdio.h>

#define BLOCK_SIZE 16

void encrypt_decrypt(const unsigned char *plaintext, const int plaintext_len,

unsigned char *ciphertext, unsigned char *recovered_text) {

AES_KEY enc_key, dec_key;

unsigned char iv[AES_BLOCK_SIZE];

int num_rounds;

RAND_bytes(iv, sizeof(iv));

// 设置加密密钥

if (AES_set_encrypt_key(plaintext, 128, &enc_key) < 0) {

printf("Error setting AES encryption key.\n");

return;

}

// 设置解密密钥

if (AES_set_decrypt_key(plaintext, 128, &dec_key) < 0) {

printf("Error setting AES decryption key.\n");

return;

}

// 加密

AES_cbc_encrypt(plaintext, ciphertext, plaintext_len, &enc_key, iv, AES_ENCRYPT);

// 解密

AES_cbc_encrypt(ciphertext, recovered_text, plaintext_len, &dec_key, iv, AES_DECRYPT);

}

int main() {

unsigned char plaintext[BLOCK_SIZE] = "Hello World!";

unsigned char ciphertext[BLOCK_SIZE];

unsigned char recovered_text[BLOCK_SIZE];

int plaintext_len = strlen((char *)plaintext);

encrypt_decrypt(plaintext, plaintext_len, ciphertext, recovered_text);

printf("Plaintext: %s\n", plaintext);

printf("Ciphertext: ");

for (int i = 0; i < BLOCK_SIZE; i++) {

printf("%02x ", ciphertext[i]);

}

printf("\n");

printf("Recovered Text: ");

for (int i = 0; i < BLOCK_SIZE; i++) {

printf("%02x ", recovered_text[i]);

}

printf("\n");

return 0;

}

```

在上述代码中,我们首先生成了一个随机的初始化向量(IV),然后使用这个IV和一个128位的密钥对文本进行加密和解密操作。代码逻辑包括密钥的设置、加密和解密。`AES_cbc_encrypt`函数执行了加密或解密的块操作。

### 3.1.2 DES算法历史与现状

数据加密标准(DES)是一种较早的对称密钥加密算法。尽管DES由于密钥长度较短(56位)导致安全性不高,已被AES取代,但它在加密史上仍占据重要位置。DES算法的原理是通过16轮的迭代过程来加密数据。

尽管DES不再是主流加密算法,但在某些遗留系统和特定应用场景中,DES仍被使用。在OpenSSL库中,DES算法依然得到支持。然而,用户被强烈建议使用更安全的替代算法,如AES。

## 3.2 非对称加密算法

非对称加密算法使用一对密钥,一个公钥和一个私钥。公钥用于加密数据,而私钥用于解密。非对称加密算法相较于对称加密算法具有更复杂的数学运算和更慢的速度,但它们提供了密钥分发的解决方案,这是对称加密所不具备的。

### 3.2.1 RSA算法原理与应用

RSA算法是第一个广泛使用的非对称加密算法,基于大数分解的难题。RSA算法的安全性基于这样一个事实:将两个大的质数相乘很容易,而将乘积分解回原来的质数却非常困难。

在libcrypto.so.10中,RSA算法通过一系列函数得以实现,如`RSA_generate_key`和`RSA_public_encrypt`。下面的代码演示了RSA加密和解密的基本流程:

```c

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

#include <stdio.h>

void rsa_keypair(RSA **pubkey, RSA **prikey) {

BIGNUM *bn = BN_new();

RSA *keypair = RSA_new();

BN_set_word(bn, RSA_F4); // 设置公钥指数

if (!RSA_generate_key_ex(keypair, 1024, bn, NULL)) {

RSA_free(keypair);

BN_free(bn);

printf("Failed to generate RSA keypair.\n");

return;

}

*pubkey = keypair;

}

void encrypt_decrypt_rsa(const unsigned char *plaintext, const int plaintext_len,

unsigned char *ciphertext, unsigned char *recovered_text,

const RSA *pubkey, const RSA *prikey) {

// 使用公钥加密

int ciphertext_len = RSA_public_encrypt(plaintext_len, plaintext, ciphertext, pubkey, RSA_PKCS1_PADDING);

if (ciphertext_len == -1) {

printf("Error during RSA encryption.\n");

return;

}

// 使用私钥解密

int recovered_len = RSA_private_decrypt(ciphertext_len, ciphertext, recovered_text, prikey, RSA_PKCS1_PADDING);

if (recovered_len == -1) {

printf("Error during RSA decryption.\n");

return;

}

}

int main() {

unsigned char plaintext[] = "RSA encryption and decryption test.";

int plaintext_len = strlen((char *)plaintext);

unsigned char ciphertext[128];

unsigned char recovered_text[128];

RSA *pubkey = NULL, *prikey = NULL;

rsa_keypair(&pubkey, &prikey);

encrypt_decrypt_rsa(plaintext, plaintext_len, ciphertext, recovered_text, pubkey, prikey);

printf("Plaintext: %s\n", plaintext);

printf("Ciphertext (hex): ");

for (int i = 0; i < 128; i++) {

printf("%02x ", ciphertext[i]);

}

printf("\n");

printf("Recovered text: %s\n", recovered_text);

return 0;

}

```

### 3.2.2 ECC算法的创新点与效率分析

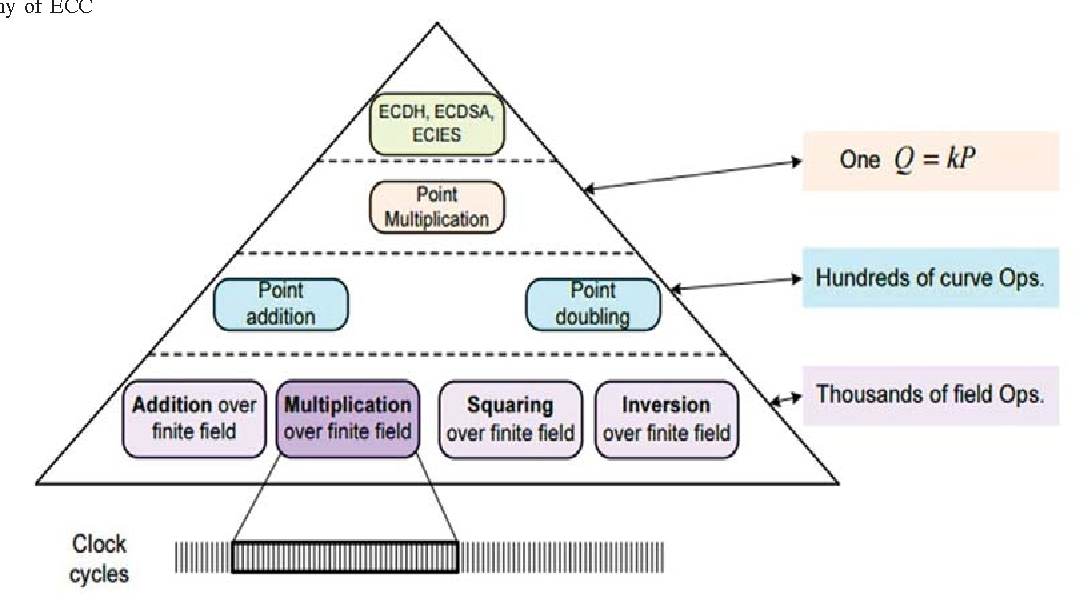

椭圆曲线密码学(ECC)是一种基于椭圆曲线数学的公钥加密技术。ECC算法相对于RSA来说具有更短的密钥长度和更高的安全性。ECC算法的创新之处在于它使用椭圆曲线上的点进行运算,而不是大数的乘法或分解。

在libcrypto.so.10中,ECC算法通过`EC_KEY_new`、`EC_KEY_generate_key`和`ECDSA_sign`等函数提供支持。ECC算法的效率分析表明,在相同的安全级别下,它通常需要更小的密钥长度,从而减少了运算负担和存储需求。

## 3.3 哈希函数与摘要算法

哈希函数是一种单向加密技术,通常用于验证数据的完整性。与加密算法不同,哈希函数是一个不可逆的过程,用于将任意长度的数据映射到固定长度的哈希值。

### 3.3.1 SHA系列算法的演进

安全哈希算法(SHA)是美国国家安全局设计的一系列哈希函数。SHA-1是最早被广泛使用的版本,随后发展为SHA-2(包括SHA-224、SHA-256、SHA-384和SHA-512等)。

SHA算法在OpenSSL中通过`SHA1`、`SHA224`、`SHA256`等函数提供实现。SHA系列算法的演进改进了算法的安全性和性能,特别是SHA-256,它在许多安全应用中得到了应用。

### 3.3.2 MD5算法的现状与替代方案

消息摘要算法5(MD5)曾经广泛用于验证数据的完整性,但由于其安全性问题(如易于遭受碰撞攻击),目前不建议在安全敏感的环境中使用MD5。

在OpenSSL库中,MD5的使用被`MD5`函数提供支持。然而,由于MD5的漏洞,当前更倾向于使用SHA-256或其他安全的哈希函数。为了兼容性和数据完整性,建议迁移到更为安全的替代方案,如SHA-256或SHA-3。

在本章节中,我们深入探讨了libcrypto.so.10所支持的核心加密算法,包括对称加密算法、非对称加密算法以及哈希函数与摘要算法。每一类算法都有其独特的特点和应用场景,对维护信息安全至关重要。在选择加密算法时,需要根据实际需求和安全性要求进行权衡,以确保数据的完整性和机密性得到妥善保护。

# 4. libcrypto.so.10中的密钥管理与证书处理

## 4.1 密钥生成与存储

### 4.1.1 随机数生成器的使用

随机数生成器(RNG)是加密技术中不可或缺的一部分,特别是在生成密钥的过程中。libcrypto.so.10提供了一系列的API来生成高质量的随机数。随机数的生成依赖于操作系统的熵源,这样可以确保生成的随机数是不可预测的,这对于维护加密系统的安全性至关重要。

一个典型的随机数生成器使用流程如下:

1. 利用`RAND_bytes`函数生成随机字节序列。

2. 对于需要高质量随机性的场合,使用`RAND_pseudo_bytes`或`RAND_DRBG_bytes`函数进行替代。

3. 在生成密钥之前,通常还需要使用`RAND_poll`函数来增加熵池的随机性。

例如,生成256位密钥材料可以使用以下代码:

```c

#include <openssl/rand.h>

#include <openssl/err.h>

unsigned char key_material[32];

if (RAND_bytes(key_material, sizeof(key_material)) != 1) {

/* 处理错误 */

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

```

上述代码中的`RAND_bytes`函数调用成功后,`key_material`将会包含32字节的随机数据,可以用作密钥的生成。如果函数调用失败,则需要检查并处理错误。

### 4.1.2 密钥的安全存储与备份

生成的密钥需要安全地存储在系统中。libcrypto.so.10提供了加密存储密钥的接口,这样可以保证即使存储介质被物理获取,没有密钥也无法读取密钥材料。使用`EVP_PKEY_write`函数可以实现密钥的加密存储。

为了防止密钥丢失,备份密钥是推荐的做法。但是,备份密钥又带来了密钥泄露的风险。因此,在备份密钥时,需要使用强密码或使用安全的密钥管理系统进行保管。

安全密钥存储和备份的示例如下:

```c

#include <openssl/evp.h>

#include <openssl/pem.h>

EVP_PKEY *pkey = NULL;

FILE *out = NULL;

out = fopen("key.pem", "wb");

if (!out) {

/* 文件打开失败处理 */

perror("fopen");

goto err;

}

pkey = ... // 获取EVP_PKEY对象

if (!PEM_write(out, pkey, NULL, NULL, 0, NULL, "password")) {

/* PEM写入失败处理 */

ERR_print_errors_fp(stderr);

goto err;

}

err:

if (out) fclose(out);

if (pkey) EVP_PKEY_free(pkey);

```

在上述代码中,我们使用了`PEM_write`函数将密钥写入到文件中。注意,我们使用了密码 `"password"` 来加密密钥。在实际应用中,应该使用更加复杂的密码。

## 4.2 证书的创建与撤销

### 4.2.1 X.509证书的结构与创建

X.509证书是一种广泛使用的数字证书格式,它基于公钥基础设施(PKI)。证书包含了证书持有人的公钥及其身份信息,并由权威的证书颁发机构(CA)签名。libcrypto.so.10提供了操作X.509证书的API,可以用于创建、解析和验证证书。

X.509证书由以下主要部分组成:

- 版本:指明证书的X.509版本。

- 序列号:由CA分配的唯一标识。

- 签名算法标识符:用于签名证书的算法标识。

- 发行人和有效期:证书颁发者及证书的有效期。

- 主体:证书持有人的相关信息。

- 主体公钥信息:主体的公钥及相关算法标识。

- 签名值:由CA对上述信息的签名。

创建X.509证书的代码示例如下:

```c

#include <openssl/x509v3.h>

#include <openssl/evp.h>

#include <openssl/pem.h>

#include <openssl/rsa.h>

EVP_PKEY *pkey = NULL;

X509 *x = NULL;

pkey = ... // 生成或获取EVP_PKEY对象

x = X509_new();

X509_set_version(x, 2); // 设置证书版本为v3

ASN1_INTEGER_set(X509_get_serialNumber(x), 1); // 设置序列号

X509_NAME *name = X509_NAME_new();

X509_NAME_add_entry_by_txt(name, "C", MBSTRING_ASC, (const unsigned char *)"US", -1, -1, 0);

X509_NAME_add_entry_by_txt(name, "O", MBSTRING_ASC, (const unsigned char *)"My Company", -1, -1, 0);

X509_set_issuer_name(x, name);

X509_set_subject_name(x, name); // 设置证书持有人信息

X509_set_pubkey(x, pkey); // 设置公钥

X509_sign(x, pkey, EVP_sha256()); // 用私钥对证书进行签名

// 证书输出

FILE *cert_out = fopen("certificate.pem", "wb");

if (!cert_out) {

/* 文件打开失败处理 */

perror("fopen");

goto cert_err;

}

if (!PEM_write_X509(cert_out, x)) {

/* PEM写入失败处理 */

ERR_print_errors_fp(stderr);

goto cert_err;

}

cert_err:

if (cert_out) fclose(cert_out);

if (x) X509_free(x);

if (name) X509_NAME_free(name);

if (pkey) EVP_PKEY_free(pkey);

```

在上述代码中,我们生成了一个简单的X.509证书,并使用PEM格式输出到文件。

### 4.2.2 证书撤销列表(CRL)的管理

证书撤销列表(Certificate Revocation List, CRL)是PKI环境中用来记录已撤销证书的列表。一旦证书持有者的私钥泄露或证书不再有效,CA会将该证书添加到CRL中。libcrypto.so.10提供了创建和解析CRL的API。

CRL由以下主要部分组成:

- 版本:指明CRL的版本。

- 签发者名称:签发该CRL的CA名称。

- 本次更新时间:本次CRL的签发时间。

- 下次更新时间:下次CRL的预期签发时间。

- 被撤销的证书序列号及撤销时间。

创建CRL的代码示例如下:

```c

#include <openssl/x509v3.h>

X509_CRL *crl = NULL;

X509_REVOKED *revoked = NULL;

crl = X509_CRL_new();

if (!crl) {

/* CRL创建失败处理 */

ERR_print_errors_fp(stderr);

goto crl_err;

}

ASN1_INTEGER_set(X509_CRL_get_serialNumber(crl), 1);

X509_NAME *issuer = X509_NAME_new();

X509_NAME_add_entry_by_txt(issuer, "C", MBSTRING_ASC, (const unsigned char *)"US", -1, -1, 0);

X509_CRL_set_issuer_name(crl, issuer);

revoked = X509_REVOKED_new();

ASN1_INTEGER_set(X509_REVOKED_get_serialNumber(revoked), 1);

// 假设撤销时间是当前时间

X509_REVOKED_set_rev_date(revoked, ASN1_TIME_set(NULL, time(NULL)));

if (!sk_X509_REVOKED_push(crl->revoked, revoked)) {

/* 撤销信息添加失败处理 */

ERR_print_errors_fp(stderr);

goto crl_err;

}

if (!X509_CRL_sign(crl, ...)) { // 使用CA的私钥对CRL进行签名

/* CRL签名失败处理 */

ERR_print_errors_fp(stderr);

goto crl_err;

}

// 将CRL输出到文件

FILE *crl_out = fopen("crl.pem", "wb");

if (!crl_out) {

/* 文件打开失败处理 */

perror("fopen");

goto crl_err;

}

if (!PEM_write_X509_CRL(crl_out, crl)) {

/* PEM写入失败处理 */

ERR_print_errors_fp(stderr);

goto crl_err;

}

crl_err:

if (crl_out) fclose(crl_out);

if (crl) X509_CRL_free(crl);

if (revoked) X509_REVOKED_free(revoked);

if (issuer) X509_NAME_free(issuer);

```

在上述代码中,我们创建了一个CRL并添加了一个被撤销的证书记录。然后,使用CA的私钥对CRL进行签名,并将其输出到文件。

# 5. libcrypto.so.10的实践应用案例

## 5.1 网络数据传输加密

### 5.1.1 SSL/TLS协议与libcrypto的集成

在现代网络通信中,数据的安全传输是至关重要的。传输层安全(TLS)和安全套接字层(SSL)协议正是为了保证网络数据传输的安全而被广泛采用。libcrypto.so.10作为OpenSSL库的重要组成部分,为SSL/TLS协议提供了强大的加密功能,包括密钥交换、数据加密和完整性校验等。

TLS/SSL协议依赖于libcrypto中的加密算法来保护数据传输的安全。当我们集成SSL/TLS协议到网络应用程序时,libcrypto库通过其提供的函数接口来实现密钥交换、会话密钥生成、数据加密和消息认证等关键步骤。通过这种方式,libcrypto库使得开发者能够构建出符合行业标准的安全通信系统。

使用libcrypto进行SSL/TLS集成的一个关键点是理解其底层的握手协议。在此过程中,libcrypto会处理诸如RSA或ECC等非对称加密算法的密钥交换,并在必要时生成临时的会话密钥用于后续的对称加密通信。在后续的数据传输过程中,libcrypto还会使用对称加密算法和哈希函数来保证数据的完整性和保密性。

例如,在使用OpenSSL的s_client工具时,可以通过以下命令与启用SSL的服务器进行连接:

```bash

openssl s_client -connect <server_ip>:<port>

```

在上述命令执行后,会自动进行SSL握手并建立安全连接,所有通过此连接发送和接收的数据都将被libcrypto加密或解密。

### 5.1.2 安全套接字层(SSL)的实例应用

为了更具体地理解SSL在实际应用中的使用方法,下面我们将通过一个简单的服务器和客户端例子来展示如何利用libcrypto实现SSL通信。

首先,我们需要一个支持SSL的服务器。使用OpenSSL提供的s_server工具,可以快速启动一个监听特定端口并支持SSL的测试服务器:

```bash

openssl s_server -key key.pem -cert cert.pem -accept <port>

```

其中,`key.pem` 是服务器私钥文件,`cert.pem` 是服务器证书文件,`<port>` 是服务器监听的端口。

对于客户端,我们同样可以使用OpenSSL的s_client工具来连接到刚才启动的服务器,并进行SSL握手和数据传输:

```bash

openssl s_client -connect <server_ip>:<port> -CAfile ca_cert.pem

```

在此命令中,`ca_cert.pem` 是包含服务器证书签发CA的证书文件。通过这个文件,客户端可以验证服务器证书的有效性。

客户端和服务器之间传输的任何数据都将通过libcrypto库进行加密和解密,确保了数据在传输过程中的安全。值得注意的是,s_client和s_server工具均提供了大量的参数选项,允许开发者根据需求配置SSL握手和数据传输的细节。

```mermaid

sequenceDiagram

participant C as Client

participant S as Server

Note right of C: openssl s_client...

C->>S: Connect to Server with SSL

Note right of S: openssl s_server...

S->>C: Perform SSL Handshake

C->>S: Send Encrypted Data

S->>C: Send Encrypted Data

Note over C,S: Data Exchange

S->>C: Terminate Connection

C->>S: Terminate Connection

```

通过以上介绍,我们可以看到libcrypto与SSL/TLS的紧密集成不仅提供了安全的数据传输保障,而且它的广泛应用使得开发者能够轻松地为应用程序增加加密功能,进而提高数据传输的安全性。

# 6. ```

# 第六章:libcrypto.so.10在安全领域的高级应用

libcrypto.so.10库不仅提供基础的加密操作,还支持一系列高级安全应用,能够帮助开发者构建出更安全、更可靠的系统。本章将详细介绍PKI和数字证书的应用、AES性能优化以及随机数生成器安全性提升等方面。

## 6.1 PKI与数字证书的应用

### 6.1.1 公钥基础设施(PKI)的工作原理

公钥基础设施(Public Key Infrastructure,PKI)是一个通过使用公钥加密技术来提供安全服务的系统。它由硬件、软件、人员、策略和规程组成,以支持以下活动:

- 密钥和证书管理

- 分发和管理数字证书

- 证书撤销

- 安全策略制定

PKI的核心是数字证书,它用于绑定公钥与其拥有者的身份。证书由可信的第三方机构——证书颁发机构(Certificate Authority,CA)签发。

### 6.1.2 数字证书的跨平台互操作性

数字证书的互操作性意味着不同的系统可以安全地交换信息,即使这些系统使用不同的软件和硬件。为了实现这一点,证书通常遵循国际标准X.509。X.509证书结构包括:

- 版本号

- 序列号

- 签发者名称

- 有效期

- 主体名称

- 主体公钥信息

- 签发者数字签名

跨平台互操作性还需要所有系统都支持这些标准,并且可以验证其他系统颁发的证书。libcrypto.so.10库支持所有X.509版本,包括更新的版本3。

## 6.2 高级加密标准(AES)的性能优化

### 6.2.1 AES算法的变种与性能比较

AES是广泛使用的一种对称加密算法,它有多个变种,包括:

- AES-128:使用128位密钥

- AES-192:使用192位密钥

- AES-256:使用256位密钥

不同的变种提供了不同级别的安全性。通常,密钥长度越长,安全性越高,但加密和解密的性能也越低。

### 6.2.2 AES加速技术与硬件支持

为了提高AES的性能,现代处理器提供了专门的指令集扩展,如Intel的AES-NI。通过这些硬件加速技术,可以显著提升加解密速度。libcrypto.so.10库能够利用这些硬件特性来提升性能。

## 6.3 随机数生成器的安全性提升

### 6.3.1 随机数生成器的类型与原理

随机数生成器分为伪随机数生成器(PRNG)和真随机数生成器(TRNG)。PRNG基于数学算法产生随机数序列,而TRNG则基于物理过程产生随机数。

libcrypto.so.10提供了多个随机数生成器的接口,包括:

- 伪随机数生成器(PRNG),如基于Blum-Blum-Shub算法的PRNG

- 真随机数生成器(TRNG),如基于操作系统提供的熵源的熵收集器

### 6.3.2 随机数源的安全性分析与改进

随机数的安全性对加密系统至关重要。如果随机数不够随机,攻击者可以预测密钥和密码,从而破解加密。因此,选择安全的随机数源至关重要。

在使用libcrypto.so.10时,可以通过集成操作系统的熵源来提高随机数生成的安全性。例如,在Linux系统上,可以利用`/dev/random`或`/dev/urandom`设备文件作为熵源。

为了进一步提升安全性,可以结合多个熵源,使用哈希函数来混合熵,并定期更换源以防止预测。libcrypto.so.10提供了多种工具来实现这些策略,确保生成的随机数具有足够的熵,从而达到安全要求。

通过高级加密算法的深入应用,我们可以看到,libcrypto.so.10不仅提供了基础的加密功能,还支持构建复杂的安全解决方案,满足多样化的安全需求。

```

0

0