【Windows XP漏洞风险评估】:secdrv.sys影响与企业应对策略

发布时间: 2024-12-27 18:13:06 阅读量: 5 订阅数: 3

Windows XP 核心驱动 secdrv.sys 本地权限提升漏洞

# 摘要

secdrv.sys漏洞是一种影响系统安全的关键漏洞,它在企业环境中可能会导致严重的安全问题和潜在威胁。本文首先概述了secdrv.sys漏洞的技术细节和形成原因,随后分析了漏洞对企业系统安全的具体影响以及在企业环境中的扩散风险。接着,针对企业如何应对secdrv.sys漏洞,本文提出了一系列系统和网络层面的预防措施和防御机制,并强调了应急响应与安全教育的重要性。本文还通过案例分析的方式,探讨了secdrv.sys漏洞的修复策略和实施步骤,以及修复后的效果评估和改进措施。最后,提出了secdrv.sys漏洞预防的最佳实践和对未来新兴漏洞应对策略的展望。

# 关键字

secdrv.sys漏洞;系统安全;风险评估;预防策略;应急响应;安全教育;漏洞修复

参考资源链接:[Windows XP secdrv.sys驱动漏洞:本地权限瞬间提升](https://wenku.csdn.net/doc/6412b5dcbe7fbd1778d44a95?spm=1055.2635.3001.10343)

# 1. secdrv.sys漏洞概述

secdrv.sys是一个在Windows操作系统中扮演重要角色的系统驱动文件,主要用于实现某些安全功能。近期,该驱动文件被发现存在漏洞,引起了广泛的关注。该漏洞的存在可能会导致未经授权的访问和数据泄露,对系统的安全性构成严重威胁。接下来,我们将深入分析这个漏洞的技术细节和影响,以及企业如何应对这一挑战。

# 2. ```

# 第二章:漏洞影响分析

## 2.1 漏洞的技术细节

### 2.1.1 secdrv.sys的系统作用

secdrv.sys 是 Windows 操作系统中的一个系统文件,它与安全相关的驱动程序有关。该文件是负责实现安全机制的关键组件之一,涉及对敏感操作的访问控制和权限管理。secdrv.sys 主要通过提供一个内核级别的接口来执行这些操作,因此它拥有较高的系统权限。该驱动通常用于支持如安全软件、加密应用程序等,确保系统的数据安全和隔离。

### 2.1.2 漏洞形成原因

secdrv.sys 漏洞的形成原因多种多样。通常来说,它们可能是由于不当的输入验证、权限设置不当、内存管理错误等造成。例如,如果secdrv.sys 在处理特定请求时未能正确地验证输入数据,攻击者可能通过精心构造的输入触发异常行为,从而导致漏洞。在另一些情况下,如果安全驱动的权限设置过于宽松或过于严格,都可能导致潜在的安全漏洞。此外,内存相关问题(如缓冲区溢出)也可能导致secdrv.sys的漏洞形成。

## 2.2 漏洞对系统安全的影响

### 2.2.1 漏洞利用场景

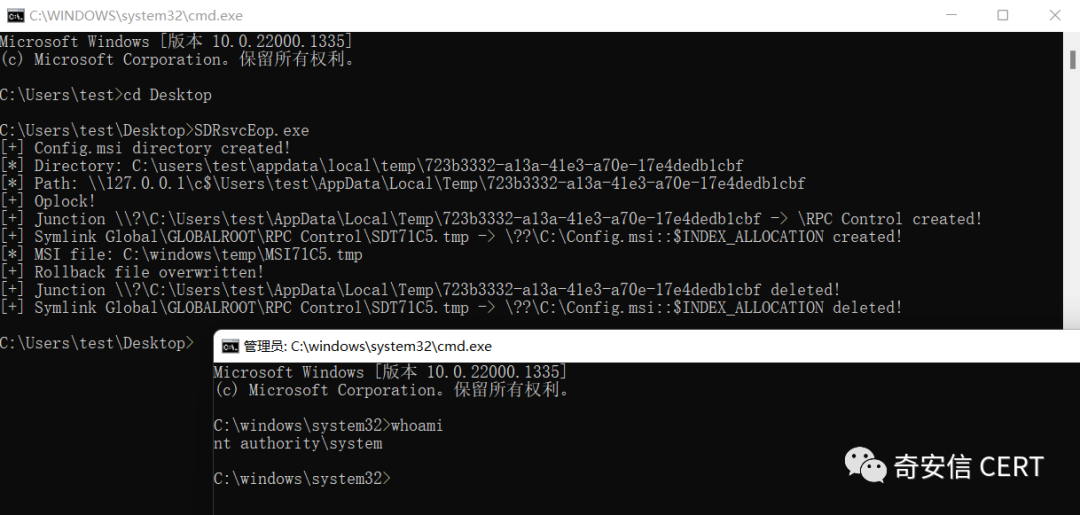

secdrv.sys 漏洞一旦被发现,恶意攻击者会寻找各种场景来利用它。一个典型的场景是通过植入恶意代码或驱动程序来加载攻击者控制的模块。另一种场景可能是在权限提升攻击中使用,攻击者通过漏洞获取更高级别的系统权限。此外,攻击者可能通过网络服务漏洞结合secdrv.sys漏洞来远程执行代码或获取敏感信息。

### 2.2.2 潜在的威胁和后果

secdrv.sys 漏洞的潜在威胁和后果可能非常严重。从权限提升到系统破坏,再到敏感数据泄露,攻击者可能利用该漏洞达成各种目的。一旦攻击者能够执行任意代码,他们可以安装恶意软件、窃取或篡改数据、甚至使整个系统瘫痪。对于企业来说,这样的漏洞可能导致重大的金融损失、品牌信誉损坏,以及违反数据保护法规而受到法律制裁。

## 2.3 漏洞在企业环境中的扩散风险

### 2.3.1 内部威胁分析

内部威胁是企业环境中最难防范的安全风险之一。secdrv.sys 漏洞可能被内部员工利用,尤其是那些已经拥有一定程度系统访问权限的员工。在没有适当监督和审计的情况下,内部人员可能利用此漏洞访问或篡改敏感数据,进行未授权操作或导致安全事件。企业需要严格控制内部权限,并对所有内部操作进行审计,以减小这种风险。

### 2.3.2 外部威胁分析

外部攻击者是企业面临的另一类威胁。他们可能通过多种方式探测和利用secdrv.sys漏洞,例如通过网络钓鱼或漏洞扫描。攻击者可能会通过自动化的工具扫描互联网上暴露的系统,寻找易受攻击的目标。一旦找到漏洞,攻击者可能会远程访问企业网络,并进行一系列破坏性或数据窃取操作。这需要企业部署有效的入侵检测系统和响应机制,以便迅速发现和应对潜在的外部攻击。

```

# 3. 企业应对secdrv.sys漏洞的策略

secdrv.sys漏洞的严重性要求企业必须采取积极主动的措施来预防和缓解其潜在的安全威胁。本章将深入探讨企业层面的预防和应对策略,包括系统层面的预防措施、网络层面的防御机制以及应急响应与安全教育三个方面。

## 3.1 系统层面的预防措施

### 3.1.1 系统更新和补丁管理

在secdrv.sys漏洞被发现后,及时更新系统和应用补丁是防止攻击的第一道防线。企业需要建立一个有效的补丁管理流程,确保所有系统及时接收到必要的安全更新。

#### 操作步骤:

1. **识别受影响的系统**:审计企业中的所有系统,确定哪些系统使用了secdrv.sys组件。

2. **测试补丁**:在生产环境中部署补丁之前,在测试环境中验证补丁的兼容性和效果。

3. **制定部署计划**:创建详细的补丁部署时间表,包括测试和实际部署阶段。

4. **回滚策略**:一旦部署补丁,确保有回滚计划以应对可能出现的问题。

#### 代码逻辑分析:

```bash

# 下载最新补

```

0

0