单片机实验安全考虑:代码保护和数据加密

发布时间: 2024-07-11 10:27:39 阅读量: 67 订阅数: 33

单片机实验指导

# 1. 单片机实验安全概览**

**1.1 单片机实验安全的重要性**

单片机实验涉及到敏感数据和代码的处理,因此安全至关重要。缺乏安全措施可能导致数据泄露、代码篡改和系统故障,对研究人员和最终用户造成重大损失。

**1.2 单片机实验安全威胁**

单片机实验面临着多种安全威胁,包括:

- **代码窃取:**未经授权访问或窃取单片机代码,用于恶意目的。

- **代码篡改:**修改或破坏单片机代码,导致系统故障或安全漏洞。

- **数据泄露:**敏感数据的未经授权访问或泄露,例如实验结果、个人信息或加密密钥。

# 2.1 代码混淆和加密

### 2.1.1 代码混淆原理和方法

代码混淆是一种通过修改代码结构和语义,使代码难以理解和分析的技术。其原理是通过以下方法实现:

- **重命名变量和函数:**将有意义的变量和函数名称替换为随机或无意义的名称,使代码难以理解。

- **控制流平坦化:**将嵌套的控制流结构(如 if-else、switch-case)转换为线性代码,消除分支和跳转。

- **指令替换:**使用等效但更复杂的指令替换原始指令,增加代码的可读性。

- **数据混淆:**将数据常量和字符串加密或隐藏,使攻击者难以提取敏感信息。

### 2.1.2 代码加密算法和实现

代码加密是一种通过加密代码来保护其机密性的技术。常用的代码加密算法包括:

- **AES(高级加密标准):**一种对称加密算法,使用 128、192 或 256 位密钥对数据进行加密和解密。

- **DES(数据加密标准):**一种过时的对称加密算法,使用 56 位密钥,安全性较低。

- **RSA(Rivest-Shamir-Adleman):**一种非对称加密算法,使用一对公钥和私钥进行加密和解密。

代码加密的实现通常涉及以下步骤:

```python

# 导入加密库

import cryptography.fernet

# 生成加密密钥

key = cryptography.fernet.Fernet.generate_key()

# 加密代码

with open('code.py', 'rb') as f:

code = f.read()

encrypted_code = cryptography.fernet.Fernet(key).encrypt(code)

# 将加密后的代码写入文件

with open('encrypted_code.py', 'wb') as f:

f.write(encrypted_code)

```

代码逻辑:

- 导入加密库 cryptography.fernet。

- 生成一个随机加密密钥 key。

- 使用 Fernet.encrypt() 方法对代码进行加密,并存储在 encrypted_code 变量中。

- 将加密后的代码写入 encrypted_code.py 文件中。

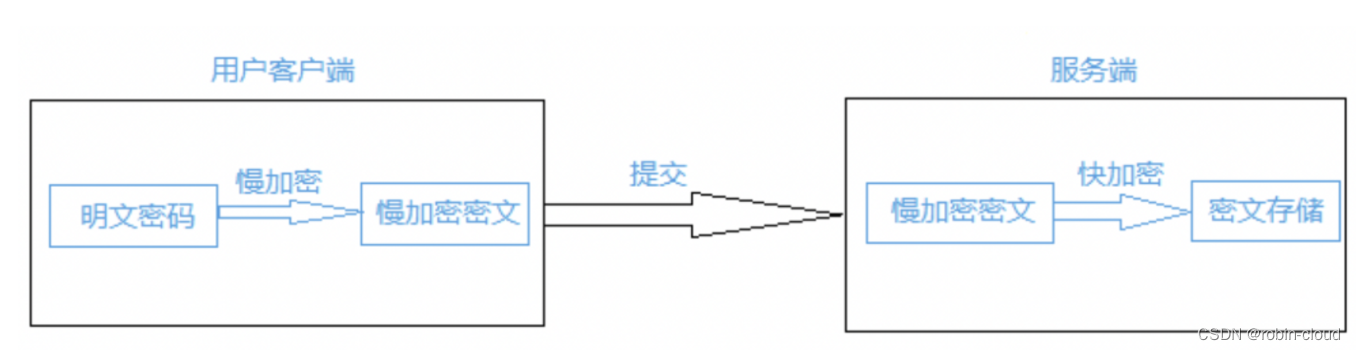

# 3. 单片机数据加密技术

### 3.1 数据加密算法和实现

数据加密算法是单片机数据加密技术的基础,其作用是将明文数据转换为密文数据,从而防止未经授权的人员访问或窃取敏感信息。常见的单片机数据加密算

0

0