Twisted.web.client的认证机制:实现HTTP基本认证和OAuth的实战指南

发布时间: 2024-10-15 23:08:04 阅读量: 22 订阅数: 23

twisted_smpp_client_server:简单的 smpp 客户端和服务器

# 1. Twisted.web.client简介

在本章中,我们将对Twisted.web.client进行基础性的介绍,为后续章节的深入探讨打下坚实的基础。Twisted.web.client是一个强大的异步HTTP客户端库,它是由Python编写的,属于Twisted框架的一部分。Twisted框架是一个事件驱动的网络编程框架,它使得开发者能够使用Python编写高质量的网络应用程序和服务器。

Twisted.web.client提供了一系列的API,使得开发者可以轻松地构建和执行HTTP请求,同时它还支持多种HTTP特性,如Keep-Alive、重定向、代理支持等。这些特性使得Twisted.web.client成为构建复杂网络应用程序时的一个强大工具。在接下来的章节中,我们将深入探讨如何在Twisted.web.client中实现HTTP基本认证和OAuth认证机制,并通过具体的代码示例来展示这些认证机制的实际应用。

# 2. HTTP基本认证的理论与实践

## 2.1 HTTP基本认证的概念

### 2.1.1 认证机制的原理

HTTP基本认证是一种简单的认证机制,它主要依赖于用户名和密码进行认证。这种认证机制的原理非常直接:客户端在请求资源时,会在HTTP请求头中加入一个`Authorization`字段,该字段包含了经过Base64编码的用户名和密码信息。服务器接收到请求后,会解码`Authorization`字段,并验证用户名和密码是否匹配。如果验证通过,则返回请求的资源;如果验证失败,则返回`401 Unauthorized`响应,并要求客户端重新进行认证。

HTTP基本认证的原理可以用以下步骤概括:

1. 客户端发起对受保护资源的请求。

2. 服务器响应`401 Unauthorized`并提示需要认证。

3. 客户端将用户名和密码编码后放入`Authorization`头中。

4. 客户端重新发送请求,包含`Authorization`头。

5. 服务器验证`Authorization`头中的凭据。

6. 如果凭据有效,服务器返回请求的资源;否则,返回`401 Unauthorized`。

### 2.1.2 基本认证在HTTP中的实现

基本认证的实现涉及到客户端和服务器端的交互。在客户端,通常需要编写代码来生成`Authorization`头,并在服务器端,需要编写代码来解码和验证凭据。

在HTTP协议中,基本认证的实现通常遵循以下格式:

```

Authorization: Basic [base64-encoded string]

```

其中`[base64-encoded string]`是用户名和密码组合后的Base64编码字符串,格式为`username:password`。

下面是一个简单的例子,展示了如何在客户端使用HTTP基本认证:

```python

from base64 import b64encode

import requests

# 用户名和密码

username = 'user'

password = 'pass'

# 生成Base64编码的用户名和密码

credentials = b64encode(f'{username}:{password}'.encode()).decode()

# 发起请求

response = requests.get('***', headers={

'Authorization': f'Basic {credentials}'

})

print(response.text)

```

在这个例子中,我们首先使用`requests`库发起一个GET请求。我们通过`Authorization`头传递了用户名和密码。服务器接收到请求后,会验证`Authorization`头中的凭据。

在服务器端,需要对请求进行解码和验证。以下是一个使用Python的Flask框架实现的基本认证的例子:

```python

from flask import Flask, request, Response

import base64

app = Flask(__name__)

@app.route('/protected')

def protected():

auth = request.authorization

if not auth or not check_credentials(auth.username, auth.password):

return Response(

'Could not verify your access level for that URL.\n'

'You have to login with proper credentials', 401,

{'WWW-Authenticate': 'Basic realm="Login Required"'}

)

return 'Welcome!'

def check_credentials(username, password):

# 这里应该实现对用户名和密码的验证逻辑

return username == 'user' and password == 'pass'

if __name__ == '__main__':

app.run()

```

在这个服务器端的例子中,我们定义了一个受保护的路由`/protected`。当接收到请求时,我们检查`Authorization`头中的凭据。如果凭据有效,我们返回欢迎信息;否则,我们返回`401 Unauthorized`响应。

## 2.2 Twisted.web.client中的基本认证实践

### 2.2.1 配置认证所需参数

在Twisted.web.client中使用基本认证时,首先需要配置必要的参数。这些参数通常包括用户名、密码以及目标URL。

以下是一个配置Twisted.web.client进行基本认证的例子:

```python

from twisted.web.client import Agent

from twisted.internet import reactor

from base64 import b64encode

# 用户名和密码

username = 'user'

password = 'pass'

# 将用户名和密码编码为Base64格式

credentials = b64encode(f'{username}:{password}'.encode()).decode()

# 创建一个HTTP客户端代理

agent = Agent(reactor)

# 发起请求

def fetch(url):

d = agent.request('GET', url, headers={

'Authorization': f'Basic {credentials}'

})

d.addCallback(processResponse)

return d

def processResponse(response):

response.content.addCallback(bytes.decode)

response.content.addErrback(log.err)

return response

# 目标URL

url = '***'

fetch(url)

reactor.run()

```

在这个例子中,我们首先将用户名和密码编码为Base64格式,并存储在`credentials`变量中。然后,我们创建一个HTTP客户端代理,并使用`request`方法发起一个GET请求,同时传递了`Authorization`头。

### 2.2.2 实现认证过程的代码示例

以下是一个使用Twisted.web.client实现HTTP基本认证的完整代码示例:

```python

from twisted.web.client import Agent

from twisted.internet import reactor

from base64 import b64encode

import json

# 用户名和密码

username = 'user'

password = 'pass'

# 将用户名和密码编码为Base64格式

credentials = b64encode(f'{username}:{password}'.encode()).decode()

# 创建一个HTTP客户端代理

agent = Agent(reactor)

# 发起请求的函数

def fetch(url):

def processResponse(response):

# 打印响应状态码和内容

print(response.code)

if response.code == 200:

response.content.addCallback(json.loads).addCallback(print)

else:

print('Failed to fetch data:', response.code)

return response

def logError(failure):

print('An error occurred:', failure)

# 发起GET请求

d = agent.request('GET', url, headers={

'Authorization': f'Basic {credentials}'

})

d.addCallback(processResponse)

d.addErrback(logError)

return d

# 目标URL

url = '***'

fetch(url)

reactor.run()

```

在这个例子中,我们定义了一个`fetch`函数,该函数使用Twisted.web.client的`Agent`发起GET请求,并传递了`Authorization`头。我们还定义了一个`processResponse`函数来处理响应,如果响应状态码为200,则将响应内容解析为JSON格式并打印出来。如果响应状态码不是200,我们打印出错误信息。我们还定义了一个`logError`函数来处理任何可能发生的错误。

通过本章节的介绍,我们了解了HTTP基本认证的理论基础和在Twisted.web.client中的实践方法。我们学习了如何配置认证所需参数,并通过代码示例展示了如何实现认证过程。这些知识将帮助我们在实际应用中更好地理解和使用Twisted.web.client进行HTTP基本认证。

# 3. OAuth认证机制的理论与实践

OAuth认证机制是Web应用中常用的授权协议,它允许用户授权第三方应用访问他们存储在其他服务提供商上的信息,而无需将用户名和密码提供给第三方。本章节将深入探讨OAuth认证机制的理论基础及其在Twisted.web.client中的实践应用。

## 3.1 OAuth认证机制概述

### 3.1.1 OAuth协议的历史与发展

OAuth协议的发展始于用户隐私保护的需求。在互联网早期,许多应用直接要求用户提供账户密码,这种做法存在重大的安全隐患。随着技术的进步和用户意识的提高,人们开始寻求更安全的授权方式。

OAuth应运而生,它最初由Twitter、Facebook、Google等公司发起,旨在为用户提供一种安全、标准的方法来授权第三方应用访问他们的个人信息。OAuth协议的版本从OAuth 1.0到OAuth 2.0,不断演进,越来越简化授权过程,并提高了灵活性和安全性。

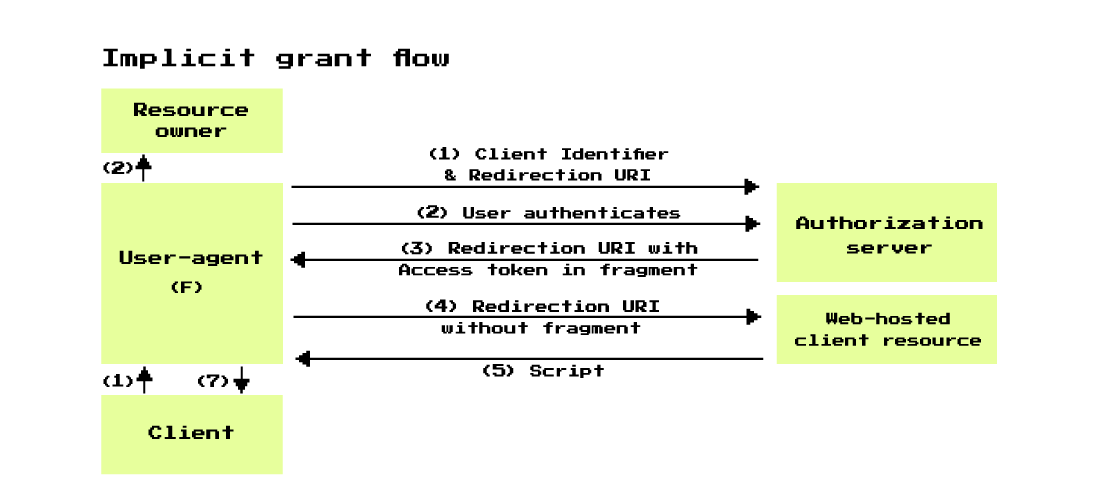

### 3.1.2 OAuth认证流程及安全特性

OAuth认证流程主要分为四个步骤:

1. 用户同意授权:用户在服务提供商的界面中同意第三方应用的访问请求。

2. 获取授权码:第三方应用通过服务提供商获取一个授权码。

3. 获取访问令牌:第三方应用使用授权码向服务提供商请求访问令牌。

4. 访问资源:第三方应用使用访问令牌访问用户的资源。

OAuth的安全特性包括:

- 使用HTTPS协议保护数据传输的安全性。

- 访问令牌具有时效性,可以限制第三方应用的访问权限。

- 第三方应用无法获取用户的密码,从而降低了安全风险。

## 3.2 Twisted.web.client中的OAuth认证实践

### 3.2.1 OAuth认证所需的配置和步骤

在Twisted.web.client中实现OAuth认证,需要配置以下几个关键步骤:

1. 注册应用:在服务提供商处注册你的第三方应用,获取必要的客户端ID和密钥。

2. 构建授权URL:根据服务提供商的要求构建授权URL,引导用户进行授权。

3. 获取授权码

0

0