Oracle存储过程安全防线:防范SQL注入,守护数据库安全

发布时间: 2024-07-25 22:21:15 阅读量: 83 订阅数: 23

sqlmap:自动SQL注入和数据库接管工具-开源

# 1. Oracle存储过程概述**

Oracle存储过程是一种预先编译和存储在数据库中的SQL语句集合,用于执行特定任务。它允许开发人员将复杂的SQL操作封装成可重用的模块,提高代码的可维护性和效率。存储过程可以接受参数,执行复杂的计算,并返回结果,使其成为自动化任务和实现业务逻辑的强大工具。

# 2. SQL注入攻击原理与防范措施**

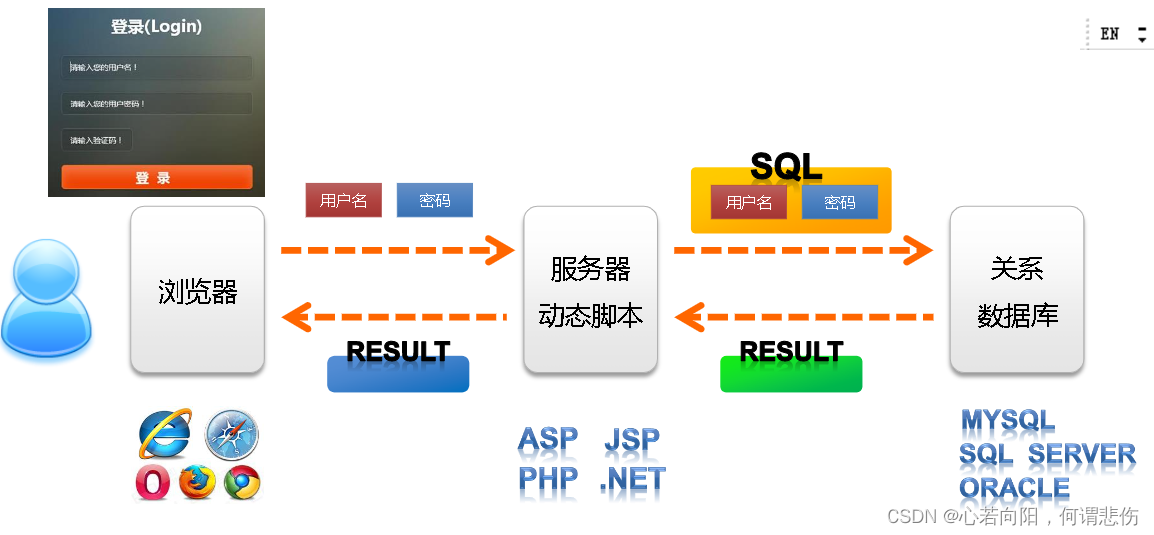

## 2.1 SQL注入攻击原理

SQL注入攻击是一种通过注入恶意SQL语句来操纵数据库的行为的攻击方式。攻击者通过在用户输入中嵌入恶意代码,绕过应用程序的安全检查,从而执行未经授权的数据库操作。

### 攻击步骤

1. **用户输入恶意代码:**攻击者在应用程序的输入字段中输入包含恶意SQL语句的代码。

2. **应用程序未验证输入:**应用程序未对用户输入进行适当的验证和过滤,导致恶意代码被传递到数据库。

3. **数据库执行恶意代码:**恶意代码被数据库解释并执行,从而导致数据泄露、数据修改或其他恶意操作。

### 攻击类型

SQL注入攻击有多种类型,包括:

- **Union注入:**利用UNION操作符连接多个查询结果,从而提取敏感数据。

- **Blind注入:**通过观察数据库响应来推断数据,而无需直接访问结果。

- **Time注入:**利用数据库查询的执行时间来泄露信息。

## 2.2 存储过程中的SQL注入防范措施

存储过程作为数据库中的可执行代码,也容易受到SQL注入攻击。以下措施可以有效防范存储过程中的SQL注入:

### 1. 参数化查询

使用参数化查询可以将用户输入与SQL语句分开,防止恶意代码被直接注入到查询中。

```sql

CREATE PROCEDURE GetCustomerData(

IN customer_id INT

)

AS

BEGIN

SELECT * FROM customers WHERE customer_id = @customer_id;

END;

```

### 2. 输入验证和过滤

对用户输入进行严格的验证和过滤,确保其符合预期的格式和范围。

```sql

CREATE PROCEDURE UpdateCustomerData(

IN customer_id INT,

IN customer_name VARCHAR(50)

)

AS

BEGIN

IF customer_id < 0 OR customer_name = '' THEN

RETURN;

END IF;

UPDATE customers SET customer_name = @customer_name WHERE customer_id = @customer_id;

END;

```

### 3. 动态SQL语句安全处理

如果必须使用动态SQL语句,则需要对SQL语句进行安全处理,防止恶意代码注入。

```sql

CREATE PROCEDURE ExecuteDynamicSQL(

IN sql_statement VARCHAR(1000)

)

AS

BEGIN

DECLARE @safe_sql VARCHAR(1000);

-- 过滤特殊字符和保留字

SET @safe_sql = REPLACE(@sql_statement, '''', ''');

SET @safe_sql = REPLACE(@safe_sql, ';', '');

-- 执行安全处理后的SQL语句

EXEC sp_executesql @safe_sql;

END;

```

### 4. 存储过程权限控制

限制对存储过程的访问权限,只允许授权用户执行存储过程。

```sql

GRANT EXECUTE ON GetCustomerData TO user_role;

```

# 3. 存储过程安全编码实践

### 3.1 变量类型检查和转换

**变量类型检查**

存储过程中变量类型检查至关重要,可以防止注入攻击和数据类型转换错误。Oracle提供了多种数据类型,包括数字、字符串、日期和布尔值。变量类型检查可以确保变量的值与预期的数据类型匹配。

**代码块:**

```sql

CREATE OR REPLACE PROCEDURE my_procedure (

p_id IN NUMBER,

p_name IN VARCHAR2(20)

)

IS

BEGIN

-- 检查 p_id 是否为数字

IF NOT DBMS_UTILITY.IS_NUMBER(p_id) THEN

RAISE_APPLICATION_ERROR(-20001, 'p_id must be a number');

END IF;

-- 检查 p_name 是否为字符串

IF NOT DBMS_UTILITY.IS_VARCHAR2(p_name) THEN

RAISE_APPLICATION_ERROR(-20002, 'p_name

```

0

0