【TLS与HTTP_2协同】:加速Web应用的前沿技术

发布时间: 2025-01-05 02:50:41 阅读量: 12 订阅数: 17

基于苍鹰优化算法的NGO支持向量机SVM参数c和g优化拟合预测建模(Matlab实现),苍鹰优化算法NGO优化支持向量机SVM的c和g参数做多输入单输出的拟合预测建模 程序内注释详细直接替数据就可以

# 摘要

本文探讨了传输层安全性协议(TLS)和超文本传输协议版本2(HTTP/2)的背景、基础及其革新特性。文章详细解析了TLS的工作原理、版本演进、配置和优化方法,以及HTTP/2的多路复用、头部压缩技术和扩展功能。同时,本文阐述了TLS与HTTP/2协同工作的原理,包括安全连接的建立、性能优化和最佳实践。最后,文章讨论了TLS与HTTP/2的实践部署、监控与维护策略,并展望了未来技术趋势及面临的挑战。本文旨在为网络协议的优化和安全性能提升提供详实的理论基础和实践经验。

# 关键字

TLS;HTTP/2;多路复用;头部压缩;性能优化;安全威胁;配置优化

参考资源链接:[TLS协议配置与流量分析实战指南](https://wenku.csdn.net/doc/83b0td5nms?spm=1055.2635.3001.10343)

# 1. TLS与HTTP/2的背景与基础

在当今数字化时代,网站和应用程序的安全性和性能是任何在线业务成功的核心要素。本章将引导读者了解传输层安全(TLS)协议和超文本传输协议第2版(HTTP/2)的基础知识,为后续章节更深入的探讨和实际应用打下坚实基础。

## 1.1 网络安全的演变

网络安全自互联网诞生以来就一直是个不断发展的领域。随着技术的进步,从最初简单的HTTP协议到HTTPS的出现,再到如今HTTP/2与TLS 1.3的使用,每一次迭代都旨在提升数据传输的安全性和效率。了解这一演变过程,是理解当前网络安全重要性不可或缺的一部分。

## 1.2 TLS与HTTP/2的诞生

TLS与HTTP/2是互联网技术发展的两大里程碑。TLS(传输层安全协议)提供了数据加密、身份验证和数据完整性,而HTTP/2则革新了数据传输的方式,减少了延迟,提高了性能。这两个协议如今已被广泛部署在各种Web服务器和客户端,为用户和网站管理员带来了显著的优势。

## 1.3 协议的普及与应用

随着时间的推移,大多数现代浏览器和服务器支持TLS和HTTP/2。本章将介绍如何在现有的IT基础设施中实现这两个协议,以及如何从HTTP/1.x平稳过渡到HTTP/2。这些知识将帮助IT专业人员在实际环境中有效地利用它们,提升业务的竞争力。

# 2. ```

# 第二章:TLS加密协议详解

## 2.1 TLS的工作原理

### 2.1.1 握手过程的详细分析

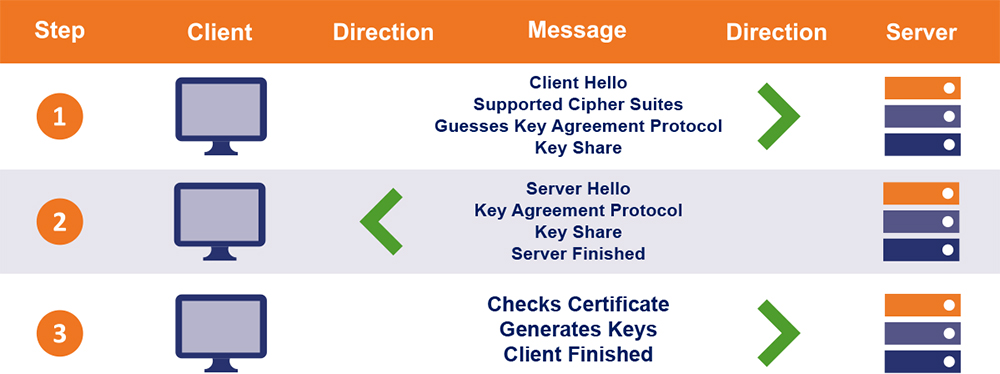

TLS协议的核心在于建立一个安全的通信通道,而这一切始于“握手”过程。TLS握手是客户端和服务器之间建立加密连接的一个过程,涉及一系列的协议交互。其目的在于:

- 认证服务器(可选地认证客户端)

- 交换加密参数

- 确保密钥交换的安全性

具体来看,TLS握手流程通常包括以下几个步骤:

1. **ClientHello**: 客户端向服务器发送一个ClientHello消息,包含客户端支持的TLS版本、加密套件和一系列随机字节。

2. **ServerHello**: 服务器回应ClientHello,选择客户端提供的TLS版本和加密套件。同时,服务器发送它的证书、服务器的随机字节和可选的ServerHelloDone消息。

3. **证书验证**: 客户端验证服务器的证书是否有效。

4. **密钥交换**: 客户端通过服务器的证书(如果有的话)生成或接收一个预主密钥(Pre-Master Secret),这个预主密钥用于后续生成对称加密的会话密钥。

5. **会话密钥生成**: 双方通过预主密钥和之前交换的随机数生成会话密钥,用于接下来数据的对称加密。

6. **客户端发送Finished消息**: 表明握手完成,此时客户端可以开始使用会话密钥加密数据。

7. **服务器发送Finished消息**: 类似地,服务器也表明握手完成,并开始使用会话密钥加密数据。

在整个握手过程中,客户端和服务器通过随机数和预主密钥的交换确保了每次会话密钥的唯一性和随机性,这大大提高了安全性。

### 2.1.2 数据传输阶段的加密机制

一旦TLS握手完成,客户端和服务器之间的数据传输就可以开始了。在数据传输阶段,所有的应用数据将通过对称加密算法进行加密,并通过MAC(Message Authentication Code)进行完整性验证,确保数据未被篡改。

对称加密提供了快速的数据加密方法,而TLS协议使用了“记录协议”来管理数据的加密和解密。记录协议确保:

- 数据被分片到合适大小的数据块中。

- 可选地对数据进行压缩(尽管在TLS 1.3中已经移除了压缩步骤)。

- 应用数据被加密,一般使用AES(Advanced Encryption Standard)或者ChaCha20等对称加密算法。

- 附加一个消息认证码(MAC)或AEAD(Authenticated Encryption with Associated Data)标签,来验证数据的完整性和来源。

使用MAC或AEAD的好处在于,它利用了会话密钥来确保即使数据在传输过程中被截获,也无法被未授权的第三方读取或篡改。因为只有持有相同会话密钥的通信双方才能解密和验证数据。

TLS记录协议的结构如下:

```

+---------------+---------------+---------------+---------------+

| Type | Version | Length | Data |

+---------------+---------------+---------------+---------------+

| 0-255 | 0-255 | 0-65535 | 0-65535 |

+---------------+---------------+---------------+---------------+

```

- **Type**: 指明消息的类型,例如握手消息、警告消息等。

- **Version**: 指明TLS的版本号。

- **Length**: 消息的长度。

- **Data**: 实际的加密数据。

因此,TLS通过精心设计的握手过程和加密数据传输阶段的记录协议,确保了数据传输的安全性。

## 2.2 TLS版本的演进

### 2.2.1 TLS 1.0至TLS 1.3的主要变更

TLS协议自其首次发布以来,经历了多次重要的版本更迭,每次更迭都着重于提高安全性和性能。以下是TLS 1.0至TLS 1.3的主要变更:

- **TLS 1.0**: 最初发布的版本,基于SSL 3.0。包括握手机制、对称加密、消息摘要和证书验证。

- **TLS 1.1**: 增加了对已知弱点的防护,例如CBC模式下的填充Oracle攻击。

- **TLS 1.2**: 重新定义了加密算法和密钥交换机制,引入了AEAD加密模式。

- **TLS 1.3**: 简化了握手过程,减少了必需的往返次数(RTT)。移除了一些过时的加密算法,如CBC模式的使用。引入了0-RTT重放攻击的保护。

TLS 1.3是目前最新的协议版本,它的设计目标是在确保安全的同时减少延迟。TLS 1.3的握手过程能够在一个往返(1-RTT)内完成,大大提高了效率。而且由于移除了许多安全性能较差的算法,TLS 1.3也被认为在安全性上比之前版本有了很大提升。

### 2.2.2 各版本的兼容性与安全性比较

随着TLS版本的演进,各种版本的TLS协议在实际应用中的兼容性和安全性问题也呈现了出来。各版本的兼容性具体表现在:

- **TLS 1.0 和 TLS 1.1**: 这两个版本在很多现代浏览器和服务器上仍然被支持,但已不再被认为是安全的协议,因为它们容易受到各种已知攻击。

- **TLS 1.2**: 目前最常见的版本,大多数现代浏览器和服务器默认使用。它提供了相对较安全的加密算法和较高的兼容性。

- **TLS 1.3**: 新版本虽然提供了更好的性能和安全性,但并非所有的浏览器和服务器都已完全支持它。

安全性方面,TLS 1.3由于其改进的加密套件和精简的握手过程,在安全性上比早期版本有了显著的提升。然而,在过渡期间,仍需要考虑与旧版本TLS的向后兼容性,这可能对安全性带来一定影响。

随着新版本的TLS协议不断推出,IT专业人士必须关注其带来的

```

0

0