【XK3190-DS10数据保护方案】:备份与恢复,确保业务连续性无忧

发布时间: 2024-12-23 18:22:14 阅读量: 4 订阅数: 9

XK3190-DS10使用说明书(1.00版)

# 摘要

XK3190-DS10在数据保护领域的重要性不言而喻,本文深入探讨了数据备份和恢复的策略与技术,以及如何确保业务连续性。文章首先阐释了数据备份的概念和选择备份策略与工具的重要性,随后深入介绍了XK3190-DS10支持的数据备份技术。第三章讨论了数据恢复的原理与实践操作,通过案例分析揭示了恢复过程中的挑战和成功的关键因素。第四章探讨了实施数据复制、镜像技术,以及如何通过数据去重和压缩提高数据保护效率,并构建了灾备中心。最后,文章展望了XK3190-DS10在未来数据保护方案中的发展和新技术对数据保护领域的影响。

# 关键字

数据保护;数据备份;数据恢复;数据复制;数据去重;灾备中心

参考资源链接:[XK3190-DS10数字称重显示器操作手册](https://wenku.csdn.net/doc/432iocu9w5?spm=1055.2635.3001.10343)

# 1. XK3190-DS10数据保护的重要性

在当今数字化时代,数据已成为组织中最为关键的资产之一。XK3190-DS10作为一种先进的数据存储解决方案,其数据保护功能的重要性不言而喻。数据的丢失或破坏,无论对于企业还是个人,都可能带来灾难性的后果,包括经济损失、业务中断,甚至信誉受损。因此,理解并实施有效的数据保护措施对于任何使用XK3190-DS10设备的组织来说都是基础且至关重要的工作。

在下一章,我们将深入探讨数据备份的策略和工具,包括备份的定义、目的,以及如何选择和使用备份工具来确保数据的安全性和完整性。这为XK3190-DS10用户提供了有效数据保护的基础知识。

# 2. 数据备份策略和工具

## 2.1 理解数据备份的概念

### 2.1.1 备份的定义和目的

在信息技术领域,备份是一个非常重要的操作。简而言之,备份是将原始数据复制一份保存起来的过程,以防止数据丢失或损坏。这可以是通过复制文件到另一个驱动器,也可以是通过将数据复制到网络驱动器、云存储空间等其他位置。备份的目的是防止数据因为硬件故障、软件问题、人为错误或自然灾害等原因而丢失。

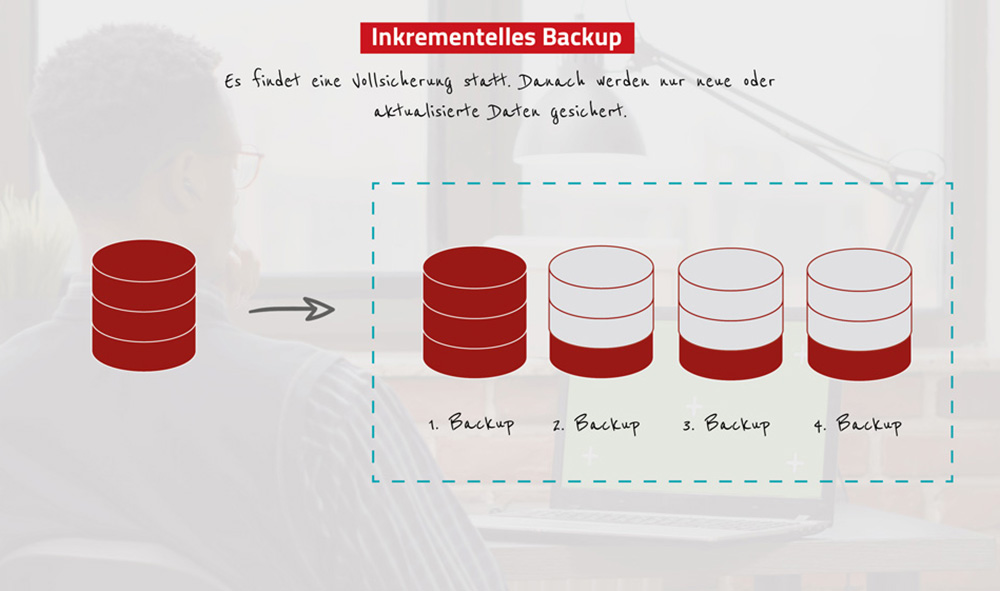

备份的类型多种多样,可以是全备份,也就是备份所有的数据;增量备份,只备份自上次备份以来发生变化的数据;差异备份,备份自从上次全备份以来发生变化的数据。选择合适的备份类型需要考虑数据的重要性、备份窗口的时间限制以及数据恢复时间目标等因素。

### 2.1.2 备份类型的选择标准

选择合适的备份类型是确保数据安全的关键一步。每种备份类型都有其独特的优势和局限性。全备份简单且易于恢复,但备份时间和所需存储空间较大。增量备份只需要备份少量的差异数据,节省时间和存储空间,但恢复过程较为复杂和耗时。差异备份则提供了一个折中的方案,虽然在备份和存储上比增量备份占用更多,但恢复速度相对较快。

选择备份类型时,还需要考虑到数据的恢复需求。例如,如果业务要求能够在极短的时间内恢复到任意时间点的数据状态,可能需要实现全备份结合每日增量备份的策略。同时,备份策略的选择还应当基于对数据重要性的评估,关键业务数据可能需要更频繁的备份,并应用更为高效安全的备份类型。

## 2.2 选择合适的备份工具

### 2.2.1 市场上的主流备份工具介绍

市场上的备份工具种类繁多,它们各有特点。某些工具可能更专注于文件级别的备份,而其他的则可能提供更全面的系统或数据库备份解决方案。一些流行的备份工具包括Acronis True Image、Veeam Backup & Replication、Nakivo Backup & Replication等。

Acronis True Image提供云备份和本地备份,以及灾难恢复功能,非常适合个人用户和小企业。Veeam Backup & Replication则专注于虚拟环境的备份和恢复,同时提供数据去重和压缩等功能。Nakivo Backup & Replication专为VMware和Hyper-V环境设计,提供直观的界面和强大的备份管理功能。

### 2.2.2 XK3190-DS10支持的备份技术

XK3190-DS10是一个高级的数据保护解决方案,它支持各种备份技术,包括但不限于全备份、增量备份、差异备份和镜像备份。利用其先进的数据保护算法,XK3190-DS10可以实现高速备份,同时确保数据的一致性和完整性。XK3190-DS10还支持多种备份目标,例如本地磁盘、磁带、网络存储和云服务。这些技术特性使得XK3190-DS10成为了一个全面的数据备份工具。

## 2.3 设计备份计划和流程

### 2.3.1 制定备份计划的策略

制定备份计划是数据备份流程中的第一步,需要根据数据的重要性和企业的业务需求进行。一个有效的备份计划策略应包含以下元素:

1. **确定备份频率**:根据数据变化的频率决定全备份或增量备份的周期。

2. **选择备份窗口**:确定备份操作应在业务系统负载较低的时段进行。

3. **规划存储方案**:根据备份数据量决定存储介质和备份保留时间。

4. **灾难恢复计划**:包括灾难发生时的数据恢复策略和步骤。

备份计划还应当具有一定的灵活性,能够适应业务变化和技术演进。

### 2.3.2 实践中的备份流程详解

备份流程通常包括以下步骤:

1. **需求分析**:评估系统环境、数据重要性、备份频率和存储需求。

2. **备份工具选择**:根据需求选择合适的备份工具和策略。

3. **备份执行**:通过选定的备份工具实施数据备份。

4. **备份验证**:确保备份数据完整无误,并进行必要的测试恢复。

5. **数据维护**:定期清理旧的备份数据,优化存储空间。

在实际操作中,可能需要对备份流程进行调整以适应特定的业务场景和需求。例如,如果业务环境要求24/7运行,可能需要采用无中断备份技术来避免业务停机。此外,随着自动化技术的发展,许多备份流程可以被自动化,从而减少人为干预,提高效率和准确性。

```mermaid

graph LR

A[开始] --> B[需求分析]

B --> C[备份工具选择]

C --> D[执行备份]

D --> E[验证备份]

E --> F[数据维护]

F --> G[备份报告与监控]

G --> H{备份流程结束}

```

备份计划和流程的设计是一个持续改进的过程,需要不断地根据实际运行情况调整和优化。此外,备份执行之后,必须定期对备份数据进行校验和测试恢复,确保在真正需要数据恢复时备份数据可以被有效利用。随着技术的发展和业务需求的变更,备份计划和流程也需要与时俱进地做出相应的调整。

# 3. 数据恢复技术与实施

在当今数字化时代,数据丢失已成为企业面临的重大风险之一。数据恢复技术是确保企业能够从灾难中快速恢复的重要技术之一。本章节将深入探讨数据恢复的原理,实践操作以及案例分析,帮助IT从业者更全面地理解和掌握数据恢复的技巧。

## 3.1 理解数据恢复的原理

### 3.1.1 数据恢复的必要性

数据恢复是指通过特定的技术手段,从故障的存储介质中恢复丢失或损坏的数据。在信息技术不断发展的当下,数据已成为企业最宝贵的资产之一。无论是由于硬件故障、人为错误、软件漏洞还是外部灾难造成的数据丢失,数据恢复技术都能帮助企业最大限度地减少数据损失,保护企业的重要信息。

### 3.1.2 恢复过程中可能遇到的挑战

在数据恢复过程中,IT专业人员可能会遇到多种挑战,包括但不限于损坏的文件系统、物理损伤的存储设备、数据被覆盖和加密等问题。这些问题要求数据恢复人员不仅要有扎实的技术基础,还需要有丰富的经验和快速应变的能力。

## 3.2 实践数据恢复操作

### 3.2.1 系统故障后的快速恢复步骤

在系统发生故障时,首先需要判断故障类型,然后进行以下步骤:

1. **备份检查**:确认是否有最新的数据备份。

2. **故障诊断**:使用诊断工具确定故障原因。

3. **启动选项**:尝试使用不同的启动选项恢复系统。

4. **数据恢复软件**:在安全模式下使用专业的数据恢复软件。

5. **专业服务**:如果数据至关重要或问题复杂,及时寻求专业数据恢复服务。

```mermaid

graph LR

A[系统故障] --> B[备份检查]

B --> C[故障诊断]

C --> D[启动选项]

D --> E[数据恢复软件]

E --> F[专业服务]

```

### 3.2.2 恢复过程中的数据完整性验证

恢复数据之后,确认数据的完整性和可用性是非常关键的。可以使用以下方法进行验证:

- **校验和比较**:使用文件校验和工具比较原始数据和恢复数据。

- **软件测试**:对数据进行必要的软件功能测试。

- **业务验证**:确保数据可以被业务流程正常使用。

## 3.3 数据恢复案例分析

### 3.3.1 成功恢复案例分享

某企业遇到硬盘损坏导致关键数据丢失的紧急情况,通过以下步骤成功恢复数据:

1. **备份缺失**:立即确认没有可用的最新备份。

2. **专业分析**:联系了专业数据恢复公司进行故障分析。

3. **介质修复**:数据恢复公司采用特殊手段修复了损坏的硬盘。

4. **数据提取**:成功提取了大量丢失的数据。

5. **完整性测试**:通过完整性测试,确保恢复的数据完全可用。

### 3.3.2 失败恢复案例的教训与启示

而在另外一起数据恢复案例中,由于延迟处理和不当操作,导致了恢复失败:

- **延迟处理**:未及时联系专业团队,造成数据损坏加剧。

- **不当操作**:错误地尝试了多次重启和恢复操作,导致数据覆盖。

- **教训**:数据恢复要及时,并且在专业人员指导下进行,以避免造成更大的损失。

通过对比成功与失败的案例,我们可以得到以下启示:

- 尽快启动数据恢复流程。

- 选择经验丰富且技术先进的数据恢复服务。

- 避免在未明确故障原因的情况下对系统进行操作。

数据恢复技术是企业应对数据丢失的重要手段,通过深入理解其原理、步骤和实践案例,IT从业者可以有效提升数据保护的能力,并为企业的数据安全提供有力保障。

# 4. 确保业务连续性的高级数据保护技术

在当今这个数据密集型的商业环境中,业务连续性成为企业运营中的关键因素。保障数据的完整性、可用性和安全性,是确保业务连续性的核心任务。在本章节中,我们将深入探讨高级数据保护技术,以及XK3190-DS10设备在这些技术中的应用和管理,来帮助企业实现业务连续性目标。

## 实施数据复制与镜像

### 数据复制与镜像技术概览

数据复制与镜像是实现数据保护和灾难恢复的关键技术。通过在多个位置保持数据的实时或近实时副本,这些技术可以大大减少数据丢失的风险。数据复制通常涉及同步或异步方式,同步方式会在主数据发生变化的同时,实时将变化复制到副本,而异步方式则是数据变更后,过一段时间再进行复制。

在实施数据复制与镜像时,主要考虑以下因素:

- 一致性保证:数据复制需要保证主副本和从副本之间的一致性。

- 性能影响:复制操作对系统性能的影响,特别是网络带宽和存储I/O。

- 复制策略:选择合适的复制模式(同步或异步),以平衡数据一致性和系统性能。

- 复制频率:复制发生的频率,以减少数据丢失的可能性。

### XK3190-DS10数据复制的配置与管理

XK3190-DS10提供多种数据复制技术,包括本地复制和远程复制。本地复制是将数据复制到同一物理位置的其他存储系统,而远程复制则将数据传送到不同地点的远程站点。XK3190-DS10支持基于快照的复制,允许快速创建数据的完整或增量副本。

通过以下步骤配置XK3190-DS10的数据复制功能:

1. **创建数据源卷**:首先确定需要复制的数据源卷。

2. **配置复制参数**:在XK3190-DS10的管理界面中设置复制策略,包括选择同步或异步复制、复制频率等。

3. **设置目标存储**:指定复制目标存储系统,并确保网络连接和配置正确。

4. **激活复制任务**:激活复制任务,系统开始根据设置的策略进行数据复制。

5. **监控和维护**:持续监控复制状态,并根据需要进行配置调整。

```mermaid

graph LR

A[开始] --> B[创建数据源卷]

B --> C[配置复制参数]

C --> D[设置目标存储]

D --> E[激活复制任务]

E --> F[监控和维护复制状态]

```

为了确保数据复制的有效性,XK3190-DS10通常包含以下特性:

- 复制任务的自动故障转移,当主存储发生故障时,可以自动将工作负载切换到复制的副本。

- 容易实现的带宽管理和优化,以减少对生产系统的影响。

- 可靠的数据一致性保证机制。

## 应用数据去重和压缩技术

### 数据去重原理及优势

数据去重(Data De-duplication)技术可以在存储级别上删除冗余的数据,仅保留数据的唯一实例。这可以极大地降低存储需求,减少备份时间和网络带宽占用。数据去重通常在数据写入存储系统时进行,通过识别和排除重复的数据块,只保存数据的单个副本。

数据去重带来的优势包括:

- 存储空间节省:通过识别并删除重复数据,大幅降低所需的存储空间。

- 提高传输效率:减少了需要备份和传输的数据量,提升备份和恢复速度。

- 成本降低:减少了对额外存储硬件的依赖,从而节约成本。

### 数据压缩技术在XK3190-DS10的应用

数据压缩技术通过算法减少文件或数据集的大小,以达到存储空间节约和提升传输效率的目的。XK3190-DS10支持数据压缩功能,能够对数据进行实时压缩,同时在读取时解压缩数据,以保持应用性能。

以下是实现数据压缩的一般步骤:

1. **选择压缩算法**:XK3190-DS10可能支持多种压缩算法,如LZ4、LZO等,根据需求选择合适的压缩级别。

2. **配置压缩选项**:在存储系统管理界面中设置压缩功能,选择是实时压缩还是仅在备份时压缩。

3. **实施压缩**:系统开始对数据进行压缩处理,根据选择的算法优化压缩效果。

4. **监控性能和资源使用**:在压缩过程中监控性能影响和资源占用,确保对业务性能无负面影响。

实施数据压缩需要注意的问题包括:

- 压缩对CPU资源的额外需求,可能会对性能产生影响。

- 需要对压缩前后的数据进行比较,以确保数据完整性不受影响。

- 考虑压缩后数据的解压缩开销,特别是在高频率读取场景下。

## 部署灾备中心

### 灾备中心的重要性

灾备中心是企业数据保护体系中的重要组成部分,它能够在原数据中心发生灾难性事件时,迅速接管业务,保证业务的连续性和数据的安全性。灾备中心不仅可以应对自然灾害,还可以应对各种人为的和系统性的故障,包括网络攻击和硬件故障等。

部署灾备中心的核心要素包括:

- 灾备策略:确定灾备中心的建设模式和复制策略。

- 数据一致性:保证灾备数据与主中心数据的同步性。

- 灾难恢复演练:定期进行演练,确保灾备中心能够迅速有效地接管业务。

### XK3190-DS10灾备中心构建与维护

XK3190-DS10设备为灾备中心提供了先进的数据保护功能。要构建与维护一个有效的灾备中心,你需要遵循以下步骤:

1. **灾备策略规划**:根据业务需求和风险评估,规划灾备的级别、目标和策略。

2. **环境搭建**:部署XK3190-DS10设备和相关网络设施,确保主数据中心与灾备中心之间的网络连通性。

3. **数据同步与复制**:在XK3190-DS10上配置数据复制任务,确保数据在两个中心之间实时同步。

4. **应用切换**:制定应用切换计划,包括切换操作、验证流程和回切操作。

5. **监控与测试**:持续监控灾备系统状态,定期执行恢复测试和性能测试,确保灾备中心的可用性。

灾备中心的维护工作重点在于:

- 定期验证数据复制的有效性和一致性。

- 进行灾难恢复演练,确保业务连续性计划的有效性。

- 评估和调整灾备策略,以应对业务和技术环境的变化。

```mermaid

flowchart LR

A[开始] --> B[灾备策略规划]

B --> C[环境搭建]

C --> D[数据同步与复制]

D --> E[应用切换]

E --> F[监控与测试]

F --> G[维护与优化]

```

以上步骤保证了灾备中心的稳定运行,并且能够适应不断变化的业务需求和技术环境。XK3190-DS10提供的数据保护功能,通过自动化的数据复制和监控机制,大大降低了灾备操作的复杂性和风险。

在本章节中,我们详细介绍了如何通过实施数据复制与镜像、数据去重和压缩技术、以及灾备中心的构建与维护来确保业务的连续性。通过对XK3190-DS10的深入解析,我们了解了在高级数据保护技术中该设备的具体应用和管理方法。这些技术的综合应用,为企业提供了强大的数据保护能力,确保了关键业务的持续运行和数据资产的安全。

# 5. XK3190-DS10数据保护方案的未来展望

随着技术的快速发展,数据保护领域正在经历前所未有的变革。新兴技术的应用不仅为数据保护提供了新的解决方案,还带来了新的挑战。在本章中,我们将探讨这些新兴技术如何影响数据保护,以及企业在未来应当如何制定数据保护策略,特别是在XK3190-DS10平台上的应用前景。

## 5.1 新兴技术对数据保护的影响

### 5.1.1 云计算与数据保护的融合趋势

云计算作为当今IT领域的重要技术之一,其在数据保护中的应用正在迅速增长。在XK3190-DS10平台中,集成云计算技术将为数据备份和恢复提供新的可能性。例如,利用云服务的弹性存储和分布式特性,可以实现更高效的备份和更快的数据恢复。企业可以利用云服务提供远程备份和灾难恢复服务,确保在任何情况下数据的高可用性。

### 5.1.2 人工智能与机器学习在数据保护中的应用前景

人工智能(AI)和机器学习(ML)的结合为数据保护带来了革命性的变化。AI和ML可以用来分析历史数据,预测潜在的数据安全风险和系统故障,并自动采取措施进行预防。在XK3190-DS10上,AI和ML技术可以实现智能备份,通过学习用户数据使用模式来优化备份策略,同时可以检测和防御新型的网络攻击。

## 5.2 面向未来的企业级数据保护策略

### 5.2.1 构建适应未来需求的数据保护体系

为应对不断增长的数据量和日益复杂的安全威胁,企业需要构建一个能够适应未来需求的数据保护体系。这包括采用分层保护策略,结合物理、虚拟和云环境的特性,实施统一的管理平台。此外,企业还应考虑到法规遵从,确保数据的合规性,特别是在多地区运营的情况下。XK3190-DS10可以通过整合多种备份方案和服务,提供一站式的数据保护解决方案。

### 5.2.2 XK3190-DS10在未来数据保护领域的角色展望

XK3190-DS10作为数据保护领域的一个重要工具,其未来发展不仅仅局限于现有的功能。它有望整合更多的智能化功能,如自动化的数据恢复和安全监控,以及更加高效的灾难恢复机制。同时,XK3190-DS10还需要与新兴技术如云计算平台、AI和ML技术进行深入整合,提供端到端的数据保护能力。通过持续的技术创新,XK3190-DS10能够帮助企业在数据保护和管理方面保持竞争优势。

在展望未来的同时,我们必须意识到数据保护永远不会是静态的。企业必须不断适应变化,拥抱新技术,不断提升数据保护的能力和效率,以确保业务的连续性和数据的安全。通过理解并应用新兴技术,以及提前规划和实施综合性的数据保护策略,企业将能确保在不断变化的IT环境中保持竞争力。

0

0