嵌入式设备二叉树应用:搜索与排序优化秘籍

堆排序算法解析-基于二叉堆的选择排序及应用

摘要

本文全面探讨了嵌入式设备中二叉树数据结构的应用及其优化。从二叉树的基础理论到高级应用,涵盖了二叉搜索树、平衡二叉树、内存管理、时间效率优化、搜索和排序性能测试等多个方面。文中详细分析了资源受限环境下的二叉树应用实践,包括内存管理和时间效率的优化方法。同时,探讨了B树、堆结构在二叉树中的应用,并就并发与分布式二叉树应用提出了数据同步策略。最后,本文展望了二叉树在新兴技术中的角色和未来发展面临的挑战,并提出了相应的解决方案。

关键字

嵌入式设备;二叉树;二叉搜索树;AVL树;内存优化;数据同步

参考资源链接:嵌入式工程师必备:数据结构与算法详解

1. 嵌入式设备二叉树应用概述

嵌入式设备由于其资源限制,需要高效的数据结构来处理数据。二叉树作为一种重要的数据结构,在嵌入式系统中有着广泛的应用。本章节将简要介绍二叉树在嵌入式设备中的应用场景,并概述其在数据检索、存储优化、以及任务调度等方面的作用。我们还将探讨如何根据嵌入式设备的特殊要求选择合适的二叉树类型,以及如何优化这些数据结构以适应资源受限的环境。接下来的章节将详细探讨二叉树的理论基础和嵌入式环境下的具体应用实践。

2. 二叉树理论基础

2.1 二叉树的数据结构解析

2.1.1 二叉树的定义和特点

二叉树是每个节点最多有两个子树的树结构,通常子树被称作“左子树”和“右子树”。二叉树在许多算法中是基础的数据结构,特别是在搜索和排序算法中,它提供了一种高效的方式来组织和检索数据。二叉树的特点包括:

- 节点层级:在二叉树中,节点的层级从1开始,根节点位于第1层。

- 度:节点的度是其子树的数量。在二叉树中,任何节点的度最多为2。

- 叶子节点:没有子节点的节点被称为叶子节点。

- 深度:树的深度是从根节点开始的最长路径的边数。

二叉树的这些特点使得其具有高效的数据组织和访问能力,非常适合于实现快速查找、排序等操作。

2.1.2 二叉树的遍历算法

二叉树遍历是访问树中每个节点的常用方法,主要有三种遍历策略:

- 前序遍历(Pre-order Traversal):首先访问根节点,然后递归地先序遍历左子树,接着递归地先序遍历右子树。

- 中序遍历(In-order Traversal):首先递归地中序遍历左子树,然后访问根节点,最后递归地中序遍历右子树。在二叉搜索树中,中序遍历能够得到有序的节点值。

- 后序遍历(Post-order Traversal):首先递归地后序遍历左子树,然后递归地后序遍历右子树,最后访问根节点。

下面是一个简单的二叉树节点结构和遍历算法的实现代码。

这段代码定义了一个简单的二叉树节点类以及三种遍历方法,通过递归实现遍历。在实际应用中,二叉树的遍历是许多复杂算法的基础,比如排序和搜索算法。

2.2 二叉搜索树(BST)

2.2.1 BST的特性及其在排序中的应用

二叉搜索树(BST),是一种特殊的二叉树,它满足以下性质:

- 每个节点的左子树只包含小于当前节点的数。

- 每个节点的右子树只包含大于当前节点的数。

- 左右子树也必须分别为二叉搜索树。

BST的这些特性使得它可以快速地插入、删除和查找数据。特别地,在中序遍历BST时,可以得到一个有序的序列,这对于排序操作非常有用。

该段代码扩展了之前的TreeNode类,增加了BST的节点插入方法。在插入时,节点会根据其值的大小被正确地定位到树中的合适位置,保持了BST的特性。

2.2.2 平衡二叉搜索树(AVL树)介绍

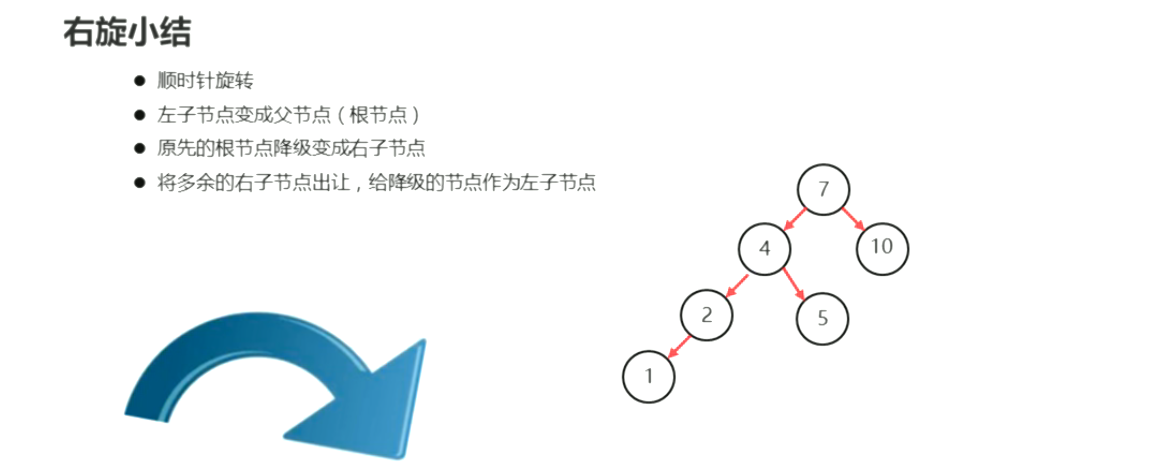

AVL树是一种自平衡的二叉搜索树,其中任何节点的两个子树的高度最多相差1。如果在任何时候插入或删除节点导致这种不平衡,AVL树将通过旋转操作进行自我调整,以保持平衡。这种特性使得AVL树在进行查找操作时,其时间复杂度始终为O(log n),这对于需要频繁查找的应用场景非常有益。

2.3 二叉树的插入与删除操作

2.3.1 插入操作的原理与实现

在二叉树中,插入操作通常遵循这样的原则:

- 如果树为空,新节点成为树的根节点。

- 如果树不为空,则新节点被插入为某个已存在节点的左子节点或右子节点,这取决于其值与父节点值的比较结果。

在BST中,插入操作是这样实现的:

- def insert_bst(root, value):

- if root is None:

- return BSTNode(value)

- if value < root.value:

- root.left = insert_bst(root.left, value)

- elif value > root.value:

- root.right = insert_bst(root.right, value)

- return root

在这段代码中,我们递归地找到插入点,并将新节点添加到BST中,同时保持树的平衡。

2.3.2 删除操作的原理与实现

删除操作稍微复杂,因为需要考虑到几种不同的情况:

- 如果要删除的节点是叶子节点,我们可以直接删除它。

- 如果要删除的节点只有一个子节点,我们可以用其子节点替换它。

- 如果要删除的节点有两个子节点,通常的策略是用其右子树的最小节点(或左子树的最大节点)替换它,然后删除那个最小(最大)节点。

删除操作的实现代码如下:

在这段代码中,我们用BST的右子树中最小的节点来替换根节点,并递归地删除那个最小节点。

表格

接下来是一个简单的表格,演示二叉树、二叉搜索树和AVL树的区别:

| 特性 | 二叉树 | 二叉搜索树 | AVL树 |

|---|---|---|---|

| 定义 | 每个节点最多有两个子节点 | 左子树<根节点<右子树 | 平衡二叉搜索树 |

| 插入 | 递归插入新节点 | 维持BST特性 | 自平衡,可能涉及旋转 |

| 删除 | 递归删除节点 | 维持BST特性 | 自平衡,可能涉及旋转 |

| 性能 | 取决于树的形状 | 最坏情况O(n),平均O(log n) | 最坏情况O(log n) |

通过这个表格,我们清晰地看到三种树的不同点和优缺点,有助于更好地理解各自的应用场景和性能影响。