【网络分割与Opnsense】:在网络架构中设计安全区域

发布时间: 2024-09-30 22:08:02 阅读量: 96 订阅数: 24

通信与网络中的集成与分割:解析手机设计平台的今天与明天

# 1. 网络分割的基础知识

网络分割是网络安全领域中的一项重要技术,它的核心思想是将一个大的网络环境划分为若干个较小的、彼此独立的网络区域。这些区域通常被称为“安全区域”,它们可以是物理上的,也可以是逻辑上的。通过网络分割,组织可以有效地管理和控制网络流量,限制不同区域间的访问权限,从而提高整个网络的安全性、可管理性和性能。

在当今的网络环境中,随着企业业务的发展和网络技术的进步,网络分割已经成为了企业构建安全网络架构的基础。接下来的章节将探讨网络分割在Opnsense防火墙中的具体实现和应用,深入理解网络分割的原理,以及如何利用Opnsense优化网络管理。我们将从基础的网络分割概念入手,逐步深入到实际操作,让读者能够全面掌握网络分割的技术要点。

# 2. Opnsense防火墙概述

## 2.1 Opnsense的基本功能和特性

### 2.1.1 Opnsense的安装和配置

Opnsense是一个基于开源pfSense项目的防火墙和路由器解决方案。它的安装过程相对简单,但需要确保一些关键步骤得到正确执行,以确保系统的稳定性和性能。

首先,安装Opnsense之前,需要准备一个稳定的硬件环境。建议至少使用Intel或AMD处理器,并拥有足够的RAM(至少1GB,推荐2GB或更多),以及足够的存储空间。安装介质可以从Opnsense官网下载,支持多种安装方式,包括从CD/DVD、USB闪存驱动器或通过网络安装。

以下是通过USB安装Opnsense的步骤:

1. 下载Opnsense ISO文件,并将其写入USB驱动器。

2. 将USB驱动器插入服务器的USB端口。

3. 从USB启动计算机,并根据提示进行操作。

4. 选择“初始安装”以开始安装过程。

5. 确保选择正确的磁盘或分区进行安装。

6. 按照屏幕上的指示完成安装。

安装完成后,需要配置一些基本的网络参数,如网卡接口。通常,至少需要配置两个接口:一个用于LAN,一个用于WAN。通过系统控制台或Web界面,可以轻松完成这些设置。

### 2.1.2 Opnsense的用户界面和管理工具

Opnsense的用户界面(UI)设计简洁,直观。它使用现代的Web技术,如HTML5和JavaScript,提供一个响应式的管理界面。用户可以通过任何现代浏览器访问和管理防火墙。

管理界面分为几个主要部分:

- **仪表盘**:提供系统状态的概述,包括流量统计和硬件资源使用情况。

- **防火墙**:管理规则,包括状态防火墙、NAT、端口转发等。

- **服务**:配置各种服务,如DHCP、DNS、VPN等。

- **系统**:管理系统的设置,包括接口配置、固件更新、用户管理等。

Opnsense的管理工具也包括强大的诊断工具,如ping、traceroute和DNS查询等,这些工具在故障排除和监控网络时非常有用。

管理界面的配置逻辑清晰,操作步骤简单明了。例如,要设置一个新的防火墙规则,用户只需选择相应的接口,然后输入源和目标地址、端口和服务,最后指定规则的行为(允许或拒绝)。

**代码示例(创建防火墙规则):**

```shell

# 要允许来自LAN接口的流量到WAN接口的HTTP(端口80)

规则名称: allow-http-to-wan

动作: 通过

接口: LAN

目标: WAN

协议: TCP

目标端口: http(80)

```

在这个代码块中,我们创建了一个名为“allow-http-to-wan”的规则,它允许来自LAN接口的数据包通过防火墙,如果目标是WAN接口,并且目标端口是HTTP端口(80)。这是通过Opnsense的Web界面完成的,而不需要直接编辑配置文件。

## 2.2 Opnsense的网络分割策略

### 2.2.1 创建和管理虚拟局域网(VLANs)

网络分割是现代网络安全的关键组成部分,它通过将网络划分为多个部分,减少了攻击面,提高了网络的可用性和安全性。Opnsense提供了创建和管理VLANs的能力,这对于实现网络分割至关重要。

VLANs通过在单个物理网络上创建多个逻辑网络来工作。Opnsense支持802.1Q VLAN标记,允许在同一网络接口上配置多个VLANs。每个VLAN配置都是独立的,拥有自己的IP地址空间和路由策略。

要创建一个新的VLAN,你需要按照以下步骤操作:

1. 登录到Opnsense Web界面。

2. 转到“接口”>“VLANs”。

3. 点击“添加”按钮。

4. 在“接口”字段中,选择要为其创建VLAN的物理接口。

5. 在“标签”字段中,输入VLAN ID(例如,10)。

6. 在“描述”字段中,输入VLAN的描述性名称。

7. 点击“保存”并等待系统应用更改。

**示例表格(VLAN配置示例):**

| VLAN ID | 描述 | 物理接口 | IP地址范围 |

|---------|---------------|----------|---------------|

| 10 | 研发部门网络 | igb0 | ***.***.**.*/24 |

| 20 | 销售部门网络 | igb0 | ***.***.**.*/24 |

| 30 | IT支持网络 | igb0 | ***.***.**.*/24 |

上表展示了一个简单的VLAN配置示例,其中展示了三个VLAN及其相应的配置参数。每个VLAN都绑定到同一物理接口`igb0`上,拥有不同的网络地址范围,确保不同部门之间的隔离。

### 2.2.2 策略路由和流量控制

策略路由(Policy-based routing,PBR)允许网络管理员根据特定的规则对进出网络的流量进行路由决策。在Opnsense中,策略路由可以通过“路由”菜单下的“高级”选项进行设置。

Opnsense支持为特定的流量定义路由策略,使得流量可以按照预定的策略进行路由,而不是使用默认的路由表。这在需要将特定类型的数据包发送到特定的网络路径时非常有用。

要配置策略路由,操作步骤如下:

1. 登录到Opnsense Web界面。

2. 点击“路由”>“高级”。

3. 在“策略”标签页中,点击“添加”。

4. 选择要应用策略路由的接口。

5. 定义源和目标IP地址范围以及使用的网关。

6. 根据需要配置其他选项,如“优先级”和“协议”。

7. 点击“保存”并应用更改。

**mermaid格式流程图示例(策略路由流程):**

```mermaid

graph TD;

A[流量进入防火墙] --> B{匹配路由规则?};

B -- 是 --> C[应用策略路由];

B -- 否 --> D[使用默认路由];

C --> E[发送到指定网关或接口];

D --> E;

```

上面的流程图展示了策略路由的基本逻辑。流量首先会检查是否匹配任何特定的策略路由规则。如果匹配,则应用该策略路由;如果不匹配,则使用默认路由。

通过策略路由,Opnsense提供了一种高级网络流量控制手段,有助于实现复杂的网络管理需求,如负载均衡、故障转移、优化路由路径等。

## 2.3 Opnsense的高级安全特性

### 2.3.1 状态防火墙和IPsec VPN

Opnsense的防火墙能力是其核心特性之一,提供了状态检查防火墙功能,可以保护网络免受未授权访问和恶意流量的侵害。状态防火墙会跟踪所有活动的网络连接,并基于预定义的规则允许或拒绝流量。

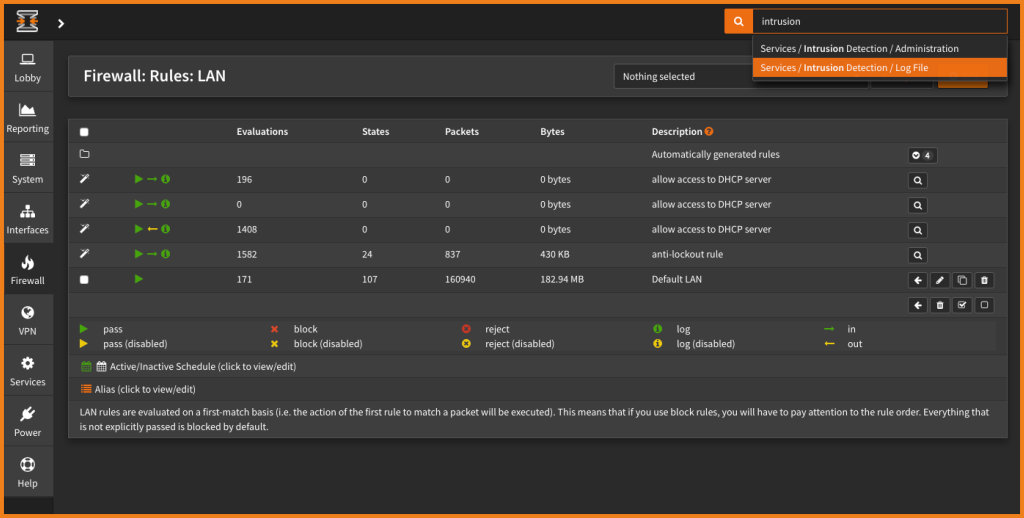

要配置状态防火墙规则,可以使用Opnsense提供的Web界面进行操作。规则可以基于源地址、目标地址、协议和服务端口进行设置,以及根据时间表对流量进行控制。在管理界面的“防火墙”菜单下,可以找到“规则”选项。

**代码示例(配置状态防火墙规则):**

```shell

# 允许LAN网络的用户访问外部的HTTPS服务

规则名称: allow-https-outbound

动作: 通过

接口: LAN

源: LAN网络的子网地址

目标: any

协议: TCP

目标端口: HTTPS(443)

```

在IPsec VPN方面,Opnsense提供了创建和管理IPsec VPN连接的能力,这些连接用于在两个或多个网络之间创建加密的通道。配置IPsec VPN需要设置预共享密钥、加密算法、身份验证方法等。

**步骤概览(配置IPsec VPN连接):**

1. 登录Opnsense管理界面。

2. 转到“VPN”>“IPsec”。

3. 点击“添加”来创建新的IPsec连接。

4. 配置远程端点信息,包括IP地址和标识符。

5. 设置预共享密钥或使用证书进行身份验证。

6. 定义加密和身份验证算法。

7. 创建并应用相应的防火墙规则以允许VPN流量。

### 2.3.2 防止DDoS攻击和入侵检测系统(IDS)

随着网络攻击的日益增长和复杂,防御机制变得尤为重要。Opnsense集成了一些高级功能来防范这些攻击,比如防止DDoS攻击和入侵检测系统(IDS)。

DDoS攻击通常通过发送大量流量来淹没网络服务,使其无法处理合法请求。Opnsense提供了一些防御措施,例如流量控制和限制,来防止此类攻击。

**示例代码(防止DDoS攻击):**

```shell

# 使用流量整形规则限制每个IP地址的连接数

规则名称: limit-connections

动作: 限制

目标: any

协议: any

最大连接数: 100

```

在这个示例中,我们创建了一个规则来限制从任何IP地址发起的连接数,防止服务因为过多的连接请求而变得不可用。

Opnsense还通过Suricata等IDS/IPS(入侵检测/预防系统)模块提供先进的安全特性。Suricata是一个高性能的网络威胁检测工具,它能够监控进出网络的数据包,以识别潜在的恶意流量和攻击模式。

要使用IDS/IPS功能,你需要在Opnsense中安装并配置Suricata模块:

1. 在“系统”>“包”中安装Suricata。

2. 在“服务”>“IDS/IPS”中进行基本配置。

3. 创建并管理规则集,以定义要

0

0