Infiniband与虚拟化技术的融合之道:如何在云计算中实现高性能虚拟环境

发布时间: 2024-12-01 14:34:24 阅读量: 18 订阅数: 22

参考资源链接:[Infiniband Specification Vol 1-Release-1.4-2020-04-07.pdf](https://wenku.csdn.net/doc/6412b50cbe7fbd1778d41c2d?spm=1055.2635.3001.10343)

# 1. Infiniband和虚拟化技术的背景介绍

在过去的十年中,随着数据中心的不断发展和云服务需求的快速增长,Infiniband和虚拟化技术已经成为支撑IT基础设施的核心技术之一。Infiniband作为一种先进的网络技术,为高性能计算环境提供了高速的数据传输能力,同时,虚拟化技术则通过抽象化硬件资源,大大提高了服务器的利用率和灵活性。本章将探讨这两种技术的发展背景,以及它们是如何在数据中心和云计算领域中获得广泛应用的。

随着摩尔定律的逐渐放缓,传统的CPU性能提升空间有限,而Infiniband通过低延迟、高带宽的特点,弥补了CPU在处理大规模数据传输时的瓶颈。同时,虚拟化技术的发展也促使硬件资源的利用率得到了极大提升,通过虚拟机管理程序,一台物理服务器可以运行多个虚拟机,从而实现了资源的灵活调配和成本的降低。

虚拟化技术最初是为了更好地利用硬件资源,降低IT投资成本,但随着技术的演进,它已成为现代云计算架构不可或缺的一部分。而Infiniband因其在数据传输上的优势,被广泛应用于构建高性能的网络架构,尤其在云计算和高性能计算(HPC)领域,Infiniband网络对于满足低延迟和高吞吐量的需求至关重要。接下来的章节将进一步深入探讨Infiniband技术的基础原理,以及虚拟化技术在云计算中的实践策略。

# 2. Infiniband技术的基础原理

在当今的云计算和数据中心领域,Infiniband技术因其卓越的性能而被广泛采用。了解Infiniband的基础原理,对于提升系统整体效率和处理能力有着至关重要的作用。

## 2.1 Infiniband的技术特点和架构

### 2.1.1 Infiniband的高速传输机制

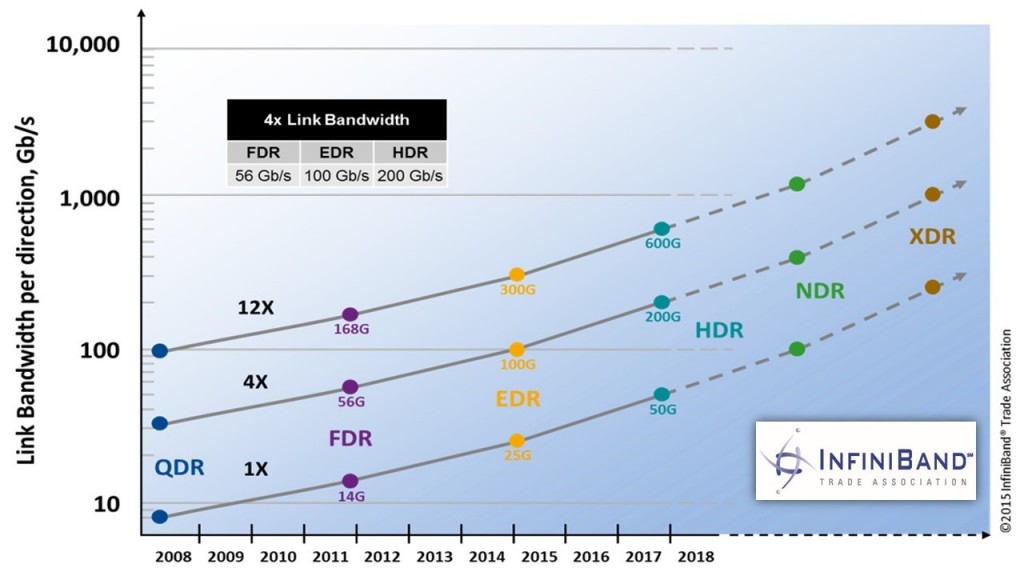

Infiniband采用了一种高效的数据传输机制,这使得它成为数据中心高性能网络架构的首选。与传统的网络技术相比,Infiniband能够提供更高的带宽和更低的延迟。它的高速传输主要得益于其采用的RDMA(Remote Direct Memory Access)技术,该技术允许远程处理器直接读写本地内存,减少了数据传输过程中的CPU开销。

### 2.1.2 Infiniband的协议和网络模型

Infiniband网络采用的是基于交换机的点对点连接模型。它定义了多种通信协议,例如SDP(Socket Direct Protocol)、SRP(SCSI RDMA Protocol)等,这些协议使得Infiniband不仅可以用于高性能计算,还可用于存储区域网络(SAN)和LAN(Local Area Network)。Infiniband的网络模型还支持多层网络结构,能够实现复杂的网络拓扑设计,保证了网络的可扩展性和可靠性。

## 2.2 Infiniband在云计算中的作用

### 2.2.1 云环境中Infiniband的部署和应用

在云环境中部署Infiniband需要考虑其与现有云资源的兼容性和管理性。Infiniband通常与传统的以太网相结合,形成双层网络结构,以满足不同的业务需求。在应用层面,Infiniband可以用于虚拟机之间的高效通信,为云计算提供高速的数据通道。

### 2.2.2 通过Infiniband提升云服务的响应速度

通过部署Infiniband网络,云服务的响应速度可以得到显著提升。这对于需要处理大量数据传输的云服务,比如大数据分析、科学计算等场景尤为重要。通过减少数据传输的延迟,Infiniband能够提高云服务的整体性能,使客户体验到更快的数据处理速度和更稳定的连接。

## 深入理解Infiniband架构和高速传输机制

为了深入了解Infiniband架构和其高速传输机制,我们可以通过实际案例来探讨。假设有一家需要处理大量实时数据的金融服务公司,它选择了Infiniband来构建其数据中心网络。这样的部署可以让公司实现极低延迟的交易处理,并且支持大量并发交易。通过使用Infiniband提供的高速数据通道,公司能够确保数据在不同节点间的快速同步,大大提高了整体的服务效率。

下面是一个简单的示例,说明如何在数据中心部署Infiniband网络:

```bash

# Infiniband网络部署步骤

# 步骤1: 配置Infiniband交换机

# 这里需要使用Infiniband特有的CLI命令来配置交换机

# 配置端口和网络拓扑结构

# 步骤2: 安装Infiniband驱动和软件包

# 在服务器上安装Infiniband相关的软件包和驱动程序

apt-get install ibutils infiniband-diags perftest

# 步骤3: 配置网络接口

# 将Infiniband接口配置为允许RDMA操作

echo ib0 > /sys/class/net/<interface_name>/compat/mlx4_0/ports/<port_number>/rdma_capable

# 步骤4: 验证网络连接

# 使用perftest工具测试网络的性能

ib_write_lat -d <device_name> -s <message_size> -F

```

通过上述步骤,我们可以确保Infiniband网络按照预期工作。每一步都涉及到精确的配置和验证,以保证最终的性能指标。

继续深入,我们可以展示一个Infiniband网络的mermaid流程图,以图示方式阐释其部署过程。

```mermaid

graph LR

A[开始部署Infiniband网络]

A --> B[配置交换机]

B --> C[安装Infiniband驱动和软件包]

C --> D[配置网络接口]

D --> E[验证网络连接]

E --> F[完成部署]

```

这个流程图简化了部署Infiniband网络的步骤,帮助读者可视化整个过程。需要注意的是,每一个步骤都需要仔细执行,以确保网络的稳定性和性能。

通过这样的实践操作和理论分析,我们能够更全面地理解Infiniband技术的基础原理,及其在云计算中的作用。这不仅能够帮助技术人员在实际工作中更有效地部署和管理Infiniband网络,也能够为技术决策者提供参考,以评估Infiniband技术是否符合其业务需求。

# 3. 虚拟化技术的实践策略

## 3.1 虚拟化技术的基本概念和分类

### 3.1.1 传统虚拟化技术和现代虚拟化技术的对比

虚拟化技术经历了从传统到现代的演进,传统虚拟化技术主要以虚拟机(VM)的方式呈现,利用宿主机上的虚拟化软件(如VMware, VirtualBox)来创建独立的虚拟环境。这些环境可以独立运行自己的操作系统和应用程序,每个虚拟机都

0

0