网络安全新手必看:Kali Linux工具上手速成课

发布时间: 2024-09-28 05:10:00 阅读量: 26 订阅数: 23

# 1. Kali Linux概述与安装

## 1.1 Kali Linux简介

Kali Linux是一个基于Debian的Linux发行版,专为数字取证和渗透测试而设计。它包含超过600个预安装的安全工具,是信息安全专业人士不可或缺的工具箱。Kali Linux的可定制性和开源特性,使其成为安全研究和操作的首选平台。

## 1.2 安装Kali Linux

安装Kali Linux之前,用户需要从官方网站下载ISO镜像文件,并选择合适的安装介质(如USB驱动器或DVD)。安装过程中,用户可以按照向导进行分区、选择安装类型(完整安装或自定义安装),并完成系统设置。对于初学者,推荐使用Kali Linux提供的Live模式来体验系统而无需安装。

## 1.3 安装后配置

安装完成后,用户应立即更新系统软件包和安全补丁,以确保系统处于最新的安全状态。此外,安装额外的驱动程序、语言包和软件包管理器的配置也是推荐的初始步骤。这些初始配置将帮助用户更好地适应Kali Linux环境,并为后续的安全工作打下坚实基础。

```

sudo apt update && sudo apt full-upgrade -y

sudo apt install kali-linux-default kali-linux-top10 kali-tools-*

```

上述命令演示了如何更新系统、安装默认软件包和常用安全工具。对于IT专业人士来说,Kali Linux不仅是一个工具集,更是一个用于信息安全研究和实践的平台。

# 2.1 Kali Linux的文件系统和命令行操作

### 2.1.1 文件系统的结构和导航

Kali Linux,像所有基于Debian的Linux发行版一样,采用了一种树状的文件系统结构。这个结构以根目录“/”开始,然后展开为多个子目录。理解这种结构对于熟练使用Kali Linux来说至关重要。

在Kali Linux中,常见的目录结构包括:

- `/bin`:存放系统必需的二进制文件,这些是系统运行的基本命令。

- `/boot`:存放启动Kali Linux所需的文件,如内核映像。

- `/dev`:设备文件所在的目录,用于与硬件设备进行通信。

- `/etc`:存放系统配置文件的目录。

- `/home`:每个用户的主目录。

- `/lib`:存放系统库文件,这些文件被系统中大多数程序所必需。

- `/root`:超级用户的主目录。

- `/usr`:用于存放用户程序和数据。

- `/var`:包含经常变化的文件,如日志文件。

文件系统的导航主要通过命令行工具进行。最基础和常用的命令包括:

- `cd`:用于更改当前工作目录。例如,要进入`/etc`目录,可以使用`cd /etc`。

- `ls`:列出目录内容。例如,`ls -l`将显示详细列表格式的内容。

- `pwd`:显示当前工作目录的绝对路径。

### 2.1.2 常用命令行工具和快捷操作

命令行工具是与Kali Linux交互的核心。掌握一些基础而强大的命令,将极大提高你的工作效率。

- `man`:显示命令的手册页。例如,`man ls`将显示关于`ls`命令的详细信息。

- `cp`:用于复制文件或目录。例如,`cp /home/user/file /tmp`将`file`复制到`/tmp`目录。

- `mv`:用于移动或重命名文件或目录。例如,`mv oldname newname`将文件名从`oldname`改为`newname`。

- `rm`:用于删除文件或目录。例如,`rm -rf directory`将强制递归删除`directory`目录及其所有内容。

- `grep`:在文件中搜索文本并显示匹配的行。例如,`grep "pattern" file.txt`将搜索`file.txt`中的"pattern"。

在命令行中还存在许多快捷操作,这些可以提升用户交互的效率:

- `Tab`键:自动补全命令或文件名。如果存在多个选项,连续按两次`Tab`将显示所有选项。

- `Ctrl + C`:终止当前正在执行的命令。

- `Ctrl + L`:清空当前终端屏幕。

- `Ctrl + R`:搜索历史命令。

以下是使用命令行进行文件系统导航和操作的一个实例:

```bash

# 导航到/etc目录

cd /etc

# 查看当前目录下的所有文件和文件夹

ls -la

# 使用man查看ls命令的手册页

man ls

# 复制文件

cp ./sources.list /home/user/

# 创建新目录并移动文件到该目录

mkdir ~/new_dir

mv sources.list ~/new_dir/

# 删除目录

rm -rf ~/new_dir

# 搜索包含特定文本的文件

grep "deb" sources.list

```

在上面的代码块中,每个命令都有简单的描述,并且展示了在Kali Linux中进行基本文件操作的流程。通过这些操作,用户可以有效地浏览文件系统、管理文件和目录、以及执行搜索和数据检索任务。

理解了Kali Linux的文件系统结构和掌握了常用的命令行工具之后,你将能够以一种更高效和更强大的方式来管理你的系统资源。这将为使用更复杂的系统工具和执行安全测试任务打下坚实的基础。

# 3. Kali Linux网络安全工具入门

## 3.1 信息收集工具

### 3.1.1 使用Nmap进行网络扫描

Nmap(Network Mapper)是一个网络探测工具,用于发现网络上的设备,同时识别这些设备运行的服务和开放的端口。Nmap是安全专业人士在进行网络评估时不可或缺的工具。

Nmap的一个基本命令结构如下:

```bash

nmap [选项] 目标

```

下面是一个简单的例子,演示如何使用Nmap扫描目标主机的开放端口:

```bash

nmap ***.***.*.*

```

这个命令将扫描***.***.*.*主机的所有开放端口,并报告发现的服务。Nmap还提供多种高级选项来定制扫描,例如使用`-sV`来探测服务版本信息,或者使用`-O`来识别目标主机的操作系统。

### 3.1.2 使用Wireshark进行数据包分析

Wireshark是一个图形界面的数据包分析工具,它可以捕获和交互式查看网络上的数据流。它特别适用于网络问题诊断、分析和软件开发调试。

Wireshark捕获数据包的过程通常涉及以下几个步骤:

1. 选择要监控的网络接口。

2. 开始捕获数据包。

3. 搜索特定的数据包流或过滤数据包。

4. 详细查看选定的数据包内容。

在Wireshark中,可以使用表达式来过滤数据包,例如,只显示目标IP地址为***.***.*.*的TCP数据包:

```bash

ip.addr == ***.***.*.* && tcp

```

这个过滤表达式通过逻辑与操作符`&&`组合两个条件,限制只显示符合条件的数据包。

## 3.2 漏洞评估工具

### 3.2.1 使用OpenVAS进行漏洞扫描

OpenVAS是一个开源的漏洞扫描器,它能够检测目标系统中的已知漏洞。OpenVAS为复杂的漏洞评估提供了综合工具和功能。

一个典型的OpenVAS扫描流程包括以下步骤:

1. 启动OpenVAS服务器。

2. 创建一个新的扫描任务并配置目标。

3. 选择要检测的漏洞。

4. 启动扫描并等待结果。

5. 分析扫描报告。

下面的代码块展示了如何用OpenVAS的命令行工具(openvascli)启动一个简单的扫描:

```bash

openvascli --target=***.***.*.* --excludehosts=***.***.*.*** --max-hosts=10

```

这个命令启动一个针对***.***.*.*的扫描任务,同时排除了主机***.***.*.***,并且限制了最多扫描10个主机。

### 3.2.2 漏洞利用基础

漏洞利用是指利用系统中已知的漏洞来实现某些目的,如获取未经授权的访问。这通常涉及到使用漏洞库来识别和利用已知的漏洞。

漏洞利用工具的使用需要专业知识和经验,因为错误的利用尝试可能导致系统损坏或安全事件。熟悉相关工具的使用可以帮助安全专家识别和修补漏洞,从而保护系统的完整性。

## 3.3 密码破解工具

### 3.3.1 使用John the Ripper破解密码

John the Ripper是一个快速的密码破解工具,专门用于尝试猜测(破解)简单的密码。它支持多种不同类型的加密哈希算法,并且能够执行多种破解策略。

一个简单的John the Ripper破解命令如下:

```bash

john --wordlist=/usr/share/wordlists/rockyou.txt passwords.txt

```

此命令告诉John the Ripper使用rockyou字典文件尝试破解在passwords.txt文件中列出的密码哈希值。John将尝试多种不同的攻击方式来加速破解过程。

### 3.3.2 使用Hashcat进行高级密码破解

Hashcat是一个功能强大的密码恢复工具,支持多种密码哈希类型和破解策略。与John the Ripper不同,Hashcat提供更高级的破解选项,例如基于GPU的破解。

Hashcat的命令行界面允许用户指定各种破解模式,如使用特定的攻击类型或规则。下面的示例演示如何使用Hashcat:

```bash

hashcat -m 0 -a 0 example hashes.txt /usr/share/wordlists/rockyou.txt

```

在这个命令中,`-m 0`代表破解使用的是MD5哈希算法(Hashcat中的第0种算法),`-a 0`代表采用字典攻击方式(Hashcat中的第0种攻击方式)。`example hashes.txt`是包含密码哈希的文件,`rockyou.txt`是密码破解字典文件。

为了深入理解密码破解的过程,建议同时熟悉操作系统的安全机制和密码策略,确保在法律允许的范围内进行实践。

# 4. Kali Linux实践应用案例

## 4.1 网络嗅探与分析

### 4.1.1 配置网络嗅探环境

网络嗅探是网络分析中的一个重要环节,通过监听网络上的数据包来获取网络传输中的信息。在Kali Linux中,Wireshark是一个广泛使用的网络协议分析工具,它可以抓取和分析网络上的数据包。安装Wireshark,可以通过以下命令:

```bash

sudo apt update

sudo apt install wireshark

```

安装完成后,可以使用`wireshark`命令来启动这个工具。在Wireshark的初始界面中选择相应的网络接口进行数据包的捕获。

为了有效地捕获和分析数据包,需要对网络嗅探环境进行配置。这通常包括配置抓包工具的过滤规则,以避免抓取到过多无关数据,提高分析效率。以下是一个示例过滤规则,只捕获HTTP通信的数据包:

```bash

ip.addr == ***.***.*.*** and tcp.port == 80

```

上述命令中`ip.addr`是指定IP地址,`tcp.port`是指定端口,只有满足条件的数据包才会被捕获。网络嗅探环境的配置应根据实际的网络环境和分析需求来决定。

### 4.1.2 解析和分析抓取的数据包

一旦开始捕获数据包,Wireshark会显示一个包含多种信息的数据包列表。每个数据包都有时间戳、源地址、目的地址、协议类型以及包的详细信息。

对捕获的数据包进行解析和分析,首先可以从概览中查看数据包的统计信息,比如包的数量、时间分布和协议分布等。在Wireshark中,可以使用`Statistics`菜单来进行更深入的统计分析。

具体到单个数据包,可以展开每一层的头部信息,包括物理层、网络层、传输层和应用层等。详细地查看每个字段的信息,可以帮助识别出通信过程中的异常行为。

Wireshark还支持过滤和标记数据包,以跟踪特定的通信过程。例如,可以标记一个TCP会话的所有数据包,这样在分析时能够快速定位到这些数据包。

### 4.1.3 网络嗅探的优化技巧

网络嗅探有时会遇到大量的数据包,可能会影响分析效率和工具性能。一些优化技巧可以帮助改善这一情况:

- **应用过滤器**:合理使用过滤器,可以快速筛选出相关的数据包,减少处理的数据量。

- **减少捕获深度**:仅捕获数据包的头部信息,而不是整个数据包的全部内容,可以提高捕获效率。

- **采用采样技术**:在高流量网络环境中,可以通过设置捕获频率来减少捕获的数据量,例如每隔一定数量的数据包才捕获一个。

- **利用高级功能**:Wireshark的高级功能,如流量分析和专家信息,可以帮助快速识别出异常行为或协议问题。

### 4.1.4 嗅探案例分析

现在让我们通过一个案例来具体展示如何运用上述技巧进行网络嗅探与分析。

**案例背景**:假设需要对一个企业的网络进行分析,以确定是否有非授权的数据传输行为。

**步骤一**:配置Wireshark的捕获过滤规则,设定IP地址范围以排除已知的合法流量。

**步骤二**:开始捕获数据包,同时设置时间过滤规则,只关注每天的特定时段,即可能存在的非授权访问时间窗口。

**步骤三**:进行初步的数据包列表分析,寻找异常连接模式或异常的数据包内容。

**步骤四**:针对疑似数据包,深入查看每一层的详细信息,并使用Wireshark的专家信息功能,以进一步判断是否包含恶意活动。

通过这种方式,结合网络嗅探和Wireshark的高级分析功能,我们可以有效地发现和分析潜在的网络威胁。

在第四章节中,我们通过4.1节的两个子章节,学习了如何在Kali Linux环境下配置和分析网络嗅探环境。下一节将深入探讨模拟渗透测试的相关知识。

# 5. Kali Linux进阶技巧与自定义

在前面的章节中,我们已经学习了Kali Linux的基础知识,包括系统的安装、基本的文件管理和软件包管理,以及网络安全工具的入门使用。本章节,我们将深入探讨Kali Linux的进阶技巧,重点介绍如何使用高级网络功能,进行系统安全加固,并编写自动化脚本来提高工作效率。

## 5.1 Kali Linux的高级网络功能

### 5.1.1 高级网络工具的使用

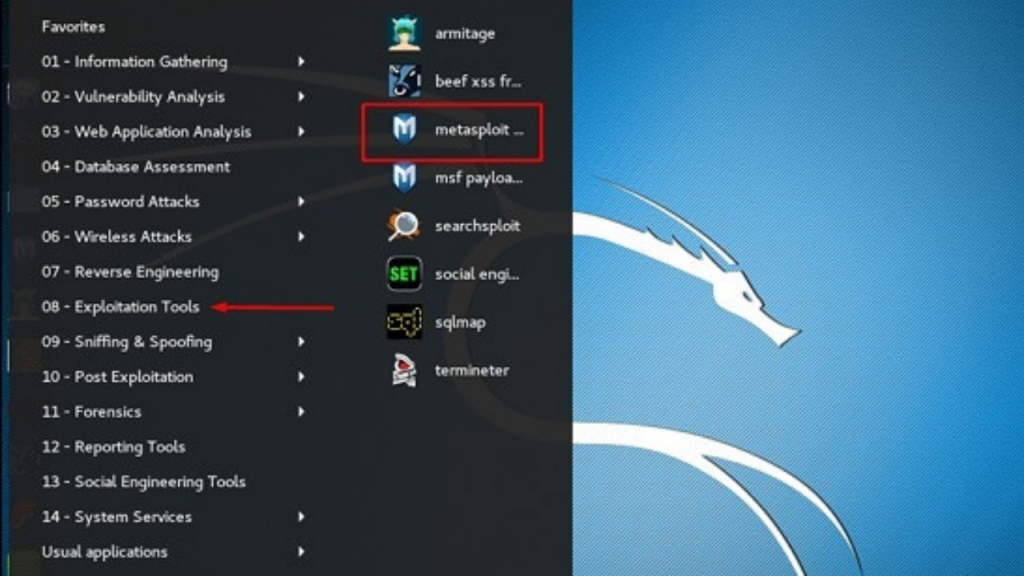

Kali Linux提供了一系列高级网络工具,这些工具不仅可以帮助网络安全专家收集信息、分析网络流量,还能用于更复杂的安全任务。例如,使用Metasploit进行渗透测试、使用Bettercap进行中间人攻击、使用Ettercap进行网络嗅探等。

### 5.1.2 创建自定义ISO和Live环境

在某些情况下,用户可能需要一个定制的Kali Linux环境,以适应特定的测试需求。创建自定义的ISO和Live环境是实现这一目标的有效方法。用户可以通过修改现有的Kali安装来创建自己的ISO文件,并在Live模式下运行,而不需要安装到硬盘上。

```bash

# 创建一个最小化的Kali Linux Live系统

sudo debootstrap --variant=minbase kali-rolling kali-minimal ***

* 然后配置网络、安装必要的软件包等,最终生成ISO文件

```

上述代码块展示了创建最小化Kali Linux Live系统的基本步骤。每个命令后,我们可以添加详细的注释来解释其目的和执行逻辑。

## 5.2 Kali Linux的系统安全加固

### 5.2.1 系统安全策略和工具

为了保护系统不受潜在威胁,网络安全专家需要实施一系列的安全策略和使用相应的工具。这些策略包括关闭不必要的服务、设置防火墙规则、定期更新系统和软件包等。在Kali Linux中,常用的工具如AppArmor、SELinux等,可以用来增强系统的安全性。

### 5.2.2 安全审计和日志分析

定期进行安全审计是确保系统安全性的重要组成部分。通过审计工具如auditd和aide,可以跟踪和监控系统的变化,记录关键操作的日志,并通过分析这些日志来检测潜在的安全事件。

```bash

# 安装并配置auditd

sudo apt-get install auditd

sudo systemctl enable auditd

sudo auditctl -e 2

# 使用aide进行文件完整性检查

sudo apt-get install aide

sudo aide --init

sudo aide --check

```

通过上述命令,我们安装并启用了auditd服务,配置了审计规则,并演示了使用aide工具进行文件完整性检查的基本流程。

## 5.3 Kali Linux的脚本自动化

### 5.3.1 编写自动化脚本的基础

自动化脚本可以极大提高网络测试的效率。在Kali Linux中,常用的脚本语言包括Bash、Python和Perl。编写脚本时,需要掌握基本的编程逻辑、循环、条件判断以及如何使用系统调用。

### 5.3.2 实现自动化渗透测试的脚本示例

下面是一个简单的自动化脚本示例,该脚本使用Python编写,用于自动化执行Nmap扫描。

```python

import subprocess

# 定义Nmap扫描的IP地址范围和端口

target = '***.***.*.*/24'

ports = '1-1024'

# 执行Nmap扫描

cmd = f'nmap -T4 -p {ports} {target}'

subprocess.call(cmd, shell=True)

```

这个脚本使用了Python的`subprocess`模块来执行Nmap扫描命令。通过修改`target`和`ports`变量,用户可以定制扫描的范围。在实际使用中,脚本可以进一步扩展,增加结果的解析和输出,以及异常处理等高级功能。

通过上述内容,我们介绍了Kali Linux的高级网络功能、系统安全加固和脚本自动化方面的知识。在下一章,我们将探索Kali Linux社区资源,并展望其未来发展。

# 6. Kali Linux社区与资源

## 6.1 Kali Linux社区资源介绍

Kali Linux拥有一个活跃的社区,用户可以通过该社区交流信息、解决问题并参与到项目中来。这不仅为Kali用户提供了一个互助的平台,也鼓励了开源文化的传播和发展。

### 6.1.1 社区论坛和文档

社区论坛是交流与求助的主要场所。在那里,你可以找到各种各样的讨论,从安装问题到高级定制,几乎涵盖了Kali Linux的所有使用场景。文档资源也非常丰富,包括但不限于官方文档、常见问题解答(FAQ)以及针对具体工具的使用手册和教程。

一个典型的社区论坛会提供如下服务:

- **问题解答(Q&A)**:用户可以提问或搜索历史解答,快速找到问题的解决方案。

- **工具交流**:讨论不同网络安全工具的使用技巧和案例。

- **定期活动**:社区会定期举办网络研讨会、黑客马拉松等事件。

- **发布最新信息**:官方会发布最新版本更新和安全公告。

### 6.1.2 参与开源项目和贡献

开源社区鼓励每个人参与项目贡献,无论是通过编写代码、提交漏洞报告,还是撰写文档和教程。通过参与贡献,社区成员可以共同推动项目的进步与发展。

贡献到Kali Linux项目的步骤大致如下:

1. **查找任务**:在Kali社区的任务跟踪器中找到感兴趣的待办事项。

2. **准备环境**:根据项目要求设置开发环境。

3. **提交请求**:通过GitHub提交代码或文档的更改。

4. **代码审查**:等待其他开发者对你的提交进行审查。

5. **合并代码**:一旦审查通过,你的更改将被合并到主项目中。

参与开源项目不仅可以帮助你提高技能,还能让你与全球的安全专家建立联系。

## 6.2 Kali Linux的未来展望

### 6.2.1 Kali Linux的发展趋势

随着技术的发展,Kali Linux也在不断进化。未来,我们可以预见到以下发展趋势:

- **集成更多自动化工具**:自动化是现代网络安全的重要方向,Kali Linux将持续集成更多的自动化工具以适应这一需求。

- **增强的跨平台支持**:Kali将致力于在更多硬件和系统平台上提供支持,包括ARM架构和各种操作系统。

- **扩展教育与认证项目**:Kali社区计划扩展其教育和认证项目,为学习者和专业人士提供更多资源。

### 6.2.2 学习网络安全的持续策略

网络安全是一个不断变化的领域,要求从业者持续学习和适应。以下是一些学习网络安全的策略:

- **参加培训和课程**:定期参加线上或线下的网络安全课程,保持知识更新。

- **参与实战演练**:通过实战演练来检验理论知识,如参与CTF(Capture The Flag)比赛。

- **阅读最新资讯**:跟踪最新的安全资讯和漏洞,理解新的攻击手法和防御策略。

- **建立个人实验室**:在个人实验室环境中进行实验,以加深对网络安全工具的理解和应用能力。

在持续学习的同时,也应该关注行业动态,了解最新的技术和攻击趋势。只有这样,才能在不断变化的网络安全领域中保持竞争力。

0

0