【Java安全与GDB】:分析安全漏洞,保障应用安全的秘诀

发布时间: 2024-09-23 20:44:51 阅读量: 53 订阅数: 43

oday安全:软件漏洞分析技术第五章堆溢出.zip

# 1. Java安全的基础概念

在当今数字化世界,Java作为一种广泛使用的编程语言,其安全性显得尤为重要。本章节首先引入Java安全的基础概念,奠定后续内容的理论基础。我们将从Java语言的特点出发,探讨其为何成为安全攻击者的目标,并介绍安全编程的基本原则。对于初学者而言,这些概念是理解后续章节关于漏洞分析与防御策略的前置知识。而对于经验丰富的开发者,本章将提供一个视角,帮助他们从全局角度审视Java应用的安全架构。这将为他们提供一种思维方式,以便在未来面对新型安全挑战时,能够做出快速而有效的响应。

```java

// 示例代码:一个简单的Java代码片段

public class HelloWorld {

public static void main(String[] args) {

System.out.println("Hello, World!");

}

}

```

以上示例代码仅展示了一个基本的Java程序结构,但即使是这样简单的程序,也应遵循安全编码的原则。从输入验证到异常处理,再到访问控制,安全实践贯穿整个Java应用程序的生命周期。这正是我们接下来章节讨论的核心内容。

# 2. Java应用程序的安全漏洞分析

### 2.1 常见Java安全漏洞类型

#### 2.1.1 输入验证缺陷

输入验证缺陷是指由于没有对用户输入的数据进行严格验证而导致的安全漏洞。在Java应用程序中,这类缺陷可能来源于对输入数据的不正确处理,例如未经检查的类型转换、不安全的正则表达式使用等。此类漏洞可以被恶意用户利用,进行跨站脚本攻击(XSS)或注入攻击。

```java

String userInput = request.getParameter("input");

// 假设未经检查直接执行了以下命令

Runtime.getRuntime().exec("cmd /c " + userInput);

```

在上述代码中,如果用户输入的内容未经处理,攻击者可能利用此缺陷执行任意系统命令。

#### 2.1.2 代码注入问题

代码注入问题是指恶意用户将代码片段注入到应用程序中,并被执行的漏洞。在Java中,SQL注入是最常见的一种代码注入攻击方式,攻击者通过在输入字段中插入恶意的SQL代码片段,进而操纵数据库。

```java

String query = "SELECT * FROM users WHERE username = '" + userInput + "' AND password = '" + userPasswd + "'";

Statement stmt = conn.createStatement();

ResultSet rs = stmt.executeQuery(query);

```

如果用户输入没有被适当的过滤或使用预编译语句,则攻击者可以构造特定的`userInput`值来进行SQL注入攻击。

### 2.2 安全漏洞的识别与预防

#### 2.2.1 安全审计与代码审查

安全审计和代码审查是识别潜在安全漏洞的重要手段。审计可以通过静态或动态的方式完成。静态代码分析工具可以在不运行代码的情况下对源代码进行扫描。而动态分析则是在运行时检测应用程序的行为。

在Java中,常用的静态代码分析工具有FindBugs、Checkstyle等。动态分析工具包括如OWASP ZAP等,可以用来模拟攻击并识别应用程序中的漏洞。

#### 2.2.2 安全编码标准和最佳实践

遵循安全编码标准和最佳实践是预防安全漏洞的关键。在Java中,建议采用一些标准和实践,例如使用Java EE的安全API,进行最小权限原则的授权,以及数据验证。

使用OWASP的安全编码准则来编写代码,可以有效避免很多常见的安全问题。例如,使用预编译的SQL语句而不是直接拼接用户输入的数据,可以有效防止SQL注入攻击。

```java

PreparedStatement pstmt = conn.prepareStatement("SELECT * FROM users WHERE username = ? AND password = ?");

pstmt.setString(1, username);

pstmt.setString(2, password);

ResultSet rs = pstmt.executeQuery();

```

### 2.3 Java安全工具的使用

#### 2.3.1 静态代码分析工具

静态代码分析工具能够在不实际运行代码的情况下,分析源代码中的潜在漏洞。这些工具通常通过扫描代码库并检查特定的模式或错误配置来工作。例如,FindBugs是一个广泛使用的静态分析工具,它可以检测Java字节码中的各种问题。

使用FindBugs检测Java应用程序的命令如下:

```shell

findbugs -textui -effort:maximum -output report.xml myapplication.jar

```

该命令会生成一个名为`report.xml`的报告文件,其中包含了在`myapplication.jar`中发现的所有问题的详细信息。

#### 2.3.2 动态分析与渗透测试工具

动态分析工具在应用程序运行时检查其行为。动态分析主要依赖于运行时的监控和日志分析。Java应用程序可以使用像OWASP ZAP这样的工具来进行动态分析,其可以模拟攻击者行为,检测应用程序中的安全漏洞。

OWASP ZAP的基本使用流程包括:

1. 安装OWASP ZAP。

2. 在ZAP中配置目标应用程序的信息。

3. 启动扫描,ZAP将自动对应用程序进行各种安全测试。

4. 分析扫描结果,根据结果对应用程序进行安全加固。

在下一章节中,我们将介绍GDB在Java安全中的应用,探索如何使用GDB来调试Java程序,以及如何通过GDB定位内存泄露和异常。

# 3. GDB在Java安全中的应用

## 3.1 GDB基础与Java调试

### 3.1.1 GDB概述与安装

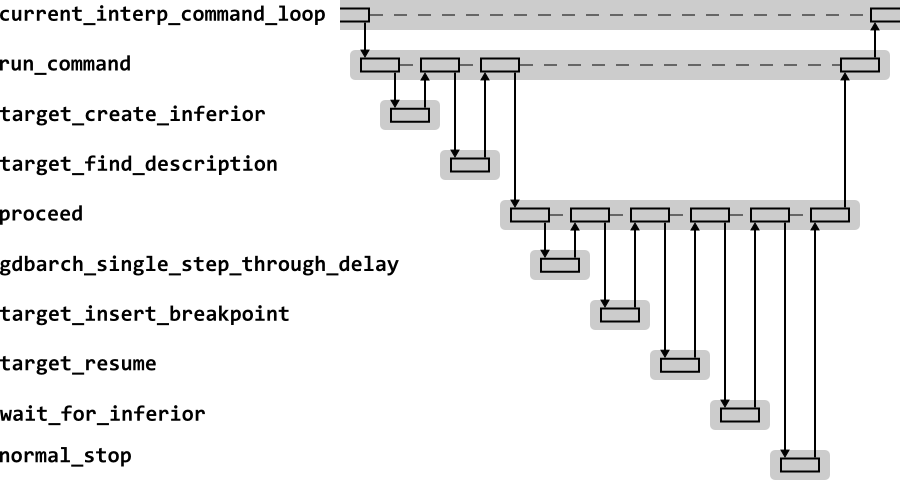

GDB(GNU Debugger)是Linux系统下一个强大的命令行源代码调试工具,支持多种语言编写的程序,包括C、C++和Java等。在Java安全领域,GDB可以帮助开发者定位和分析安全漏洞。GDB的核心功能是断点设置、单步执行、栈回溯、变量观察以及信号和事件处理。

对于Java开发者来说,通常使用的IDE(Integrated Dev

0

0