MySQL数据库安全加固指南:抵御黑客入侵和数据泄露的终极防御

发布时间: 2024-08-04 18:50:45 阅读量: 32 订阅数: 29

MySQL数据库开发入门指南:从零开始掌握数据管理技能

# 1. MySQL数据库安全概览

MySQL数据库安全至关重要,因为它保护着敏感数据免受未经授权的访问、修改和破坏。本章将概述MySQL数据库安全的重要性,并介绍基本概念和原则。

### 1.1 MySQL数据库安全的重要性

MySQL数据库通常存储着企业和个人最敏感的数据,包括财务信息、客户数据和业务机密。因此,确保数据库安全对于保护这些数据和维持业务运营至关重要。

### 1.2 MySQL数据库安全的基本原则

MySQL数据库安全基于以下基本原则:

- **机密性:**确保只有授权用户才能访问数据。

- **完整性:**保护数据免受未经授权的修改或破坏。

- **可用性:**确保授权用户在需要时可以访问数据。

# 2. MySQL数据库安全配置

### 2.1 账户管理和授权

#### 2.1.1 用户权限管理

**账户管理**

* 创建用户时,应遵循最小权限原则,仅授予用户执行其职责所需的最低权限。

* 使用强密码并定期更改密码。

* 禁用不必要的账户。

* 使用角色来管理权限,而不是直接授予用户权限。

**授权**

* 使用 GRANT 和 REVOKE 命令授予和撤销权限。

* 授予权限时,指定特定的对象(例如表、视图或存储过程)和权限类型(例如 SELECT、INSERT 或 UPDATE)。

* 使用 WITH GRANT OPTION 选项授予用户将权限授予其他用户的权限。

#### 2.1.2 密码安全策略

**密码强度**

* 强密码应包含大小写字母、数字和特殊字符。

* 密码长度应至少为 8 个字符。

**密码存储**

* 使用单向散列函数(例如 SHA-256)存储密码,而不是明文存储。

* 避免使用可逆加密算法(例如 DES)。

**密码管理**

* 定期更改密码。

* 避免在多个系统中使用相同的密码。

* 使用密码管理器来安全地存储密码。

### 2.2 数据库权限控制

#### 2.2.1 表和视图权限

**表权限**

* 使用 GRANT 和 REVOKE 命令授予和撤销表权限。

* 权限类型包括 SELECT、INSERT、UPDATE、DELETE 和 CREATE。

* 使用 ON TABLE 子句指定表名。

**视图权限**

* 视图权限与表权限类似。

* 使用 GRANT 和 REVOKE 命令授予和撤销视图权限。

* 权限类型包括 SELECT 和 CREATE。

* 使用 ON VIEW 子句指定视图名。

#### 2.2.2 存储过程和函数权限

**存储过程权限**

* 使用 GRANT 和 REVOKE 命令授予和撤销存储过程权限。

* 权限类型包括 EXECUTE 和 ALTER。

* 使用 ON PROCEDURE 子句指定存储过程名。

**函数权限**

* 函数权限与存储过程权限类似。

* 使用 GRANT 和 REVOKE 命令授予和撤销函数权限。

* 权限类型包括 EXECUTE 和 ALTER。

* 使用 ON FUNCTION 子句指定函数名。

### 2.3 日志审计和监控

#### 2.3.1 日志记录配置

**日志类型**

* MySQL 提供多种日志类型,包括错误日志、查询日志和二进制日志。

* 错误日志记录错误和警告消息。

* 查询日志记录所有查询语句。

* 二进制日志记录所有数据库更改。

**日志配置**

* 使用 log_error、general_log 和 binlog_format 系统变量配置日志记录。

* 指定日志文件路径、大小和保留策略。

#### 2.3.2 日志分析和监控

**日志分析**

* 使用日志分析工具(例如 grep、awk 或 sed)分析日志文件。

* 查找可疑活动、错误和性能问题。

**日志监控**

* 使用日志监控工具(例如 ELK Stack 或 Splunk)监控日志文件。

* 设置警报以检测异常活动或性能问题。

# 3. MySQL数据库安全实践

### 3.1 数据加密和脱敏

**3.1.1 数据加密方法**

数据加密是保护敏感数据免遭未经授权访问的一种有效方法。MySQL支持多种加密方法,包括:

- **AES加密:**高级加密标准(AES)是一种对称加密算法,使用128位、192位或256位密钥。AES是一种强大的加密算法,广泛用于保护敏感数据。

- **DES加密:**数据加密标准(DES)是一种对称加密算法,使用56位密钥。DES是一种较旧的加密算法,安全性较低,但仍广泛用于某些遗留系统。

- **3DES加密:**三重DES加密是一种对称加密算法,通过将DES算法应用三次来增强安全性。3DES使用168位密钥,安全性高于DES。

**代码块:**

```sql

ALTER TABLE customer ADD COLUMN credit_card_number VARCHAR(255) ENCRYPTED BY 'aes_256_cbc';

```

**逻辑分析:**

此代码块使用AES-256-CBC加密算法对`customer`表中的`credit_card_number`列进行加密。

**参数说明:**

- `aes_256_cbc`:加密算法,指定使用AES-256-CBC加密。

**3.1.2 数据脱敏技术**

数据脱敏是指将敏感数据转换为不可识别形式的过程,以保护数据免遭泄露。MySQL支持多种数据脱敏技术,包括:

- **令牌化:**令牌化是一种数据脱敏技术,它将敏感数据替换为唯一且不可逆的令牌。令牌可以存储在安全的位置,并用于在需要时访问原始数据。

- **掩码:**掩码是一种数据脱敏技术,它将敏感数据的某些部分替换为掩码字符(例如星号或X)。掩码可以帮助隐藏敏感数据,同时仍允许用户查看数据的某些部分。

- **混淆:**混淆是一种数据脱敏技术,它通过重新排列或随机化敏感数据的字符来使其难以识别。混淆可以帮助防止数据泄露,即使攻击者获得了数据。

**代码块:**

```sql

CREATE FUNCTION credit_card_mask(credit_card_number VARCHAR(255)) RETURNS VARCHAR(255)

BEGIN

DECLARE masked_number VARCHAR(255);

SET masked_number = CONCAT(SUBSTR(credit_card_number, 1, 6), REPEAT('*', LENGTH(credit_card_number) - 10), SUBSTR(credit_card_number, -4));

RETURN masked_number;

END;

```

**逻辑分析:**

此代码块创建了一个名为`credit_card_mask`的函数,该函数将信用卡号脱敏为掩码格式。函数将信用卡号的前六位和后四位保留为可见,而中间部分则用星号替换。

**参数说明:**

- `credit_card_number`:要脱敏的信用卡号。

### 3.2 网络安全防护

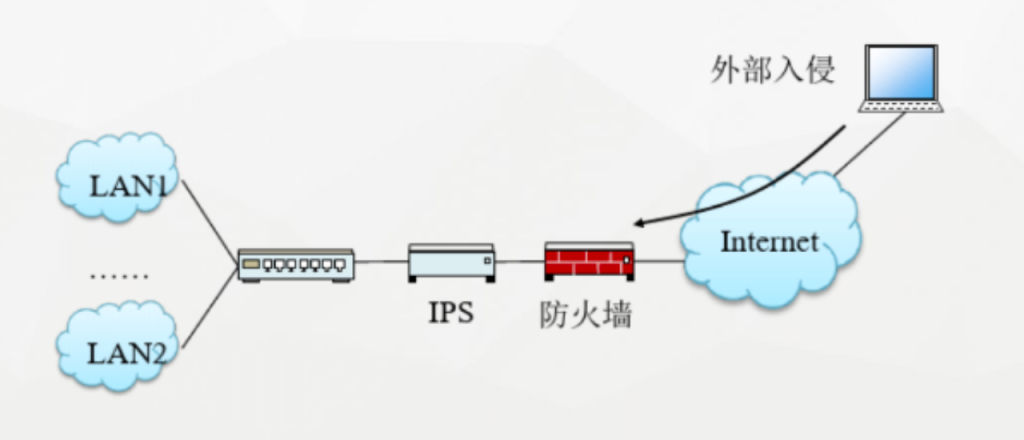

**3.2.1 防火墙配置**

防火墙是一种网络安全设备,用于控制进出网络的流量。防火墙可以配置为阻止未经授权的访问,并保护数据库服务器免受攻击。

**代码块:**

```

iptables -A INPUT -p tcp --dport 3306 -j ACCEPT

```

**逻辑分析:**

此代码块使用iptables命令在端口3306上允许TCP流量进入。这将允许客户端连接到MySQL数据库服务器。

**参数说明:**

- `-A INPUT`:将规则添加到输入链。

- `-p tcp`:指定规则适用于TCP协议。

- `--dport 3306`:指定规则适用于端口3306。

- `-j ACCEPT`:指定接受匹配规则的流量。

**3.2.2 入侵检测和防御**

入侵检测和防御系统(IDS/IPS)是一种网络安全工具,用于检测和阻止网络攻击。IDS/IPS可以配置为监视网络流量,并采取措施阻止可疑活动。

**代码块:**

```

snort -A output:fast_pattern:http_inspect_client -m 1001 -p 80 -l 10.0.0.1

```

**逻辑分析:**

此代码块使用Snort IDS/IPS工具监视端口80上的HTTP流量,并检测模式1001(HTTP请求中包含恶意代码)。如果检测到模式1001,Snort将记录一条警报,并阻止流量。

**参数说明:**

- `-A output:fast_pattern:http_inspect_client`:指定要应用的规则集。

- `-m 1001`:指定要检测的模式。

- `-p 80`:指定要监视的端口。

- `-l 10.0.0.1`:指定要监视的IP地址。

# 4. MySQL数据库安全进阶

### 4.1 渗透测试和安全评估

渗透测试是一种授权的攻击模拟,旨在识别和利用系统中的安全漏洞。对于MySQL数据库来说,渗透测试可以帮助发现未经授权的访问、数据泄露和拒绝服务攻击等风险。

**4.1.1 渗透测试工具和技术**

常用的渗透测试工具包括:

- **SQLMap:**一款自动化SQL注入测试工具,可以检测和利用各种SQL注入漏洞。

- **Metasploit:**一个综合性的渗透测试框架,提供各种模块和工具来执行攻击。

- **Burp Suite:**一款Web应用程序安全测试平台,可用于扫描、拦截和修改HTTP流量。

渗透测试技术包括:

- **SQL注入:**通过在SQL查询中插入恶意代码来利用应用程序中的漏洞。

- **跨站脚本(XSS):**通过在Web页面中注入恶意脚本来攻击用户浏览器。

- **缓冲区溢出:**通过向应用程序提供过多的数据来触发内存损坏。

**4.1.2 安全评估报告和整改建议**

渗透测试完成后,应生成一份安全评估报告,详细说明发现的漏洞、潜在风险以及缓解措施的建议。报告应包括:

- **漏洞清单:**按严重程度列出所有发现的漏洞。

- **风险评估:**评估每个漏洞对数据库安全的潜在影响。

- **整改建议:**提供详细的步骤来修复漏洞并降低风险。

### 4.2 数据库安全合规

数据库安全合规涉及遵守特定行业或法规的安全标准。对于MySQL数据库来说,常见的合规标准包括:

- **ISO 27001:**信息安全管理系统(ISMS)的国际标准。

- **PCI DSS:**支付卡行业数据安全标准,适用于处理信用卡数据的组织。

- **HIPAA:**健康保险携带和责任法案,适用于处理受保护健康信息的组织。

**4.2.1 安全标准和法规**

安全标准和法规通常涵盖以下方面:

- **账户管理:**要求使用强密码、双因素认证和定期密码更改。

- **数据加密:**要求对敏感数据进行加密,包括存储和传输中的数据。

- **日志记录和审计:**要求记录所有数据库活动并定期进行审计。

- **网络安全:**要求使用防火墙、入侵检测系统和安全协议(如SSL/TLS)。

- **备份和恢复:**要求定期备份数据库并制定恢复计划。

**4.2.2 合规审计和认证**

组织可以通过外部审计或认证机构来验证其合规性。审计过程包括审查组织的安全实践、记录和程序,以确保其符合相关标准。认证表明组织已达到特定安全水平,并可以提高客户和合作伙伴的信任度。

# 5. MySQL数据库安全最佳实践

### 5.1 定期安全更新和补丁

**目的:**

及时应用安全更新和补丁,修复已知漏洞和提升数据库安全性。

**步骤:**

1. **订阅官方安全公告:**关注MySQL官方网站或邮件列表,获取最新的安全更新和补丁信息。

2. **定期检查更新:**使用以下命令检查可用更新:

```bash

mysql -u root -p -e "SELECT version();"

```

3. **下载更新:**从MySQL官方网站下载相应的更新包。

4. **备份数据库:**在应用更新之前,务必备份数据库,以防出现意外情况。

5. **安装更新:**根据更新包的说明,执行安装命令。

6. **重启数据库:**安装完成后,重启数据库服务以应用更新。

### 5.2 持续安全监控和响应

**目的:**

持续监控数据库活动,及时发现和响应安全威胁。

**步骤:**

1. **启用日志审计:**配置MySQL日志记录,记录所有数据库操作和事件。

2. **使用安全工具:**利用安全工具(如SIEM、IDS)监控日志并检测异常活动。

3. **设置告警规则:**配置告警规则,在检测到可疑活动时触发告警。

4. **制定响应计划:**制定明确的响应计划,定义在发生安全事件时的操作步骤。

5. **定期审查日志:**定期审查日志,识别潜在的安全威胁和异常行为。

### 5.3 安全意识培训和教育

**目的:**

提高数据库管理员和用户对数据库安全的意识,减少人为错误和安全漏洞。

**步骤:**

1. **举办安全培训:**定期举办安全培训,涵盖数据库安全最佳实践、威胁识别和响应措施。

2. **提供在线资源:**提供在线文档、教程和视频,让员工随时了解数据库安全知识。

3. **实施安全政策:**制定并实施明确的安全政策,规定数据库访问、使用和安全责任。

4. **定期测试和评估:**定期进行安全测试和评估,以验证员工的知识和遵守情况。

0

0