【Keil uVision4中的安全编程指南】:防篡改与代码保护的实践方法

发布时间: 2024-12-01 03:28:44 阅读量: 42 订阅数: 22

【岗位说明】酒店各个岗位职责.doc

参考资源链接:[Keil uVision4:单片机开发入门与工程创建指南](https://wenku.csdn.net/doc/64930b269aecc961cb2ba7f9?spm=1055.2635.3001.10343)

# 1. Keil uVision4 安全编程概述

## 1.1 安全编程在嵌入式系统中的角色

随着技术的发展,嵌入式系统已广泛应用于各个领域,从消费电子到工业控制,再到汽车与医疗设备,其安全性成为不可忽视的问题。安全编程是在设计与开发阶段就考虑到潜在的安全威胁,并通过一系列技术和方法来提高软件的抗攻击能力,避免数据泄露、系统被非法控制等安全事件发生。

## 1.2 Keil uVision4的安全编程重要性

Keil uVision4是一个被广泛使用的集成开发环境,特别在针对ARM和Cortex-M微控制器的软件开发中,它提供了许多用于保证程序安全性的工具和特性。比如,它可以用来进行静态代码分析,帮助开发者发现潜在的安全漏洞,以及通过内置的安全编程功能为代码提供额外的保护。

## 1.3 安全编程的实践意义

在安全关键的应用中,比如物联网设备和汽车控制系统,安全编程尤为重要。它不仅能够保护最终用户免受恶意软件的侵害,而且还能确保系统的稳定运行,避免可能由于安全漏洞引起的灾难性后果。通过在Keil uVision4中实施安全编程实践,开发者可以提前预防许多潜在的安全风险。

# 2. ```

# 第二章:安全编程基础理论

## 2.1 安全编程的重要性

### 2.1.1 理解嵌入式系统的安全风险

嵌入式系统广泛应用于智能设备、工业控制、汽车电子等领域,其安全风险主要来自以下几个方面:

1. **物理攻击**:硬件层面的安全缺陷可能被利用,如JTAG调试接口被攻击者接入,导致系统被控制。

2. **软件攻击**:软件漏洞和缺陷可能被利用来执行未经授权的操作或获取敏感数据,例如缓冲区溢出攻击。

3. **通信攻击**:如果数据在传输过程中未被加密,攻击者可能会截获并篡改传输数据。

4. **供应链攻击**:包括对开发环境的渗透以及供应链中的设备被恶意植入后门。

了解这些风险是构建安全嵌入式系统的前提。嵌入式软件开发人员和安全分析师必须密切合作,识别潜在的漏洞,并采取措施予以防御。

### 2.1.2 代码篡改的常见手段与防御策略

代码篡改是攻击者试图修改嵌入式系统中的软件来破坏其安全性或稳定性的行为。常见的篡改手段包括:

1. **逆向工程**:通过反汇编或反编译程序来理解其工作原理和数据结构。

2. **代码注入**:通过漏洞在程序运行时插入并执行恶意代码。

3. **固件替换**:替换设备的固件来改变其行为。

为了防御代码篡改,可以采取以下策略:

- **代码签名**:对固件进行数字签名,确保其未被未授权修改。

- **运行时检测**:在程序运行时监测异常行为,比如内存使用模式的改变。

- **安全启动**:使用安全启动确保设备只加载和执行经过验证的代码。

## 2.2 Keil uVision4 安全特性简介

### 2.2.1 安全编程工具与组件概述

Keil uVision4 是一个集成开发环境(IDE),专门用于8051、Cortex-M和其他微控制器的程序编写。安全编程工具和组件包括:

- **代码审查工具**:用于检测代码中的安全漏洞和潜在问题。

- **调试工具**:包括硬件调试支持,可以用来检测和防止内存访问错误等问题。

- **固件保护功能**:固件加密和签名,确保代码的完整性和保密性。

### 2.2.2 安全编程的开发环境配置

在Keil uVision4中配置安全开发环境,需要遵循以下步骤:

1. **安装Keil uVision4**:获取并安装Keil uVision4 IDE。

2. **下载并安装安全插件**:如果有第三方的安全插件或工具,需要下载并安装。

3. **配置项目安全设置**:创建新项目后,需要在项目设置中启用和配置安全特性。

这通常涉及到设置代码签名密钥、固件加密密钥,以及配置相关的硬件调试工具。

在接下来的章节中,我们将具体探讨防篡改技术实践、代码保护与加密技术,以及安全编程的进阶应用。

```

# 3. 防篡改技术实践

在嵌入式系统中,防篡改技术是保证系统可靠性和安全性的重要环节。本章节将深入探讨如何使用Keil uVision4环境来实现静态代码分析、代码混淆、实时安全监控与防护等技术,从而提高应用程序的抗攻击能力。

## 3.1 静态代码分析与加固

静态代码分析是对程序源代码进行检查的过程,不依赖于程序的运行状态,旨在发现潜在的代码错误、漏洞以及与安全相关的风险。而代码加固是指在分析后对代码进行必要的调整,以增强其安全性。

### 3.1.1 代码质量与安全检查

在开发过程中,代码的质量直接影响到程序的安全性。Keil uVision4 提供了多种静态分析工具,可以自动检测代码中的常见错误和潜在安全漏洞。以下是使用Keil uVision4进行静态代码分析的步骤:

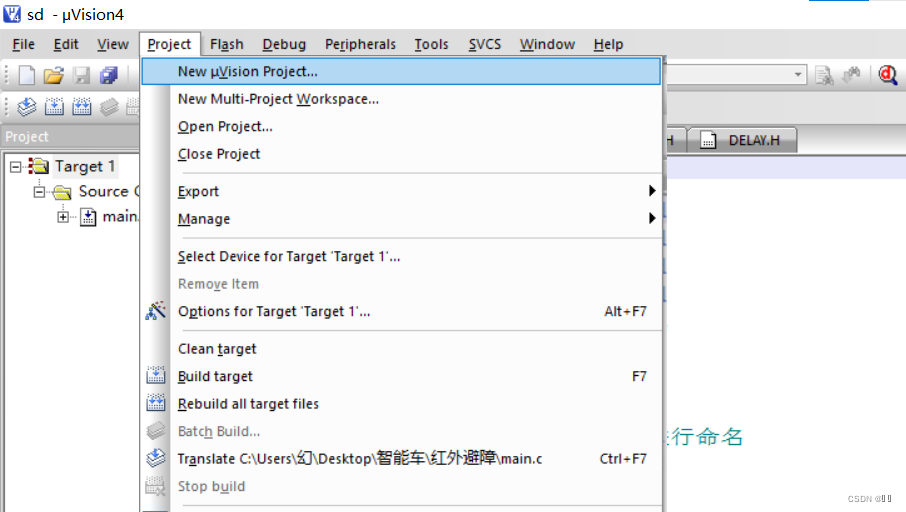

1. 打开Keil uVision4,创建或打开一个项目。

2. 进入 "Project" 菜单,选择 "Options for Target"。

3. 在弹出的窗口中,切换到 "C/C++" 标签页。

4. 启用 "Code Analysis" 复选框,并设置相应的编译器警告级别。

5. 完成设置后,点击 "OK" 应用并关闭窗口。

6. 在 "Build" 菜单中,选择 "Rebuild all target files" 来进行编译和静态分析。

7. 分析结果将在 "Build Output" 窗口中显示,其中包含了详细的错误和警告信息。

### 3.1.2 代码混淆与反汇编防御

代码混淆是一种技术手段,通过改变代码的外观来提高逆向工程的难度,从而实现对代码的保护。在Keil uVision4中,虽然没有内建的代码混淆工具,但可以借助第三方工具来实现代码混淆和反汇编防御。

这里以一个简单的例子展示如何使用代码混淆技术:

```c

// 混淆前的代码示例

int add(int a, int b) {

return a + b;

}

// 混淆后的代码示例

int add(int a, int b) {

return ((a + b) == 10) ? 11 : (a + b);

}

```

在混淆过程中,需要确保混淆后的代码能够保持原有功能的正确性。此外,混淆的程度需要平衡,过度混淆可能会导致代码难以维护和升级。

### 3.2 实时安全监控与防护

实时安全监控与防护是通过在程序运行时进行监控,及时发现并处理安全威胁的一种防护手段。这通常涉及到编写安全监控代码,并将其集成到应用程序中。

#### 3.2.1 安全监控机制的实现

为了实现安全监控,我们可以在关键代码位置插入特定的检测代码。当检测到异常行为或潜在的篡改尝试时,监控代码将触发安全事件。

下面是一个简单的安全监控实现例子:

```c

#include <stdio.h>

// 函数原型声明,用于检测系统调用

int checkSystemCalls();

// 主函数

int main() {

// 初始化安全监控系统

if (!checkSystemCalls()) {

printf("安全警告:检测到异常系统调用!\n");

// 执行安全防护策略,如退出程序或记录日志等

}

// 正常的程序逻辑

// .

```

0

0