网络安全新视角:RFC1034与DNSSEC,域名系统的安全指南

发布时间: 2025-01-05 20:19:00 阅读量: 7 订阅数: 13

《网络操作系统安全》复习题2.doc

# 摘要

本文全面介绍了域名系统(DNS)的基础知识,深入解析了RFC1034协议的结构、DNS查询与响应机制,以及域名系统的历史演变。文章详细阐述了DNSSEC的工作原理、配置方法,及其实现的加密技术。针对域名系统的安全挑战,本文探讨了常见攻击类型、防御策略、安全审计和未来趋势。最后,提供了实践操作指南,包括配置DNSSEC、监控与管理DNS环境,以及提高组织安全意识的教育和培训建议。本文旨在为读者提供一个全面的技术视图,涵盖DNS的各个方面,从而更好地理解和实施安全的域名系统。

# 关键字

域名系统;RFC1034;DNSSEC;安全挑战;安全审计;配置DNSSEC

参考资源链接:[RFC1034中文翻译:域名概念与设施详解](https://wenku.csdn.net/doc/je4753seh5?spm=1055.2635.3001.10343)

# 1. 域名系统的基础知识

在互联网中,域名系统(DNS)是至关重要的基础设施之一,它负责将人类可读的域名转换成机器用于通信的IP地址。域名系统的设计允许全球的用户和计算机通过一个分布式、层次化的命名空间进行通信。

## 1.1 域名系统的核心作用

DNS的核心作用是解析,即将易于人们记忆的域名地址翻译成网络上计算机可以识别的IP地址。这个过程是用户访问网站、发送电子邮件或执行其他网络操作时不可或缺的。

## 1.2 域名的结构与组成

一个标准的域名通常由几个部分组成,以“www.example.com”为例,顶级域名(TLD)是“com”,二级域名是“example”,而“www”是主机名,可以理解为该域名下具体服务器的标识。

接下来,让我们深入理解DNS协议的起源和发展历程,并探索其如何在现代网络中保障安全性和可靠性。

# 2. RFC1034协议的深入解析

### 2.1 RFC1034的协议结构

#### 2.1.1 域名空间的构建

域名系统(DNS)是一个分布式的数据库系统,通过一个层次化的域名空间来组织其数据。RFC1034规范定义了域名空间的基本构建单元——域和子域。域名空间是一棵倒立的树,树的根位于最顶端,称为根域(".")。每一个节点代表一个域,节点下的分支代表该域下的子域。域名的每个组成部分被称为标签,标签与标签之间通过点(".")分隔。

在构建域名空间时,需要遵循以下原则:

- 唯一性:每个域名在其所处的域中必须是唯一的。

- 命名规则:域名中只能使用字母(a-z,不区分大小写)、数字(0-9)和连字符(-)。域名的长度限制在63个字符以内。

- 分层:域名的结构反映了其在域名空间中的位置。例如,`www.example.com`中`example.com`是上级域,而`www`是子域。

通过以上原则,可以确保域名空间的有序性和高效性。域名空间是实现域名解析的关键所在,为域名解析提供了逻辑结构和地址定位的依据。

```markdown

举例说明,域名`mail.example.com`表示位于`example.com`域下的`mail`子域。

```

#### 2.1.2 域名服务器的分类

域名服务器是DNS中的关键组件,它们负责存储和响应有关域名信息的查询请求。RFC1034将域名服务器分为以下几种类型:

- 主域名服务器(Primary Master):拥有权威记录的域名服务器,负责管理域的主数据文件,是域名数据的“主”副本。

- 辅助域名服务器(Secondary Master):备份主域名服务器的数据,定期从主服务器同步数据。

- 缓存域名服务器(Caching Resolver):没有权威信息,但是可以从主服务器获取数据,并且缓存结果以供后续查询使用。

- 从属域名服务器(Slave Server):在早期的DNS实现中,指的是辅助域名服务器。

```markdown

主域名服务器对于保证数据的权威性和一致性至关重要。

```

在实际的DNS部署中,一个域通常会设置一个主域名服务器和多个辅助域名服务器,以提高域名查询的可靠性和容错性。缓存域名服务器则是广泛分布在网络中,它们加速了域名查询过程,并减轻了主域名服务器的压力。

### 2.2 DNS查询与响应机制

#### 2.2.1 查询过程详解

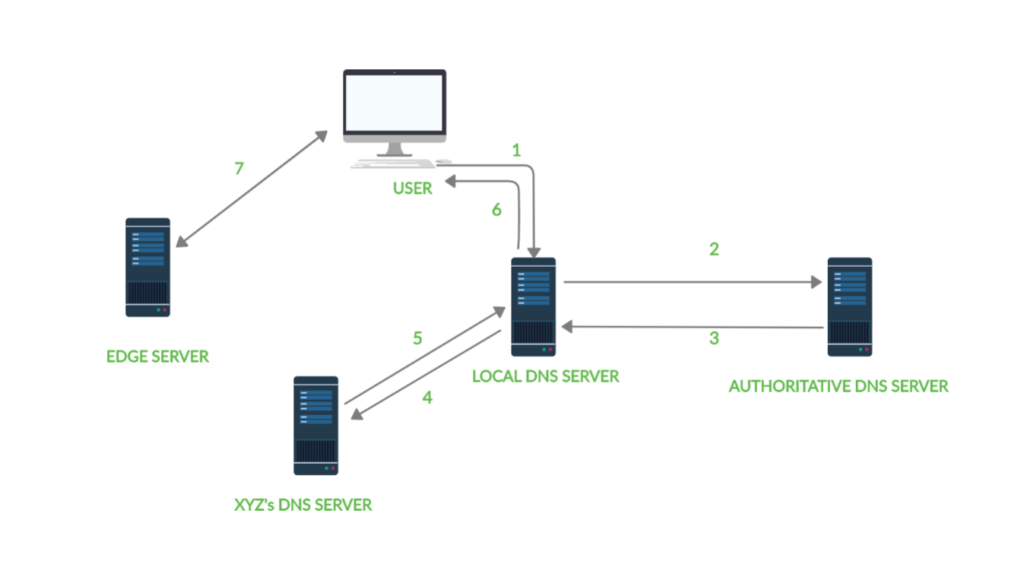

DNS查询过程是将域名转换为IP地址的关键步骤。RFC1034定义了查询过程,该过程如下:

1. **客户机发出查询请求**:用户或应用程序需要解析域名时,请求会被发送到配置的本地域名服务器(通常为缓存服务器)。

2. **本地域名服务器处理查询**:本地服务器首先在缓存中查找域名对应的记录,如果找到则直接返回IP地址,否则将查询转发到上一级域名服务器。

3. **递归查询**:如果域名服务器没有所需的记录,它会向根域名服务器发出查询请求。根域名服务器会根据域名的后缀,提供一个更接近目标的域名服务器地址。

4. **迭代查询**:根据根服务器的提示,本地域名服务器会依次向更接近目标的域名服务器发出查询,直到获得最终答案。

5. **返回结果**:找到对应的IP地址后,记录会被递归或迭代地返回给请求的客户端,并由本地域名服务器缓存起来,以便下次查询。

```markdown

在递归查询中,DNS服务器会代替请求者完成整个查询过程;而在迭代查询中,请求者自己进行后续步骤的查询。

```

这个过程的效率和效率取决于域名服务器的配置和网络状况。为了提高性能,本地域名服务器通常会缓存查询结果。

#### 2.2.2 响应流程和缓存策略

响应流程是查询流程的反向过程,从根域名服务器逐步返回到本地域名服务器,并最终到达客户端。在这个过程中,缓存发挥了至关重要的作用。缓存策略的制定直接关系到DNS查询的效率和系统的可靠性。

缓存策略通常包含以下几个方面:

- **缓存期限**:每个DNS记录都有一个生存时间(TTL),表明这条记录在缓存中的有效时间。

- **缓存更新**:当本地域名服务器缓存的记录即将过期时,它需要向相应的权威服务器确认记录是否发生变化,以决定是否需要更新缓存。

- **记录类型**:不同类型记录的TTL值可以不同。例如,A记录(主机名到IP的映射)和NS记录(域名服务器记录)的TTL值可能不同。

```markdown

合理的缓存策略可以显著减少对上级域名服务器的查询次数,降低网络延迟,提升用户体验。

```

在配置DNS服务器时,要根据实际应用场景合理设置缓存期限,避免因为过时的信息导致解析错误。同时,要确保更新机制能够及时反应域名变化,保证解析结果的准确性。

### 2.3 域名系统的历史演变

#### 2.3.1 从DNS到RFC1034的过渡

域名系统的早期版本并不包含 RFC1034 所定义的标准和协议。随着网络的迅速发展,原有的系统无法满足日益增长的域名解析需求,因此发展了RFC1034标准来规范域名空间的构建、域名服务器的行为和查询响应机制。

从DNS到RFC1034的过渡是一个标准化的过程,其中涉及的关键变化包括:

- **层次化的域名空间**:RFC1034 引入了层次化的域名空间,确保了域名的全球唯一性。

- **域名服务器的标准化**:明确了不同类型的域名服务器的作用和交互流程,提高了查询的可靠性和效率。

- **标准化的记录类型**:引入了标准的记录类型(如 A, MX, NS 等),为域名记录提供了统一的格式。

#### 2.3.2 RFC1034面临的新挑战

RFC1034虽然在当时为域名系统的发展奠定了基础,但它在面对新的网络环境和技术挑战时也遇到了一些问题:

- **扩展性问题**:随着互联网的快速发展,域名数量剧增,原有设计无法很好地应对大规模域名注册和查询的压力。

- **安全问题**:早期的DNS没有充分考虑安全性,使得域名系统容易受到恶意攻击,如DNS欺骗和缓存投毒。

- **隐私问题**:域名查询过程中的数据隐私保护不足,用户的查询习惯和偏好容易被未经授权的第三方收集和分析。

随着互联网的持续发展,域名系统将继续面临新的挑战,包括提升性能、增强安全性、保护用户隐私等方面,这些都需要通过不断的技术创新和标准更新来解决。

# 3. DNSSEC的工作原理和配置

DNSSEC(DNS Security Extensions)是为了增强DNS(Domain Name System)的安全性而设计的一系列扩展。DNSSEC提供了数据来源验证和数据完整性保护,确保用户访问的是合法的、未被篡改过的网站。它通过数字签名的方式来实现对DNS数据的保护。这一章节我们将深入探讨DNSSEC的工作原理,并提供实际的配置案例。

## 3.1 DNSSEC安全扩展概述

### 3.1.1 安全需求与解决方法

随着互联网的发展,DNS在互联网上的作用越来越重要,其安全性也受到了广泛关注。传统的DNS协议缺乏必要的安全措施,数据传输过程中很容易受到篡改、伪造等攻击,这使得用户可能被重定向到恶意网站,遭受钓鱼攻击、信息泄露等风险。DNSSEC的引入解决了这些问题,其安全需求主要体现在以下几点:

- 数据源验证:确保用户获得的DNS信息是由授权的DNS服务器提供的。

- 数据完整性验证:确认DNS响应信息在传输过程中未被篡改。

- 抗抵赖性:确保记录的发布者不能否认其发布了特定的DNS记录。

DNSSEC使用公钥加密技术来解决上述安全需求。通过对DNS记录进行数字签名,任何试图篡改数据的行为都会被用户终端检测到,因为数字签名将不再有效。

### 3.1.2 DNSSEC的主要组件

DNSSEC包含了一系列组件和过程,主要包括以下几点:

- 密钥对:包含一个私钥和一个公钥,用于生成和验证数字签名。

- 数字签名:由权威域名服务器生成,并附加到DNS响应中,用于验证数据的真实性。

- 区域签名:对DNS区域文件中的每个记录进行签名,确保记录的完整性和来源。

- DNSKEY记录:包含公钥信息,用于验证DNSSEC签名。

- DS记录(Delegation Signer record):在父区域中存储用于验证子区域签名的哈希值。

## 3.2 DNSSEC的加密技术和实现

### 3.2.1 公钥基础设施(PKI)在DNSSEC中的应用

DNSSEC的实现依赖于公钥基础设施(PKI),它负责管理密钥对的生成、分发、存储和吊销。PKI为DNSSEC提供了信任的基础,确保了密钥的安全性和可信性。公钥用于验证数字签名,私钥则需要妥善保管,避免泄露。

### 3.2.2 DNSSEC的密钥生成与管理

密钥的生成是DNSSEC配置中的关键步骤。通常使用专门的DNSSEC工具(如OpenSSL、dnssec-keygen等)来生成密钥对。生成密钥时需要考虑到密钥长度、算法类型等因素,以平衡性能和安全性。

```bash

# 使用dnssec-keygen生成密钥对的示例

$ dnssec-keygen -a RSASHA256 -b 2048 -n ZONE example.com

```

上述命令会生成两个文件:一个是私钥文件(Kexample.com.+005+XXXXXXX.private),一个是公钥文件(Kexample.com.+005+XXXXXXX.key)。参数解释如下:

- `-a RSASHA256`:指定加密算法为RSA SHA-256。

- `-b 2048`:指定密钥长度为2048位。

- `-n ZONE`:指定密钥用途为区域。

- `example.com`:指定要生成密钥的域名。

密钥生成后,需要将公钥记录(DNSKEY)添加到DNS区域文件中,并生成对应的数字签名(RRSIG记录)。

## 3.3 DNSSEC的部署案例分析

### 3.3.1 实施DNSSEC的步骤和方法

部署DNSSEC涉及多个步骤,具体如下:

1. **生成密钥对**:在权威DNS服务器上,使用适合的工具生成密钥对。

2. **配置DNS区域文件**:将DNSKEY记录和DS记录添加到DNS区域文件。

3. **签名区域文件**:使用密钥对对区域文件进行签名,生成RRSIG记录。

4. **更新父区域**:在父域中添加DS记录,使得父域可以验证当前域的签名。

5. **配置DNS服务器**:配置权威DNS服务器以支持DNSSEC响应。

6. **测试配置**:通过工具测试DNSSEC的配置是否正确,验证签名是否有效。

7. **发布更新**:发布更新后的区域文件到生产环境。

### 3.3.2 部署DNSSEC的常见问题与对策

在部署DNSSEC时,可能会遇到各种问题,下面是一些常见问题和相应的对策:

- **密钥泄露**:采用高强度的密钥长度和定期更新密钥的方式来减少泄露风险。

- **DNS服务器兼容性**:确保DNS服务器软件支持DNSSEC,并保持软件更新。

- **时间同步**:DNSSEC签名验证需要时间同步,确保网络中的所有机器时间同步。

- **性能影响**:签名操作会增加CPU负载,可使用硬件支持或优化软件配置来缓解。

| 问题 | 对策 |

| --- | --- |

| 密钥泄露 | 强化密钥管理流程,实施定期的密钥更新和轮换策略 |

| DNS服务器兼容性 | 升级DNS服务器软件,确保其支持最新的DNSSEC标准 |

| 时间同步 | 部署NTP(Network Time Protocol)服务器,确保时间同步 |

| 性能影响 | 使用专用硬件或软件优化签名处理,分散查询负载 |

通过上述步骤和对策,DNSSEC部署会更加顺利,用户也能享受到更安全的DNS查询服务。

# 4. 域名系统的安全挑战与防范

## 4.1 常见DNS攻击类型及防御

### 4.1.1 欺骗攻击与防护策略

欺骗攻击是DNS安全中的一个主要威胁,攻击者通过伪造DNS响应信息,误导用户访问恶意网站,这类攻击包括DNS缓存污染和DNS重定向。为了防御此类攻击,实施了多项技术手段,例如DNSSEC(DNS Security Extensions)为DNS数据提供身份验证和完整性检查,确保了数据来源的可信性。

DNSSEC的实施要求在域名服务器上部署公钥和私钥,公钥被分发给递归解析器,私钥则用于数字签名。当用户请求解析时,解析器会验证签名,确认数据未经篡改。然而,DNSSEC并不是一个万无一失的解决方案,实施时需要注意密钥的安全存储和管理,避免密钥泄露造成更大的安全漏洞。

### 4.1.2 中间人攻击的识别和防御

中间人攻击(MITM)是一种攻击者在通信双方之间截获并可能篡改信息的攻击。在DNS环境中,中间人攻击会造成信息被监听或篡改,影响通信的安全性。为了防御这类攻击,除了使用DNSSEC,还可以利用TLS(Transport Layer Security)或HTTPS来加密DNS查询和响应,降低被截获的风险。

当DNS查询通过HTTPS进行时,这一过程被称为DNS over HTTPS(DoH),通过加密通道确保了查询数据的安全。这样即使数据被拦截,攻击者也无法轻易解析出查询内容,大大增加了中间人攻击的复杂度。

## 4.2 域名系统的安全审计

### 4.2.1 安全审计的目的和过程

域名系统的安全审计是为了评估系统的安全性,识别潜在风险,以及监控安全策略的执行情况。审计过程通常包括准备、执行、报告和后续工作四个阶段。准备阶段需要确定审计目标和范围,执行阶段则是收集证据并进行分析,报告阶段将整理审计发现并提出改进建议,最后的后续工作是为了确保提出的建议得到实施和验证。

审计工作往往需要专业的工具,例如使用DNS解析工具来模拟攻击,或分析DNS日志来追踪异常行为。审计结果对于理解当前安全状况及未来安全策略的制定至关重要。

### 4.2.2 审计工具和技术

审计时会用到各种工具,比如开源工具`dig`和`nslookup`用于测试DNS解析,`Wireshark`用于网络抓包分析,以及`dnswalk`和`dnsrecon`等专门的DNS检测工具。这些工具能够帮助审计人员检查域名解析的正确性,发现配置漏洞和安全缺陷。

除了手工工具,也可以采用自动化工具,如`Nessus`、`OpenVAS`等漏洞扫描器,它们能帮助识别系统中的已知漏洞。审计人员应该掌握这些工具的使用方法,并了解如何根据审计结果来调整和优化DNS配置。

## 4.3 未来域名系统的安全趋势

### 4.3.1 新兴安全技术的应用前景

随着新技术的发展,比如人工智能(AI)和机器学习(ML),这些技术已经开始在安全领域发挥作用,比如在异常行为检测和安全事件响应中提供帮助。例如,通过机器学习算法,系统可以识别出DNS流量中的异常模式,主动检测并响应潜在的攻击行为。

此外,区块链技术的应用也为DNS带来了新的安全特性。区块链的去中心化和不可篡改性可以用来构建安全的DNS记录注册和更新机制,使得DNS数据更加透明和可信。

### 4.3.2 综合安全策略的制定与实施

面对日益复杂的网络威胁,单一的安全措施已经不足以提供全面的保护。因此,组织应该建立综合的安全策略,将技术措施与管理措施相结合,创建一个多层次的安全防护体系。这一体系可能包括:采用最新的安全技术、实施严格的安全政策、提供定期的安全培训,以及建立应急响应机制。

安全策略的制定应基于风险评估,关注于识别和保护关键资产,并考虑从人员、技术和过程三个维度出发,全面覆盖身份认证、访问控制、加密通信、审计追踪等多个方面。

为了适应快速变化的网络环境,安全策略也需要不断地进行评估和更新,以确保其有效性。组织需要建立健全的反馈机制,快速响应新出现的安全威胁,及时调整安全措施,确保整个DNS系统的安全性和可靠性。

# 5. 实践操作指南:配置安全的DNS环境

## 5.1 实战DNSSEC配置

### 5.1.1 使用 BIND 配置 DNSSEC

DNSSEC(DNS Security Extensions)是一个安全扩展,它在DNS中添加了数字签名,以确保查询响应的完整性和真实性。以下是如何使用BIND(Berkeley Internet Name Domain)配置DNSSEC的步骤。

首先,确保你的BIND版本支持DNSSEC(如BIND 9.7及以上版本)。在`named.conf`文件中启用DNSSEC验证和自动签名,添加以下配置:

```conf

options {

...

dnssec-validation auto;

dnssec-enable yes;

...

};

zone "example.com" {

type master;

file "example.com.db";

update-policy local;

dnssec-signing-keys {

2048 3 8 "AwEAAaz/tAm8yTn4Mfeh5eyI96ws9843iU......";

# 上面的密钥是示例,实际应用中请使用真实密钥

};

};

```

接下来,为你的区域生成密钥和签名:

```bash

$ rndc signing -n example.com

```

`rndc signing`命令会生成DNSKEY和RRSIG记录,为你的区域文件进行签名。生成的密钥和签名将保存在区域文件中,确保DNSSEC得到正确配置。

### 5.1.2 实验室环境下的DNSSEC部署

在实验室环境下部署DNSSEC,你需要准备以下环境:

- 一个或多个BIND服务器。

- 一个可以修改和编辑的DNS区域文件。

- 工具来生成密钥对,例如`dnssec-keygen`。

- 工具来签名区域,例如`dnssec-signzone`。

按照以下步骤进行DNSSEC部署:

1. **生成密钥对**:使用`dnssec-keygen`生成区域签名密钥(ZSK)和密钥签名密钥(KSK)。

2. **准备区域文件**:添加生成的DNSKEY记录到你的区域文件`example.com.db`。

3. **签名区域**:使用`dnssec-signzone`工具对区域文件进行签名。

4. **配置BIND服务器**:修改`named.conf`文件以包含新生成的DNSSEC密钥和签名信息。

5. **验证配置**:使用`dig +dnssec`和`drill -D`等工具来测试DNSSEC配置。

在实施过程中,建议先在一个隔离的实验环境中进行,以便在不影响生产环境的情况下测试配置。通过这些步骤,可以确保DNSSEC的安全性得以正确实施,并减少部署风险。

## 5.2 域名系统安全监控与管理

### 5.2.1 DNS安全事件的监控工具

监控DNS安全事件对于发现和阻止攻击至关重要。一些广泛使用的工具包括:

- **DNSViz**:一个开源的可视化工具,用于监控DNSSEC配置的正确性。

- **Wireshark**:一个网络协议分析器,可以捕获和检查DNS查询和响应包。

- **Nagios**:一个系统和网络监控工具,可以集成DNS监控插件。

### 5.2.2 域名系统的日志分析和风险评估

DNS服务器会记录大量的查询日志,日志分析是识别潜在安全风险的重要手段。以下是进行日志分析和风险评估的一些步骤:

- **日志收集**:确保DNS服务器的查询日志被系统地收集和存储。

- **异常检测**:分析查询日志中的异常行为,如大量查询同一个不存在的域名,可能是拒绝服务攻击(DoS)的信号。

- **日志保留**:保留较长时间的日志,以便进行长期的风险评估和事后分析。

通过综合使用监控工具和日志分析,可以有效地管理和减少域名系统面临的安全威胁。

## 5.3 教育和培训:提高安全意识

### 5.3.1 组织内部DNSSEC培训计划

提升组织内部对DNSSEC的认识和使用能力,需要制定一个系统的培训计划:

- **DNSSEC基础知识**:介绍DNSSEC的概念、优势和工作原理。

- **操作指南**:通过实际操作演示DNSSEC的配置和部署。

- **最佳实践**:分享业界最佳实践和经验教训,以及如何应对常见问题。

### 5.3.2 安全文化在组织中的推广

安全文化的推广是提高整体安全意识的关键。组织可以采取以下措施:

- **定期培训**:定期组织安全意识培训和实践操作演练。

- **安全宣传**:利用内部通信工具,定期发布安全相关的提示和信息。

- **激励机制**:对在安全方面做出贡献的个人或团队给予奖励和表彰。

通过上述方法,组织不仅能够提高员工的安全意识,还能在组织内部营造一种积极主动的安全文化氛围。

0

0